SecPath高端防火墙nat配置实例Word格式文档下载.docx

《SecPath高端防火墙nat配置实例Word格式文档下载.docx》由会员分享,可在线阅读,更多相关《SecPath高端防火墙nat配置实例Word格式文档下载.docx(29页珍藏版)》请在冰豆网上搜索。

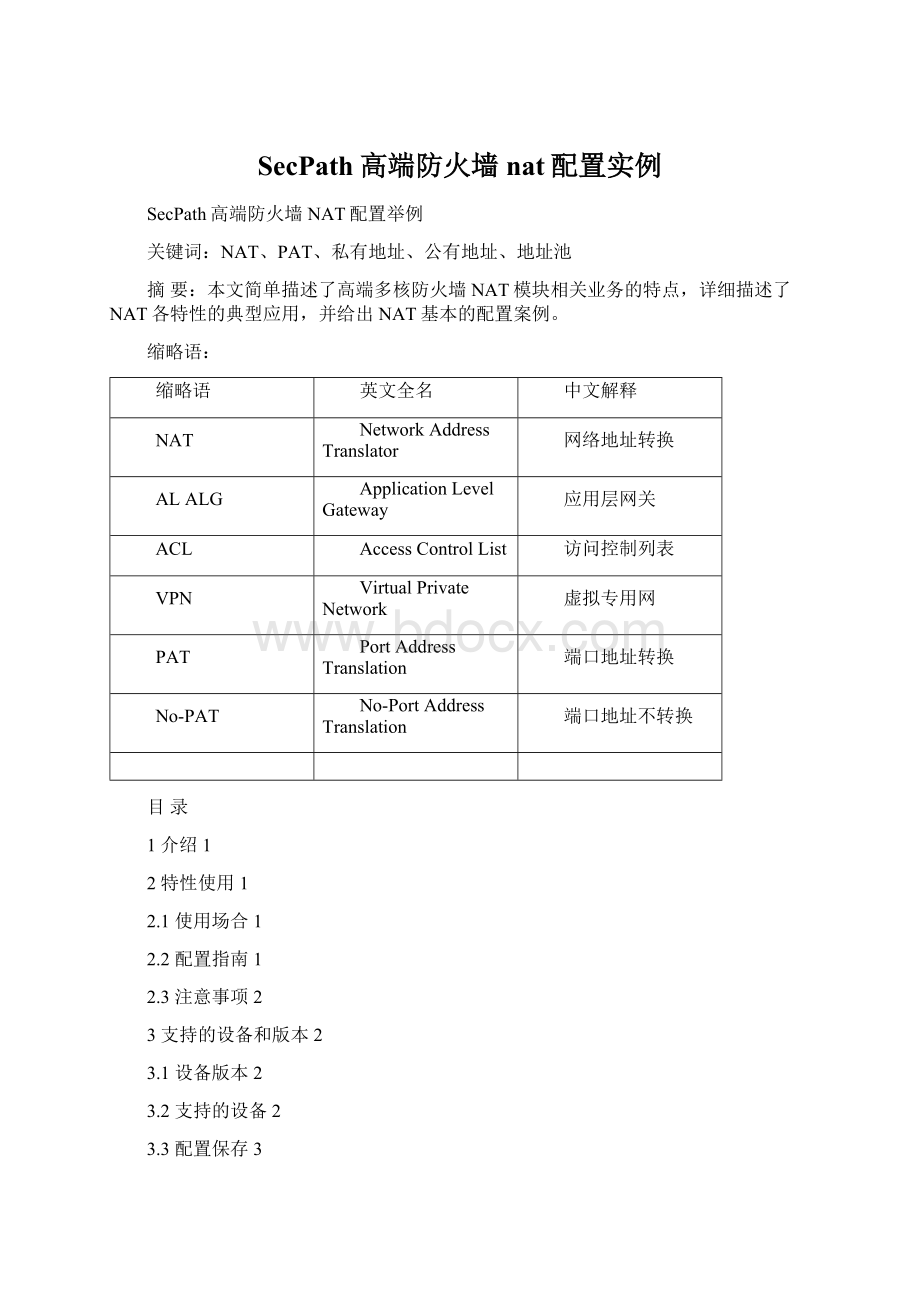

No-PortAddressTranslation

端口地址不转换

目录

1介绍1

2特性使用1

2.1使用场合1

2.2配置指南1

2.3注意事项2

3支持的设备和版本2

3.1设备版本2

3.2支持的设备2

3.3配置保存3

4配置举例3

4.1典型组网3

4.2设备基本命令行配置4

4.3NAT业务典型配置举例4

5相关资料17

5.1相关协议和标准17

5.2其它相关资料17

介绍

NAT(NetworkAddressTranslation,网络地址转换)是将IP数据报报头中的IP地址转换为另一个IP地址的过程。

在实际应用中,NAT主要用于实现私有网络访问外部网络的功能。

通过使用少量的公有IP地址代表多数的私有IP地址的方式将有助于减缓可用IP地址空间枯竭的速度;

同时给内部网络提供一种“隐私”保护,也可以按照用户的需要提供给外部网络一定的服务。

SecPath高端防火墙基于多核CPU处理器,具有丰富的业务处理能力和很高的性能,可作为大型企业网络的安全网关。

提供一对多、一对一、内部服务器等地址转换功能,同时支持vpn多实例和vlan接口的地址转换。

特性使用

使用场合

用少量的公有IP地址代表多数的私有IP地址访问外部网络;

为内部网络提供一种“隐私”保护;

根据用户的需要提供给外部网络用户一定的内网服务。

配置指南

关于NAT功能业务的配置全部可以采用Web方式配置。

其中NAT应用涉及的多实例的配置,多实例路由,多实例ACL等的配置只能在命令行配置。

NAT业务配置指南

在Web上共有以下几种NAT方式的配置:

A.EasyIP方式NAT

B.PAT方式NAT

C.no-PAT方式NAT

D.NATStatic

E.NATServer

注意事项

在典型配置中主要列举一下命令行的相关配置,Web配置根据具体实例再作说明。

支持的设备和版本

设备版本

H3CComwarePlatformSoftware

ComwareSoftware,Version5.20,Beta3104

ComwarePlatformSoftwareVersionCOMWAREV500R002B47D001

H3CSecPathF1000-ESoftwareVersionV300R001B01D014

Copyright(c)2004-2007HangzhouH3CTech.Co.,Ltd.Allrightsreserved.

CompiledNov23200716:

23:

19,RELEASESOFTWARE

H3CSecPathF1000-Euptimeis0week,0day,0hour,16minutes

CPUtype:

RMIXLR7321000MHzCPU

1024MbytesDDR2SDRAMMemory

4MbytesFlashMemory

PCBVersion:

Ver.B

LogicVersion:

1.0

BasicBootWareVersion:

1.10

ExtendBootWareVersion:

1.16

支持的设备

SecpathF1000-E

配置保存

每次配置完成后,注意进行配置的保存(终端及Web都需进行保存)

系统管理------>

配置维护------->

进入配置保存页面,点击“确定”。

配置举例

典型组网

NAT典型组网

设备基本命令行配置

其他共同配置:

A.接口模式:

G0/0、G0/1、G0/2和G0/3均为三层接口:

InterfacePhysicalProtocolIPAddress

GigabitEthernet0/1upup172.1.1.1

GigabitEthernet0/2upup1.1.1.1

GigabitEthernet0/3upup2.1.1.1

B.安全域(Web页面“系统管理”--->

“安全域管理”):

G0/0置于Management域(默认);

G0/1置于root设备Untrust域;

G0/2置于root设备Trust域;

G0/3置于root设备DMZ域

C.配置ACL

[H3C]aclnumber2000

[H3C-acl-basic-2000]rulepermit

NAT业务典型配置举例

EasyIP方式NAT

功能简述

地址转换时,利用访问控制列表控制哪些内部地址可以进行地址转换。

并直接使用接口的公有IP地址作为转换后的源地址。

典型配置步骤

策略管理------>

地址转换策略------>

地址转换------>

新建------>

选择接口(G0/1),输入acl号,地址转换方式选择EasyIP------>

确定

A.从PC2上访问PC3,执行ping、www、ftp、dns、telnet操作,

B.查看会话列表,可以看到结果B。

C.

验证结果

A.ping、www、ftp、dns、telnet访问正常

B.

C.查看会话列表:

D.

本配置完成,清除防火墙中所做的配置,以防对其他配置产生影响。

故障排除

PAT方式NAT

防火墙使用地址池IP地址对数据报文进行地址转换,源端口改变。

A.创建地址池

对象管理------>

NAT地址池------>

地址池------>

输入地址池索引、开始IP地址和结束IP地址------>

B.配置NATPAT

选择接口(G0/1),输入acl号,输入地址池索引,地址转换方式选择PAT------>

D.从PC2上访问PC3,执行ping、www、ftp、dns、telnet操作,

E.查看会话列表,可以看到结果B。

F.

E.

F.

G.

H.

I.

J.

K.

L.

M.

N.

O.

P.

Q.

R.

S.查看会话列表:

源端口改变。

T.

no-PAT方式NAT

防火墙使用地址池IP地址对数据报文进行地址转换,源端口不变。

选择接口(G0/1),输入acl号,输入地址池索引,地址转换方式选择no-PAT------>

C.从PC2上访问PC3,执行ping、www、ftp、dns、telnet操作,

D.查看会话列表,可以看到结果B。

E.

A.ping、www、ftp、dns、telnet访问正常

源端口不改变。

NATStatic

防火墙对数据报文进行双向一对一地址转换,源端口或目的端口不变。

指定范围内的内部主机地址转换为指定的公网网段地址,转换过程中只对网段地址进行转换。

A.配置一对一地址转换。

一对一地址转换------>

输入内部IP地址和外部IP地址------->

C.使能一对一地址转换

使能一对一地址转换------>

指定接口使能状态栏中使能(GE0/1)

G.创建Untrust域------>

Trust域,Untrust域------>

DMZ域的访问控制策略

访问控制策略------>

面向对象ACL

H.从PC3上访问PC2,执行ping、www、ftp、dns、telnet操作,

I.查看会话列表,可以看到结果D。

D.ping、www、ftp、dns、telnet访问正常

F.查看会话列表:

目的地址转换为指定的内网地址,目的端口不变

NATServer

外部网络访问内部服务器功能。

外部网络的用户访问内部服务器时,NAT将请求报文内的目的地址转换成内部服务器的私有地址。

即防火墙对数据报文进行入方向地址转换,目的IP地址转换为指定地址,目的端口转换为指定端口。

A.配置NATServer。

内部服务器------>

选择接口、选择协议类型、输入外部IP地址、输入外部端口、输入内部IP地址、输入内部端口------>

B.配置NATServer(指定VPN实例)――本例用到

选择接口、选择VPN实例、选择协议类型、输入外部IP地址、输入外部端口、输入内部IP地址、输入内部端口------>

C.创建Untrust域------>

D.从PC3上访问PC2,执行ping、www、ftp、dns、telnet操作,

Vlan-interface上的NAT

本例以EasyIP为例。

其他的NAT业务参照上面典型配置,仅需在配置时选择vlan-interface3接口新建地址转换即可。

接口模式:

G0/0、G0/2、G0/3为三层接口;

G0/1为二层access口,属于Vlan3

interfaceGigabitEthernet0/1

portlink-modebridge

portaccessvlan3

comboenablecopper

创建Vlan接口:

interfaceVlan-interface3配置地址

interfaceVlan-interface3

ipaddress172.1.1.1255.255.255.0

安全域:

G0/0置于Management域;

Vlan-interface2置于root设备Untrust域;

A.策略管理------>

选择接口(Vlan-interface3),输入acl号2000,地址转换方式选择EasyIP------>

D.查看会话列表,可以看到结果B

本配置完成,清除防火墙中所做的配置,以防对其他配置产生影响。

关于多实例的NAT

NAT应用涉及的多实例配置:

用户可在命令行全局视图下完成多实例的基本配置,主要包括的内容。

Ø

多实例的配置;

接口绑定多实例;

多实例路由;

多实例ACL;

命令行多实例配置:

当前视图

配置命令

简单说明

[H3C]

ipvpn-instancevpn1

配置VPN-instance

[H3C-vpn-instance-vpn1]

route-distinguisher111:

1

vpn-target111:

1export-extcommunity

1import-extcommunity

quit

interfaceGigabitEthernet0/3

[H3C-GigabitEthernet0/3]

ipbindingvpn-instancevpn1

配置接口绑定VPN实例

ipaddress2.1.1.124

配置地址

aclnumber2000

[H3C-acl-basic-2000]

rulepermit

添加ACL规则

rulepermitvpn-instancevpn1

添加ACL允许多实例规则

iproute-staticvpn-instancevpn10.0.0.00172.1.1.2public

配置VPN实例到公网路由

B.从PC2上访问PC3,执行ping、www、ftp、dns、telnet操作,

C.查看会话列表,可以看到结果B。

B.查看会话列表:

本配置完成,清除防火墙中所做的配置,以防对其他配置产生影响。

其他的NAT业务参照上面典型配置,仅需在配置时指定VPN多实例。

NATStatic新建一对一地址转换时指定VPN多实例

NATServer新建内部服务时指定VPN多实例

相关资料

相关协议和标准

RFC1631

RFC1918

其它相关资料

《SecPath高端防火墙NAT对外测试手册》

《平台Web网管用户手册NAT》