各种网络安全设备巡检报告汇总Word格式文档下载.docx

《各种网络安全设备巡检报告汇总Word格式文档下载.docx》由会员分享,可在线阅读,更多相关《各种网络安全设备巡检报告汇总Word格式文档下载.docx(26页珍藏版)》请在冰豆网上搜索。

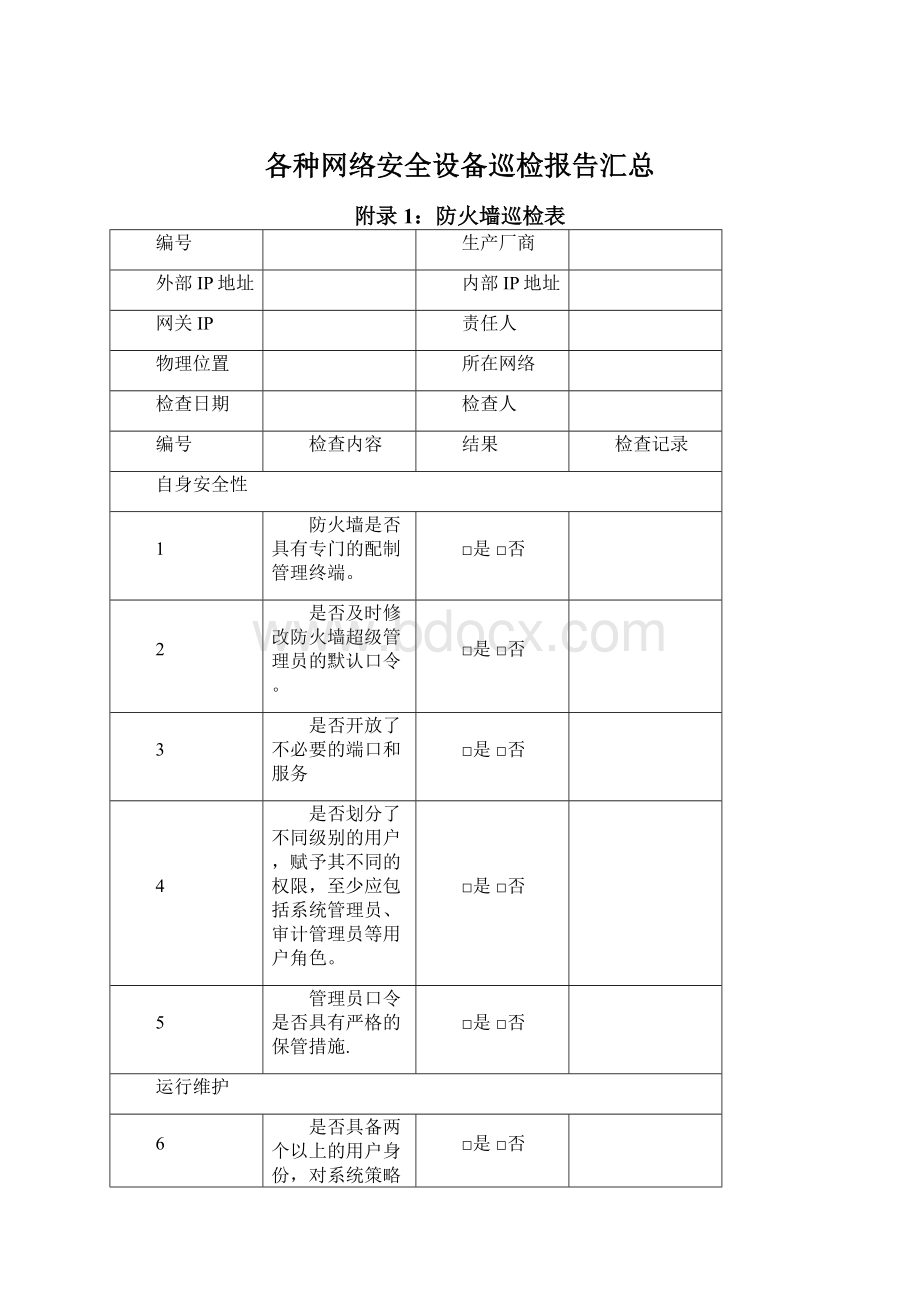

防火墙是否具有详细的访问控制列表。

12

防火墙是否标注了源地址和目的地址。

13

防火墙是否标注了允许和拒绝的动作.

14

防火墙访问控制策略中是否出现重复或冲突。

15

防火墙接口IP是否有明确的标注。

16

是否对不安全的远程登录进行控制。

17

防火墙是否标注NAT地址转换和MAP等.

18

是否将防火墙配置及时保存并导出.

19

是否每天有专人查看和分析防火墙日志,并对高危事件进行记录.

20

是否具有完备的日志导出和报表功能,原则上应每周生成统计报告。

21

是否有专门的防火墙监测报告。

22

防火墙是否具备双机热备功能。

23

管理人员是否为双备份。

24

是否具有防火墙应急恢复方案。

25

是否对防火墙的CPU、内存和硬盘使用情况进行监测。

运行状况

26

是否具有防火墙应用情况报告。

27

是否具有防火墙安全管理状况报告。

28

是否具有防火墙系统运行监测报告。

29

售后服务和技术支持手段是否完备。

附录2:

IDS巡检表

网络部署

拓扑图中是否有明确的表示。

是否以旁路方式接入网络.

是否与交换机的镜向端口相连接。

探测引擎的安全性

是否有专门的管理端对其配置管理。

管理员口令是否由专人管理。

IDS网络引擎与管理端的通信是否安全.

通信是否采用的加密传输方式。

网络引擎自身是否安全,有没有开放多余端口。

日志管理

是否对攻击事件生成记录.

是否对攻击事件的危险等级进行定义。

11

是否对攻击事件进行归类。

是否能够对日志实时导出.

是否具有日志备份与恢复机制.

是否能够对日志进行审计查询.

是否能够对日志进行智能分析.

是否具有日志定期分析制度。

是否对安全事件进行排序,即TOP1-TOP10。

是否对安全时间发生的频率进行统计。

IDS是否具备双机热备功能.

是否具有IDS应急恢复方案。

IDS是否与防火墙建立联动机制。

是否具有IDS应用情况报告。

是否具有IDS安全管理状况报告。

附录3:

防病毒系统巡检表

单机

病毒库服务器

检查细目

检查项目

符合性要求

是否通过了国家相关的认证

部署合理性

网络中是否部署了防病毒系统

是否部署了网络版的防病毒软件

是否部署了病毒库服务器

病毒库服务器的命名是否一致

防病毒软件的品牌和版本是否统一

病毒库升级

是否制定了多级病毒库升级策略

是否禁止客户端主动连接病毒库服务器

是否定制了病毒库代码更新策略

病毒查杀

是否定制了病毒查杀策略

是否定期对网络中的主机进行病毒扫描

是否定期检测防病毒系统的查杀能力

日志记录

防病毒系统对病毒的入侵是否有完整的记录

告警机制

是否对病毒入侵完备的告警机制

是否能够及时隔离被感染主机或区域

应急恢复

是否具有应急恢复手段

附录4:

审计系统巡检表

域名服务器IP

操作系统

版本号

CPU

内存

审计数据产生

审计数据是否包括事件发生的时间、类型、主客体身份和事件结果等

是否可以扩充和修改可审计的事件

可审计的事件是否可以追溯到用户的身份和级别

审计记录的查阅

是否只有授权用户才能查阅审计记录

是否能够对审计的数据进行筛选

审计事件存储

是否有审计数据备份与恢复机制

是否有防止审计数据丢失的手段

审计系统自防护

审计系统发出告警后是否可以自动报告安全事件

系统发生异常后审计是否可以恢复审计到系统终止前的状态

附录5:

服务器巡检表

服务器检查列表(AIX)

安装和配置

系统已经安装了可信计算库

系统的版本大于等于4.3

系统已经安装了最新的安全补丁

登录控制

设置了登录失败,锁定帐户的次数

设置了无效登录的终端锁定时间

设置了终端被禁用后,重新启用的时间

重新设置了登录欢迎信息

系统禁用X—Window系统

用户策略

系统禁止root用户远程登录

root的$PATH环境变量中没有当前目录。

系统中已经删除了不必要的系统用户

系统中已经删除了不必要的系统用户组

强制密码不能是字典中的单词

密码可以重复使用的时间大于等于26周

密码重复使用的次数小于等于20次

密码的生命期最大为8周

密码过期锁定时间小于等于2周

密码中可重复字符的最大数目小于等于2

密码可以被立即修改

密码至少应该包含2个字母

密码中至少包括4个唯一字符

密码的最小长度是6位

root用户的密码最小长度是8位

密码包含的非字母字符数目至少是2

服务安全

bootps已被禁用

系统的小服务已被禁用

cmsd服务已被禁用

comsat服务已被禁用

dtspc服务已被禁用

30

exec服务已被禁用

31

finger服务已被禁用

32

ftp服务已被禁用

33

imap2服务已被禁用

34

klogin服务已被禁用

35

kshell服务已被禁用

36

login服务已被禁用

37

netstat服务已被禁用

38

ntalk和talk服务已被禁用

39

pcnfsd服务已被禁用

40

pop3服务已被禁用

41

rexd服务已被禁用

42

quotad服务已被禁用

43

rstatd服务已被禁用

44

rusersd服务已被禁用

45

rwalld服务已被禁用

46

shell服务已被禁用

47

spayd服务已被禁用

48

systat服务已被禁用

49

tftp服务已被禁用

50

time服务已被禁用

51

ttdbserver服务已被禁用

52

uucp服务已被禁用

53

CDE桌面环境已被禁用

54

lpd服务已被禁用

55

nfs服务已被禁用

56

portmap服务已被禁用

57

sendmail服务已被禁用

其他安全设置

58

系统中已经安装了OpenSSH代替telnet

服务器检查列表(Windows)

补丁安装情况

操作系统是否已经安装相关的补丁,Windows2000为SP4,WindowsXP为SP2。

操作系统是否已经安装了全部的HOTFIX。

应用程序是否及时进行补丁的更新,包括Office和IE等.

账户策略

密码是否符合复杂性要求.

密码长度是否符合要求。

是否设置了密码最长使用期限。

是否设置了帐户锁定阀值。

是否设定了帐户锁定时间。

是否设置了复位帐户锁定计数器。

是否将审核策略更改为成功和失败.

是否将审核登录事件更改为成功和失败。

是否将审核对象访问设置为失败。

安全设置

当登录时间用完时自动注销用户(启用).

在挂起会话之前所需的空闲时间(小于等于30分钟)。

发送未加密的密码到第三方SMB服务器:

(禁用)。

允许对所有驱动器和文件夹进行软盘复制和访问(禁用).

故障恢复控制台:

允许自动系统管理级登录(禁用)。

清除虚拟内存页面文件(启用)。

允许系统在未登录前关机(禁用)。

交互式登录:

不显示上次的用户名(启用)。

注册表安全

抑制Dr.WatsonCrashDump:

HKLM\Software\Microsoft\DrWatson\CreateCrashDump(REG_DWORD)0

禁止在任何驱动器上自动运行任何程序:

HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\NoDriveTypeAutoRun(REG_DWORD)255

用星号掩藏任何的口令输入;

HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Network\HideSharePwds(REG_DWORD)1

禁止自动执行系统调试器:

HKLM\Software\Microsoft\WindowsNT\CurrentVersion\AeDebug\Auto(REG_DWORD)0

禁止自动登录:

HKLM\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon\AutoAdminLogon(REG_DWORD)0

禁止在蓝屏后自动启动机器:

HKLM\System\CurrentControlSet\Control\CrashControl\AutoReboot(REG_DWORD)0

禁止CD自动运行:

HKLM\System\CurrentControlSet\Services\CDrom\Autorun(REG_DWORD)0

删除服务器上的管理员共享:

HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters\AutoShareServer(REG_DWORD)0

源路由欺骗保护:

HKLM\System\CurrentControlSet\Services\Tcpip\Parameters\DisableIPSourceRouting(REG_DWORD)2

帮助防止碎片包攻击:

HKLM\System\CurrentControlSet\Services\Tcpip\Parameters\EnablePMTUDiscovery(REG_DWORD)1

管理keep-alive时间:

HKLM\System\CurrentControlSet\Services\Tcpip\Parameters\KeepAliveTime(REG_DWORD)300000

防止SYNFlood攻击:

HKLM\System\CurrentControlSet\Services\Tcpip\Parameters\SynAttackProtect(REG_DWORD)2

SYN攻击保护—管理TCP半开sockets的最大数目:

HKLM\System\CurrentControlSet\Services\Tcpip\Parameters\TcpMaxHalfOpen(REG_DWORD)100或500

关闭的服务

Alerter–禁止

Clipbook–禁止

ComputerBrowser–禁止

InternetConnectionSharing–禁止

Messenger–禁止

RemoteRegistryService–禁止

RoutingandRemoteAccess–禁止

SimpleMailTrasferProtocol(SMTP)–禁止

SimpleNetworkManagementProtocol(SNMP)Service–禁止

SimpleNetworkManagementProtocol(SNMP)Trap–禁止

Telnet–禁止

WorldWideWebPublishingService–禁止

所有的磁盘卷使用NTFS文件系统。

已经安装第三方个人版防火墙。

已经安装防病毒软件。

防病毒软件的特征码和检查引擎已经更新到最新。

防病毒软件已设置自动更新。

附录6:

数据库巡检表

数据库类型

数据库版本升级

是否存在版本过旧,厂商停止技术支持和发布升级补丁程序.

Oracle是否以root权限运行.

Oracle运行帐户unask设置不合理。

数据库帐户密码以明文方式存储.

OracleListener和OracleIntelligent进程以root帐户运行。

是否设置连接超时参数,否则连接的客户端会一直等待验证。

是否设置连接过期参数。

是否对数据库远程管理情况下启用IntelligentAgent。

安全使用外部存储过程和PL/SQL包。

是否安全使用外部存储过程,外部存储过程使用不当会造成诸多安全问题.

是否限制访问PL/SQL包,UTL_FILE,UTL_SMTP,UTL_TCP,UTL_HTTP,andDBMS_RANDOMPL/SQL包可能给数据库和主机系统带来安全隐患,对这些包的访问应当严格限制。

帐户和密码安全设置

OracleDBA组是否存在未授权的帐户。

DBA角色中是否删除缺省帐户。

数据库密码文件安全属性设置是否合理。

数据库中是否存在未授权的帐户。

是否设置密码过期时间。

是否启用密码复杂性验证功能.

是否启用登录失败锁定帐户功能。

应用程序帐户是否被授予PUBLIC角色.

是否删除数据库服务器上的演示帐户。

非系统对象是否存在SYSTEM表空间,会影响个数据库服务器.

安全配置审计功能

是否启用审计功能,Oracle能够把审计日志记录到数据库中或者OS系统文件中。

OracleNet配置和日志文件安全属性设置是否合理

审计表的所有者是否合理,应当设置审计表不能被普通用户访问。

保护关键文件

Oracle控制文件是否存放在其他的硬盘或者作RAID备份.

是否具有保护Init〈SID>

。

ora/spfile<

SID>

.ora文件的措施,该文件被破坏会造成数据库不能正常启动。

附录7:

网络设备检查列表

生产厂商/型号

系统安全

是否定期更新操作系统的版本

口令管理

是否修改网络设备的默认口令

是否设置口令强度和有效期

是否使用enablesecret

是否使用servicepassword-encryption

是否关闭IP直接广播

是否关闭HTTP设置

是否封锁ICMPPING请求

是否控制Telnet访问

是否禁止CDP

是否关闭IP源路由

是否禁用了不必要的服务

是否限制远程终端会话

策略安全

是否建立准入、准出地址过滤策略

是否制定数据包过滤策略

是否配置了强加密和密码加密

是否应用Control—planepolice预防DDOS攻击

是否有完整的系统日志记录功能,包括AAA、SNMPTrapSyslog、本地日志缓存

是否实施了配置管理,必要时可将路由配置恢复到原先状态

OSPF协议使用LOOPBACK是否做ROUTE-ID的标识

接入层和汇聚层之间是否采用静态路由

是否存在黑洞路由即孤立的路由