Juniper网络设备安全系统加固要求规范Word格式文档下载.docx

《Juniper网络设备安全系统加固要求规范Word格式文档下载.docx》由会员分享,可在线阅读,更多相关《Juniper网络设备安全系统加固要求规范Word格式文档下载.docx(27页珍藏版)》请在冰豆网上搜索。

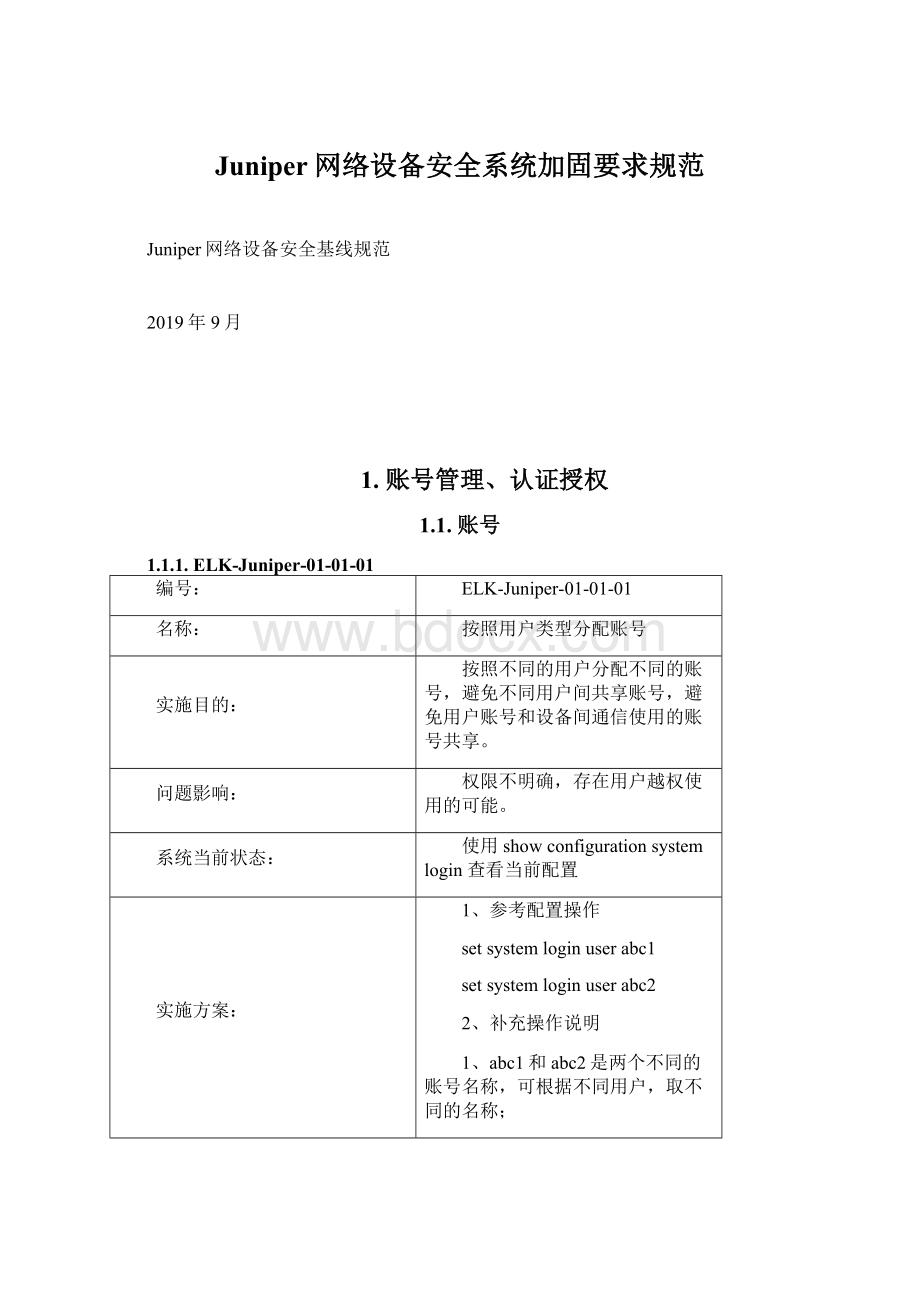

删除新增加用户

判断依据:

标记用户用途,定期建立用户列表,比较是否有非法用户

实施风险:

低

重要等级:

★★★

1.1.2.ELK-Juniper-01-01-02

ELK-Juniper-01-01-02

删除无效账号

非法利用系统默认账号

deletesystemloginuserabc3

abc3是与工作无关的账号。

增加被删除的用户

查看配置文件,核对用户列表。

1.1.3.ELK-Juniper-01-01-03

ELK-Juniper-01-01-03

建立分配系统用户组

为了控制不同用户的访问级别,建立多用户级别,根据用户的业务需求,将用户账号分配到相应的用户级别。

账号越权使用

创建用户级别:

setsystemloginclassABC1permissions[viewview-configuration]

将用户账号分配到相应的用户级别:

setsystemloginuserabc1classread-only

setsystemloginuserabc2classABC1

setsystemloginuserabc3classsuper-user

(1)、ABC1是手工创建的组,该组具有的权限:

查看设备运行状态(如接口状态、设备硬件状态、路由状态等),并且可以查看设备的配置;

(2)、read-only组具有的权限:

查看设备运行状态,但不能查看设备的配置;

(3)、super-user是超级用户组,具有的权限:

所有权限;

(4)、read-only和super-user是路由器已经创建的组,不需要手工创建;

(5)、abc1、abc2、abc3是不同的用户,它们分别分配到相应的用户级别。

还原系统配置文件

高

1.2.口令

1.2.1.ELK-Juniper-01-02-01

ELK-Juniper-01-02-01

提高口令强度

对于采用静态口令认证技术的设备,口令长度至少6位,并包括数字、小写字母、大写字母和特殊符号4类中至少2类。

增加密码被暴力破解的成功率

setsystemloginuserabc1authenticationplain-text-password

(1)、输入指令回车后,将两次提示输入新口令(Newpassword:

和Retypenewpassword:

)。

(2)、口令要求:

长度至少6位,并包括数字、小写字母、大写字母和特殊符号4类中至少2类。

1.2.2.ELK-Juniper-01-02-02

ELK-Juniper-01-02-02

根据用户的业务需要配置其所需的最小权限

在设备权限配置能力内,根据用户的业务需要,配置其所需的最小权限。

越权使用,非法访问。

(1)、用showconfigurationsystemloginclassABC1命令查看配置

(2)、用showconfigurationsystemloginclassABC2命令查看配置

(3)、在终端上用telnet方式登录路由器,输入用户名abc1和密码

成功登录路由器后,用configure命令进入配置模式。

使用以下命令检测:

setrouting-可选ionsstatic

setinterfaces

setchassisfpc

使用其它set命令

(4)、在终端上用telnet方式登录路由器,输入用户名abc2和密码成功登录路由器后,用configure命令进入配置模式。

使用以下命令检测:

setpolicy-可选ions

setprotocols

setrouting-instances

setrouting-可选ions

使用其它set命令

(5)、在终端上用telnet方式登录路由器,输入用户名abc3和密码成功登录路由器后,用configure命令进入配置模式。

使用set命令以及其它命令检测。

使用showconfigurationsystemlogin查看当前配置。

还原系统配置文件。

(1)、账号abc1属于组ABC1,该组只能配置routing-可选ionsstatic、interfaces、Chassisfpc项里的内容。

不能做其它未授权的配置;

(2)、账号abc2属于组ABC2,该组只能配置关于路由的所有配置,包括routing-可选ions、protocols、policy-可选ions、routing-instances等,不能做其它未授权的配置;

(3)、账号abc3属于组super-user,拥有全部配置权限。

备注:

创建用户级别,即创建用户的配置权限:

setsystemloginclassABC1permissionsconfigure

setsystemloginclassABC1allow-configuration"

routing-可选ionsstatic|interfaces|chassisfpc"

setsystemloginclassABC2permissions[configurerouting-control]

setsystemloginuserabc1classABC1

setsystemloginuserabc2classABC2

(1)、ABC1组具有的权限:

可配置interfaces,可配置routing-可选ions中的static,可配置chassis中的fpc;

(2)、ABC2组具有的权限:

可配置有关于路由的所有配置,包括routing-可选ions、protocols、policy-可选ions、routing-instances等;

(3)、allow-configuration参数是以等级来限制,可以限制各个等级的配置,可以细化到各个小等级;

(4)、permissions参数是以功能来限制,限制的范围较大;

(5)、allow-commands参数是以具体的指令来限制,allow-comands参数需要设定具体指令,不建议使用。

1.2.3.ELK-Juniper-01-02-03

ELK-Juniper-01-02-03

提高ROOT用户口令强度

修改root密码。

root的默认密码是空,修改root密码,避免非管理员使用root账号登录。

(1)、用showconfigurationsystemlogin命令查看配置是否正确;

(2)、通过console口方式登录路由器,输入root用户名和密码;

(3)、通过console口方式登录路由器,输入root用户和空密码。

(1)、输入root用户和正确密码可以正常登录路由器;

(2)、输入root用户和空密码无法登录路由器。

1.3.认证

1.3.1.ELK-Juniper-01-03-01

ELK-Juniper-01-03-01

设置认证系统联动

设备通过相关参数配置,与认证系统联动,满足帐号、口令和授权的强制要求。

密码泄露。

使用showconfigurationsystemlogin查看当前配置并查看Radius服务器配置

setsystemauthentication-orderradius

setsystemauthentication-orderpassword

setsystemradius-server10.1.1.1

setsystemradius-server10.1.1.2

setsystemradius-server10.1.1.1port1645

setsystemradius-server10.1.1.2port1645

setsystemradius-server10.1.1.1secretabc123

setsystemradius-server10.1.1.2secretabc123

(1)、配置认证方式,可通过radius和本地认证;

(2)、10.1.1.1和10.1.1.2是radius认证服务器的IP地址,建议建立两个radius认证服务器作为互备;

(3)、port1645是radius认证开启的端口号,可根据本地radius认证服务器开启的端口号进行配置;

(4)、abc123是与radius认证系统建立连接所设定的密码,建议:

与radius认证服务器建立连接时,使用密码认证建立连接。

使用showconfigurationsystemlogin查看当前配置

★

2.日志配置

本部分对JUNIPER设备的日志功能提出建议,主要加强设备所具备的日志功能,确保发生安全事件后,设备日志能提供充足的信息进行安全事件定位。

根据这些要求,设备日志应能支持记录与设备相关的重要事件,包括违反安全策略的事件、设备部件发生故障或其存在环境异常等,以便通过审计分析工具,发现安全隐患。

如出现大量违反ACL规则的事件时,通过对日志的审计分析,能发现隐患,提高设备维护人员的警惕性,防止恶化。

2.1.1.ELK-Juniper-02-01-01

ELK-Juniper-02-01-01

开启系统日志功能

设备应配置日志功能,记录用户对设备的操作,比如:

账号创建、删除和权限修改,口令修改,读取和修改设备配置,涉及通信隐私数据。

记录需要包含用户账号,操作时间,操作内容以及操作结果。

无法对用户的登陆进行日志记录。

使用showconfigurationsystemsyslog查看当前配置

setsystemsyslogfileauthor.logauthorizationinfo

(1)、author.log是记录登录信息的log文件,该文件名称可手工定义;

(2)、author.log文件保存在juniper路由器的存储上。

2.1.2.ELK-Juniper-02-01-02

ELK-Juniper-02-01-02

开启系统安全日志功能

设备应配置日志功能,记录对与设备相关的安全事件,比如:

记录路由协议事件和错误。

无法记录路由协议事件和错误。

使用showconfiguration查看当前配置

setsystemsyslogfiledaemon.logdaemonwarning

setsystemsyslogfilefirewall.logfirewallwarning

(1)、daemon.log是记录路由协议事件的文件,该文件名称可手工定义;

(2)、firewall.log是记录安全事件的文件,该文件名称可手工定义;

(3)、daemon和firewall可定义有九个等级,建议将其设定为warning等级,即仅记录warning等级以上的安全事件。

中

2.1.3.ELK-Juniper-02-01-03

ELK-Juniper-02-01-03

设置配置更改日志路径

设置系统的配置更改信息保存到单独的change.log文件内。

暴露系统日志。

setsystemsyslogfilechange.logchange-loginfo

(1)、change.log是记录配置更改的文件,该文件名称可手工定义;

(2)、change.log文件保存在juniper路由器的存储上。

★★

2.1.4.ELK-Juniper-02-01-04

ELK-Juniper-02-01-04

设置配置远程日志功能

设备配置远程日志功能,将需要重点关注的日志内容传输到日志服务器。

丢失重要日志。

使用showconfigurationsystemsyslog命令查看配置

setsystemsysloghost10.1.1.1anynotice

setsystemsysloghost10.1.1.1log-prefixRouter1

setsystemsysloghost10.1.1.2anynotice

setsystemsysloghost10.1.1.2log-prefixRouter2

补充操作说明

(1)、10.1.1.1和10.1.1.2是远程日志服务器的IP地址,建议建设两个远程日志服务器作为互备;

(2)、syslog有九个等级的记录信息,建议将notice等级以上的信息传送到远程日志服务器;

(3)、Router1为路由器的主机名称。

(1)、使用showconfigurationsystemsyslog命令查看配置;

(2)、登录远程日志服务器查看日志。

2.1.5.ELK-Juniper-02-01-05

ELK-Juniper-02-01-05

设置系统的配置更改信息

设置系统的配置更改信息保存到单独的change.log文件内

(2)、在终端上以telnet方式登录路由器,输入用户名密码;

(3)、进行创建、删除帐号和修改用户密码等修改设备配置操作;

(4)、用showlogchange.log命令查看日志。

使用showconfigurationsystemsyslog命令查看配置,恢复默认配置

可以在change.log中查看到用户的操作内容、操作时间

2.1.6.ELK-Juniper-02-01-06

ELK-Juniper-02-01-06

保证日志功能记录的时间的准确性。

开启NTP服务,保证日志功能记录的时间的准确性。

路由器与NTPSERVER之间开启认证功能。

(1)、使用showconfigurationsystemntp命令查看配置;

(2)、使用showsystemuptime命令查看路由器时间与并与北京时间对比;

(3)、使用showntpassociations查看路由器是否与NTP服务器同步;

(4)、使用showntpstatus查看路由器时间同步状态。

(1)、用showntpassociations命令查看,信息如下面所示:

remoterefidsttwhenpoll

==============================

*ROUTER110.1.1.12u6411024

+ROUTER210.1.1.22u7131024

reachdelayoffsetjitter

==============================

3770.964-24.1260.067

3774.490-12.0130.457

ROUTER1前面的(*)号表示ROUTER1是已和路由器时间同步的NTP服务器,(+)号为备用的NTP服务器.

(2)、有showntpstatus命令查看,信息如下:

status=0644leap_none,sync_ntp,4events,event_peer/strat_chg,

version="

ntpd4.1.0-aWedOct518:

44:

40GMT2005

(1)"

processor="

i386"

system="

JUNOS7.3R2.7"

leap=00,stratum=3,

precision=-28,rootdelay=9.814,rootdispersion=102.250,peer=42484,

refid=ROUTER,

reftime=ca227da4.4b3ffac1Wed,Jun2020070:

07:

00.293,poll=10,

clock=ca2280ce.02849cb2Wed,Jun2020070:

20:

30.009,state=4,

offset=-17.830,frequency=85.438,jitter=28.377,stability=0.048

如上面信息的第一句第二部分显示”sync_ntp”表示路由器时间已和NTP服务器同步,如果显示”sync_unspec”即未同步.。

3.通信协议

3.1.1.ELK-Juniper-03-01-01

ELK-Juniper-03-01-01

OSPF协议安全

对于非点到点的OSPF协议配置,应配置MD5加密认证,通过MD5加密认证建立neighbor

恶意攻击

使用showconfigurationprotocolsrsvp查看当前配置

1)、使用showconfiguration命令查看配置

2)、使用showospfneighbor命令查看OSPF邻居状态

3)、使用showrouteprotocolospfbrief命令查看OSPF路由表

4)、使用ping检查路由连通性

1)、OSPF邻居处于full状态为正常,能学到邻居的路由为正常

2)、路由能连通为正常

3.1.2.ELK-Juniper-03-01-02

ELK-Juniper-03-01-02

启用带加密方式的身份验证

配置动态路由协议(BGP/MP-B