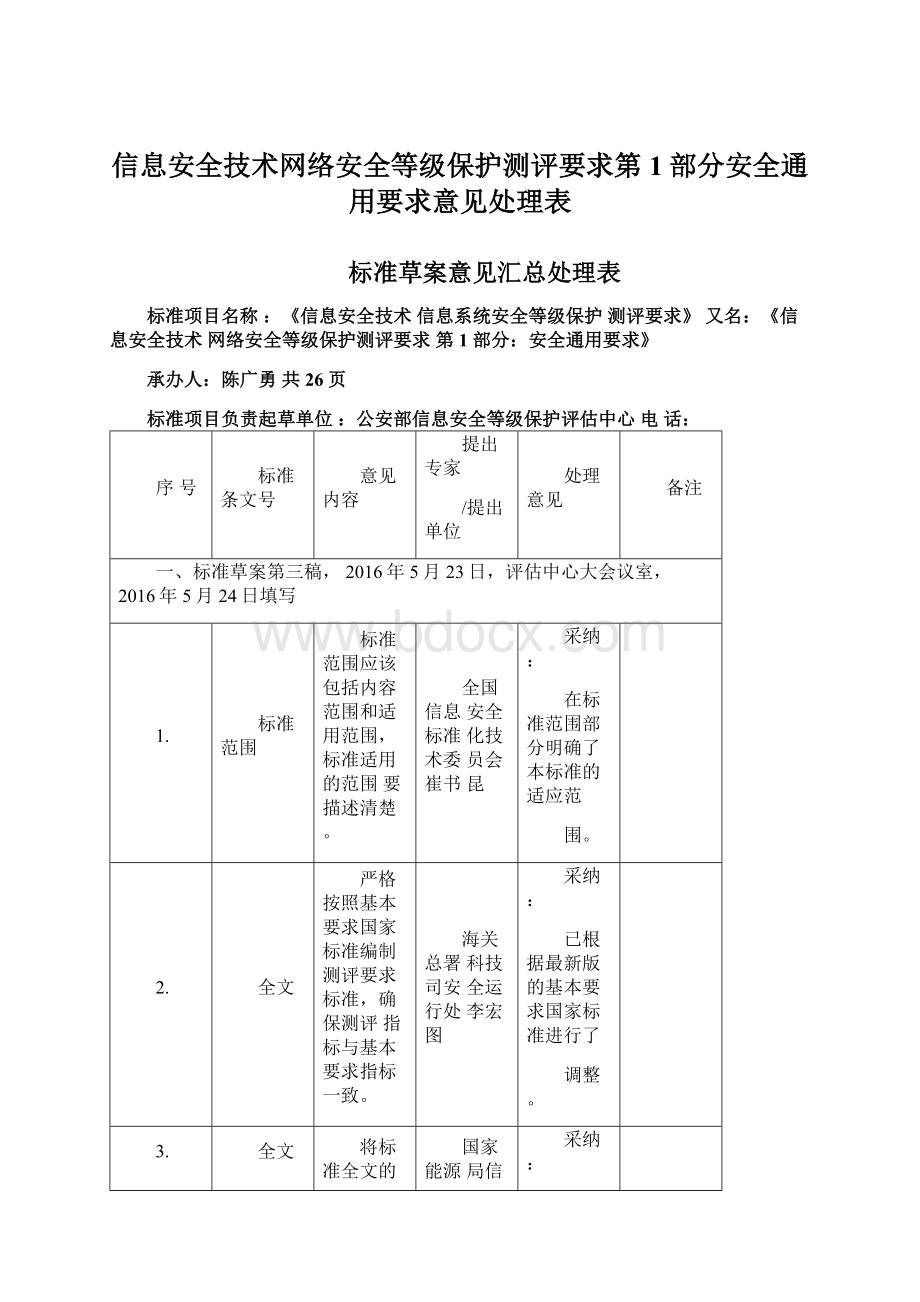

信息安全技术网络安全等级保护测评要求第1部分安全通用要求意见处理表Word格式文档下载.docx

《信息安全技术网络安全等级保护测评要求第1部分安全通用要求意见处理表Word格式文档下载.docx》由会员分享,可在线阅读,更多相关《信息安全技术网络安全等级保护测评要求第1部分安全通用要求意见处理表Word格式文档下载.docx(59页珍藏版)》请在冰豆网上搜索。

国家新闻出版广电总局监管中心张瑞芝

已根据GB/T1.1-2009进行了修改。

5.

术语定义

术语定义要准确。

已对术语定义进行了修改。

6.

调整结构,去除不符合标准编写要求的悬置段。

已调整了全文中的悬置段。

7.

建议将“本标准适用于为⋯⋯”改为“本标准适用于”。

信息产业信息安全测评中心刘健

已改为“本标准适用于”。

8.

规范性引用文件

规范性引用文件要写上国标号。

已在规范性引用文件前加上国标号。

9.

标题号数字过于细分,目录太深,标号需要调整。

已对标准全文进行了调整。

10.

文章中出现的一些词:

如关键、重要等一些词没有具体的定义。

通信研究院安全研究部副主任卜哲

不采纳:

关键、重要等不适用放在术语定义中。

11.

建议添加英文缩略语章节,解释(如VPN)等专业缩略词。

中国农业银行范原辉

安全相关专有名词,不需要在本标准中再

次说明。

12.

4.1

4.1章节的测评框架说明,描述不通顺,需要修改。

已对测评框架说明进行了调整。

13.

建议给出测评指标测评指标编码规则说明,便于阅读标准。

已在附录中给出编码规则说明。

14.

岗位名称(如安全主管)尽量符合一般单位通常的称谓。

已在标准中调整。

二、标准草案第四稿,2016年8月12日,北京瑞安宾馆第5会议室,2016年8月15日填写

15.

范围

第一页1.范围,“本标准规定了⋯..本标准适用于⋯...,”建议为“本部分⋯...”

国家信息中心刘蓓

原为:

“本标准规定了⋯..本标准适用于⋯...”

改为:

“本部分规定了⋯..本部分适用于⋯...”

16.

术语和定义

安全等级保护测评的定义和方法放进术语里。

部分采纳:

定义放术语里,方法不适合放术语里。

17.

“测评实施”中,如果测评实施项只有一项,不建议用1)。

国家信息技术安全研究中心李建

全文修改。

18.

是否可以在标准中增加测评方法论,对测评范围、测评对象分析、测评对象覆盖的程度、整体安全评价和结果分析等。

中国信息安全认证中心李嵩

已经增加测评方法,其他在过程指南中解

决。

19.

未对标准内容进行提出意见,建议测评报告模板后续跟着新标准变动。

李蒙

测评报告模板后续跟着新标准变动。

20.

规范性引用

规范性引用注明最新版适用于本标准,已经注明了最新版只需要引用到22239.1就够了。

樊华

已经调整。

21.

身份鉴别测试实施方面,身份鉴别的保护机制是否要加入测试,例如是否在RSA的密码强度是否有要求,如256位和512位是否都满足。

密码强度各单位要求不一,不宜在标准中

明确。

22.

8.2.4.5

8.2.4.5章节,漏洞和风险管理中,漏洞和风险管理不止在运维方面,而是在信息系统全生命周期存在。

在前面的内容中也应该考虑。

林值

随基本要求修订

23.

8.1.4

8.1.2.6和8.1.3.5中提到了恶意代码防范内容,8.1.4应用安全里也应该增加恶意代码防范内容。

恶意代码只是一部分,建议增加其他的漏洞问题。

24.

是否应该增加源代码检测和二进制代码检测。

标准中已有源代码检测要求。

三、标准草案第四稿,截止2016年8月22日,WG5工作组成员单位征求意见,2016年8月23日填写

25.

前言和引言

前言和引言,内容有些交差,系列标准结构适合放在前言当中。

引言重点写三要性和背景。

浙江蚂蚁小微金融服务集团有限公司

标准编制有规定格式要求,本标准满足相

关要求。

26.

3术语和定义应当按照GB1.1格式编写

27.

8.1.1.4.2

8.1.1.5.2

8.1.1.4.28.1.1.5.2等建议根据信息系统不同等级要求明确对应的防雷、耐火材料等方面的等级要求,使之符合分等级保护的思想。

防雷、耐火材料等属于基础设施建设相关

范畴。

28.

8.1.3.3、

8.1.3.4

8.1.3.3、8.1.3.4等上述几个条款的测评对象应包含网络设备和安全设备

29.

附录B

附录B应为规范性附录,严格规范

浙江蚂蚁小微金融服务集团

修改为规范性附录

有限公司

30.

5.1.1.3.1

5.1.1.3.1防雷击,设备接地测评判定,建议检测接地电阻。

比如:

直接搭接的直流电阻不大于10mΩ。

可参考电磁兼容性EMC标准。

南京中新赛克科技有限责任公司

机房或大楼建设有相关标准要求,建设完成后应有验收文档,这里采信验收文档即可。

31.

6.1.1.7

6.1.1.7防静电,设备接地测评判定,同上。

机房建设有相关标准要求,建设完成后应有验收文档,这里采信验收文档即可。

32.

6.2.3.3.2

6.2.3.3.2(7.2.3.3.2、8.2.3.3.2)测评单元

c)测评实施

1)应访谈建设负责人,询问是否采用了密码产品,密码产品的采购和使用是否符合国家密码主管部门的要求。

建议修改为:

1)检查是否使用了密码产品;

如使用,检查该密码产品是否获得有效的国家密码管理规定的密码产品型号证书。

IBM

随基本要求变动进行修订。

33.

6.2.4.9

6.2.4.9(7.2.4.9、8.2.4.9)密码管理

a)测评指标

应使用符合国家密码管理规定的密码技术和产品;

1)应访谈安全管理员,询问是否使用了密码产品,密码技术和产品的使用是否遵照国家密码管理规定。

修改基本要求的相应部分并引用。

如使用,检查该密码产品是

否获得有效的国家密码管理规定的密码产品型号证书。

2)检查网络安全产品中是否使用了密码模块;

如使用,检查该密码模块是否具有国家密码管理规定的密码模块检测报告。

34.

7.2.4.7

7.2.4.7恶意代码防范管理,缺少相对应的对可信计算技术的管理要求。

35.

8.2.4.7

8.2.4.7恶意代码防范管理,在“基本要求”标准中,要求只能采用可信计算技术,而此处却只有查杀病毒方面的要求。

四、标准草案第四稿,截止2016年8月22日,等级测评机构反馈意见,2016年8月23日填写

36.

第4章

第4章中出现“等级保护测评”、“安全等级保护测评”、“等级测评”名词,建议在第3章中明确其定义,并在全文使用中进行统一。

电力行业信息安全等级保护测评中心第四实验室

全文调整。

37.

4.2

第4.2节中第1段第1句话可理解为对“等级保护测评实施”的介绍或者解释,因此建议将“等级保护测评实施的基本方法是针对特定的测评对象⋯⋯”修改为“等级保护测评实施是针对特定的测评对象⋯⋯”,并将“⋯⋯给出达到特定级别安全保护能力的评判”修改为“⋯⋯给出是否达到特定级别安全保护能力的评判”。

而且这段内容与4.1节内容有重叠,可以考虑合并。

已做调整。

38.

4.3

建议将4.2节和4.3节交换顺序,并将原4.2节中关于“单项测评”的相关内容合并到原4.3节中。

电力行业信息安全

等级保护测评中心第四实验室

已做调整,将4.2节和4.3节进行了合并。

39.

7.1.2.4.2

第7.1.2.4.2节测评实施第1)条,建议修改为“应检查设备访问控制策略,访谈安全管理员每一条策略的用途,查看是否不存在多余或无效的访问控制策略”。

40.

7.1.3.2.4

第7.1.3.2.4节测评实施的第2)条,与测评指标无关,建议修改为“应检查管理用户权限是否为其工作任务所需的最小权限”。

41.

7.1.3.3.4

第7.1.3.3.4节测评实施中,建议不要列出测评对象“服务器操作系统和数据库管理系统”,与“b)测评对象无法对应”,在理解上容易混淆。

42.

7.1.3.4.2

第7.1.3.4.2节测评实施中第2)条,建议修改为“应确认是否已关闭非必要的高危端口”。

电力行业信息安全等级保护测评中心第四实验

室

43.

7.1.3.4.4

第7.1.3.4.4节测评实施中第1)条,建议修改为“应进行漏洞扫描,检查是否不存在高风险漏洞”。

44.

7.1.4.1.1

第7.1.4.1.1节测评实施第5)条,建议修改为“应检查用户配置信息或访谈应用系统管理员,查看是否不存在空密码用户”

45.

7.1.4.2.5

第7.1.4.2.5节测评实施第3)条,建议修改为“应测试用户是否不存在可越权访问情形”。

46.

10.1

第10.1节中“安全控制点测评是指对其所有要求项的符合程度进行分析和判定。

”中“其”理解上容易有歧义,建议修改为“单个控制点中”。

47.

10.3

10.4

第10.3和10.4节中第2段内容均只给出了“如果经过综合分析单项测评中的不符合项或部分符合项不造成系统整体

安全保护能力的缺失,该安全控制点的测评结论应调整为符合”的情况,那如果在安全控制点间和层面间分析时发现不能完全形成弥补效果,即相应控制点测评结论无法调整为符合时应该怎么处理?

是否也应该在此说明?

“安全控制点、安全控制点间、层面间”测评是并列关系,有一个不符合则该控制点为不符合。

48.

5.1.1

建议机房安全的测评对象可细化到机房内的对应设施。

江苏金盾杨超

标准粒度不宜过于细化

49.

6.1.1.2.1

6.1.1.2.1测评单元(L2-PES1-03)C)测评实施中1)和2)感觉内容上有重复,建议删掉一条,再增加一条对专人值守记录或机房人员进出记录验证的条款。

50.

6.1.1.2.2

6.1.1.2.2测评单元(L2-PES1-04)c)测评实施中建议对监控记录进行细化,明确监控记录需包含哪些内容,如人员进出记录、视频监控记录等,如果这里包含了人员进出记录那么上面6.1.1.2.1一条建议就可不必修改。

具体监控内容由各单位自行定义,需针对不同对象分别设置,如厂商人员和检查人员的监控内容就不一样。

51.

7.1.1.3.3

建议7.1.1.3.3测评单元(L3-PES1-06)C)测评实施中增加监控视频可回放时间要求,如至少90天。

监控视频保存时间由各单位自行要求。

52.

11.3

建议11.3中也注明测评结论是对整体测评之后单项测评结果的风险分析给出的。

测评流程中已明确,先进行整体测评,然后才能给出测评结论。

53.

第9章

测评实施及单项判断中未明确一票否决项,即哪一分项不符合则该指标项直接判定为不符合。

江西神舟信息安全评估中心有限公司

单项判定已明确哪些是必须要做到。

54.

网络设备“安全审计”部分归入“网络和通信安全”层面,但

江西神舟

“身份鉴别”等层面确归入“设备与计算安全层面”,现场测评与结果记录如何明确?

信息安全评估中心有限公司

本标准根据基本要求条款编制。

55.

7.1.1.1.2a)

7.1.1.1.2a)机房场地应避免设在建筑物的顶层或地下室,否

则应加强防水和防潮措施。

建议增加一个指标项:

UPS电池间应采取承重加固。

机房承重加固等属于基础设施建设相关范畴。

56.

7.1.1.2.1c)

7.1.1.2.1c)-2)应检查电子门禁系统是否可以鉴别、记录进入的人员信息。

建议增加应检查门禁系统最长保存的记录时间,门禁系统记录数据是否保存3个月。

增加应检查门禁系统记录数据的保存时间。

具体保存时间各单位要求不一样,不做规定,或建议至少保存3个月。

57.

7.1.1.3.1c)

7.1.1.3.1c)-1)应检查机房内设备或主要部件是否固定;

2)

应检查机房内设备或主要部件上是否设置了明显且不易除去的标记。

建议机房内设备或主要部件应明确包含通信线缆。

标准中主要部件不宜一一列举。

58.

7.1.1.3.2c)

7.1.1.3.2c)-1)应检查机房内通信线缆是否铺设在隐蔽处。

建议调整,因为通信线缆除了可铺设在隐蔽处(地下或管道中),还应允许铺设在桥架中。

调整为应检查机房内通信线缆是否铺设在隐蔽处或桥架中。

59.

7.1.1.3.3a)

7.1.1.3.3a)应设置机房防盗报警系统或设置有专人值守的视频监控系统。

建议改为“机房应设置视频监控系统,并设置防盗报警系统或安排专人值守”。

修改建议变成了必须要求有视频监控系统,违背了标准原要求。

60.

7.1.1.3.3c)

7.1.1.3.3c)-2)应检查防盗报警系统或视频监控系统是否启用。

建议明确监控记录保存时间。

江西神舟信息安全评估中心

由其他标准规定。

61.

7.1.1.5.3c)

7.1.1.5.3c)-1)应访谈机房管理员是否进行了区域划分;

建议增加细则要求,例如UPS电池应与重要设备一定要设置防火隔离措施。

标准的7.1.1.5.3已做要求。

62.

7.1.1.9.2a)

7.1.1.9.2a)应提供短期的备用电力供应,至少满足设备在断电情况下的正常运行要求;

建议明确备用供电时间,例如2小时。

备用供电时间与设备规模密切相关,各单位对断电事故的容忍度不一。

63.

7.1.2.1.4c)

7.1.2.1.4c)-1)应访谈网络管理员并查看网络拓扑图,检查重要网路区域不能部署在网络边界处且直接连接外部等级保护对象;

建议将网路改为“网络”。

64.

7.1.2.3.2a)

7.1.2.3.2a)应能够对非授权设备私自联到内部网络的行为进行限制或检查;

建议改为“应能够对非授权设备私自联到内部网络的行为进行检查和限制;

”

不采纳:

这是基本要求原条款要求。

65.

7.1.2.3.3a)

7.1.2.3.3a)应能够对内部用户私自联到外部网络的行为进行限制或检查;

建议改为“应能够对内部用户私自联到外部网络的行为进行检查和限制;

这是基本要求原条款要求。

66.

7.1.2.8.1b)

7.1.2.8.1b)安全管理员和网络拓扑图。

建议增加“安全管理系统”

无法定义安全管理系统。

67.

7.1.2.8.4a)

7.1.2.8.4a)应对分散在各个设备上的审计数据进行收集汇总和集中分析;

建议明确审计数据保存时间。

江西神舟信息安全

标准要求的是进行收集汇总和集中分析。

评估中心有限公司

68.

7.1.3.1.1c)

7.1.3.1.1c)-4)应检查用户鉴别信息是否具有复杂度要求并定期更换。

建议明确复杂度具体要求,如口令长度,数字、字母、字符组合;

明确定期更换时间。

口令复杂度不宜在标准中固定,需根据技

术的发展而调整。

69.

7.1.3.4.1a)

7.1.3.4.1a)应遵循最小安装的原则,仅安装需要的组件和应用程序。

建议增加安装安全补丁。

安全补丁在7.1.3.4.4部分已做要求。

70.

7.1.3.5.1c)

7.1.3.5.1c)-1)应查看防恶意代码工具的安装和使用情况,或查看是否采用可信计算技术建立从系统到应用的信任链;

建议列举可信计算技术具体实现的方式。

可信计算技术具体实现的方式不是本标准

范围。

71.

7.1.3.6

7.1.3.6资源控制。

建议增加一个测评指标:

应根据安全策略设置登录终端的操作超时锁定。

标准中已有相关要求。

72.

7.1.4.1.1c)

7.1.4.1.1c)-4)应检查鉴别信息是否具有复杂度要求并定期更换;

建议明确口令复杂度要求和更换时间。

口令复杂度不宜在标准中固定,需根据技术的发展而调整。

73.

7.1.4.1.4d)

7.1.4.1.4d)如果1)