AIX安全配置基线要点Word格式.docx

《AIX安全配置基线要点Word格式.docx》由会员分享,可在线阅读,更多相关《AIX安全配置基线要点Word格式.docx(34页珍藏版)》请在冰豆网上搜索。

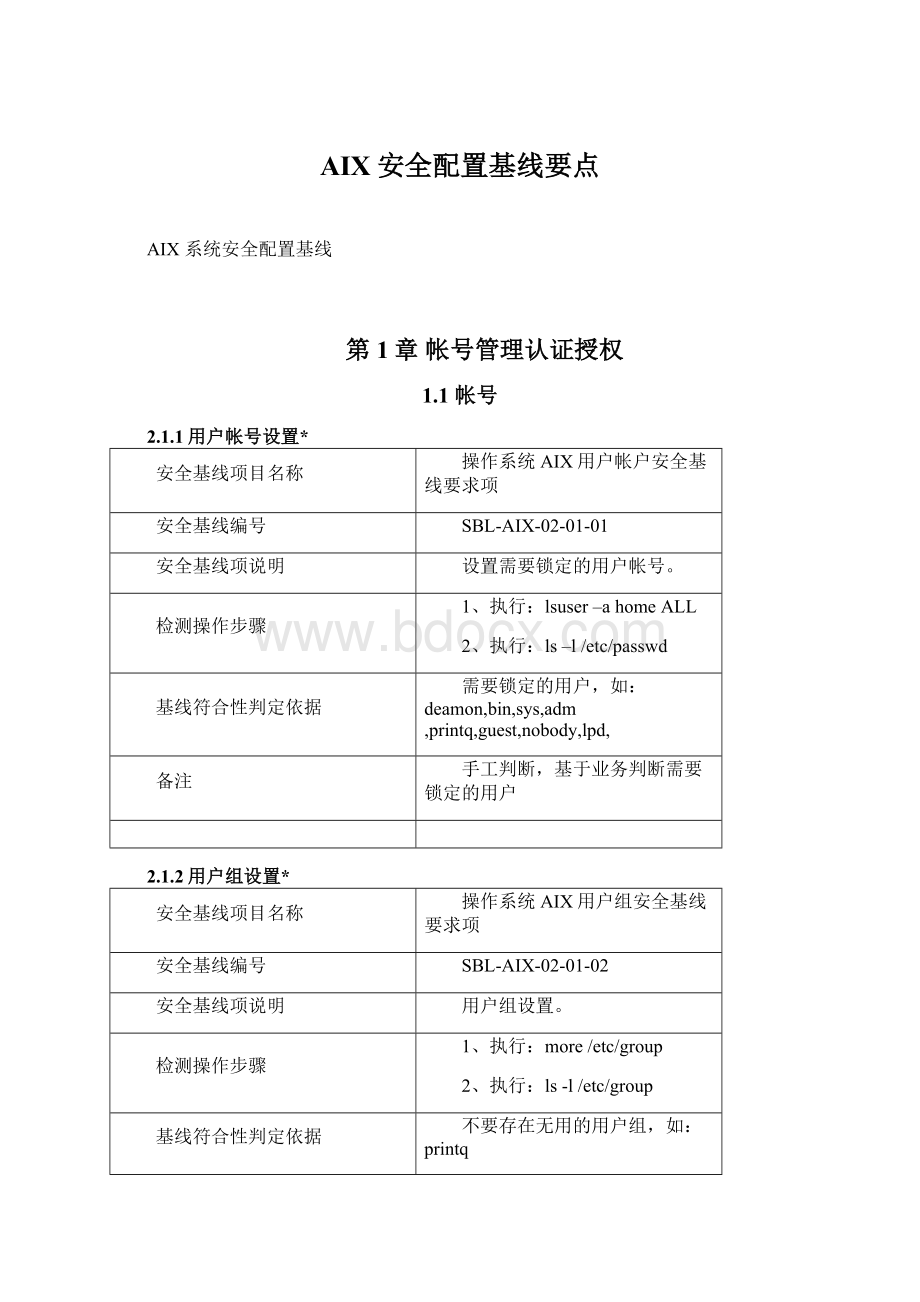

基线符合性判定依据

需要锁定的用户,如:

deamon,bin,sys,adm,printq,guest,nobody,lpd,

备注

手工判断,基于业务判断需要锁定的用户

2.1.2用户组设置*

操作系统AIX用户组安全基线要求项

SBL-AIX-02-01-02

用户组设置。

more/etc/group

ls-l/etc/group

不要存在无用的用户组,如:

printq

手工判断,基于业务判断无用的用户组

2.1.3Root用户远程登录限制

操作系统AIX远程登录安全基线要求项

SBL-AIX-02-01-03

Root用户远程登录限制。

more/etc/security/user,检查在root项目中是否有下列行:

rlogin=false

login=true

su=truesugroup=system

禁止root用户直接登录系统

2.1.4系统用户登录限制*

操作系统AIX用户登录安全基线要求项

SBL-AIX-02-01-04

系统用户登录限制。

more/etc/security/user,检查在daemonbinsysadmuucpnuucpprintqguestnobodylpdsshd项目中是否有下列行:

login=false

系统帐号仅被守护进程和服务使用,不应直接由用户登录系统。

如果系统没有应用这些守护进程或服务,建议删除这些帐号。

手工判断,基于业务判断相关帐号

2.1.5帐号用户共享限制*

操作系统AIX帐号用户共享限制安全基线要求项

SBL-AIX-02-01-05

应按照不同的用户分配不同的帐号,避免不同用户间共享帐号,避免用户帐号和设备间通信使用的帐号共享。

1、参考配置操作

为用户创建帐号:

#useraddusername#创建帐号

#passwdusername#设置密码

修改权限:

#chmod750directory#其中755为设置的权限,可根据实际情况设置相应的权限,directory是要更改权限的目录)

使用该命令为不同的用户分配不同的帐号,设置不同的口令及权限信息等。

2、补充操作说明

1、判定条件

能够登录成功并且可以进行常用操作;

2、检测操作

使用不同的帐号进行登录并进行一些常用操作;

3、补充说明

手工判断,基于业务判断

2.1.6删除系统无关帐号*

操作系统AIX系统无关帐号安全基线要求项

SBL-AIX-02-01-06

应删除或锁定与设备运行、维护等工作无关的帐号。

删除用户:

#rmuser–pusername;

锁定用户:

1)修改/etc/shadow文件,用户名后加*LK*

2)将/etc/passwd文件中的shell域设置成/bin/false

3)#passwd-lusername

只有具备超级用户权限的使用者方可使用,#passwd-lusername锁定用户,用#passwd–dusername解锁后原有密码失效,登录需输入新密码,修改/etc/shadow能保留原有密码。

需要锁定的用户:

deamon,bin,sys,adm,printq,guest,nobody,lpd

系统内存在不可删除的内置帐号,包括root,bin等。

被删除或锁定的帐号无法登录成功;

使用删除或锁定的与工作无关的帐号登录系统;

deamon,bin,sys,adm,printq,guest,nobody,lpd

手工判断,基于业务判断系统无关帐号

2.1.7限制具备超级管理员权限的用户远程登录

操作系统AIX用户远程管理安全基线要求项

SBL-AIX-02-01-07

限制具备超级管理员权限的用户远程登录。

远程执行管理员权限操作,应先以普通权限用户远程登录后,再切换到超级管理员权限帐号后执行相应操作。

1、参考配置操作

编辑/etc/security/user,加上:

在root项上输入false作为rlogin的值

此项只能限制root用户远程用ssh登录,修改此项不会看到效果的

如果限制root从远程ssh登录,修改/etc/ssh/sshd_config文件,将PermitRootLoginyes改为PermitRootLoginno,重启sshd服务。

root远程登录不成功,提示“Notonsystemconsole”;

普通用户可以登录成功,而且可以切换到root用户;

root从远程使用ssh登录;

普通用户从远程使用ssh登录;

限制root从远程ssh登录,修改/etc/ssh/sshd_config文件,将PermitRootLoginyes改为PermitRootLoginno,重启sshd服务。

2.1.8多帐户组管理*

操作系统AIX多帐户组安全基线要求项

SBL-AIX-02-01-08

根据系统要求及用户的业务需求,建立多帐户组,将用户帐号分配到相应的帐户组。

创建帐户组:

#groupadd–gGIDgroupname#创建一个组,并为其设置GID号,若不设GID,系统会自动为该组分配一个GID号;

#usermod–ggroupusername#将用户username分配到group组中。

查询被分配到的组的GID:

#idusername

可以根据实际需求使用如上命令进行设置。

可以使用-g选项设定新组的GID。

0到499之间的值留给root、bin、mail这样的系统帐号,因此最好指定该值大于499。

如果新组名或者GID已经存在,则返回错误信息。

当group_name字段长度大于八个字符,groupadd命令会执行失败;

当用户希望以其他用户组成员身份出现时,需要使用newgrp命令进行更改,如#newgrpsys即把当前用户以sys组身份运行;

可以查看到用户帐号分配到相应的帐户组中;

或都通过命令检查帐号是否属于应有的组:

#idusername

查看组文件:

cat/etc/group

文件中的格式说明:

group_name:

:

GID:

user_list

2.1.9系统帐号登陆限制*

操作系统AIX系统帐号登陆安全基线要求项

SBL-AIX-02-01-09

对系统帐号进行登录限制,确保系统帐号仅被守护进程和服务使用,不应直接由该帐号登录系统。

如果系统没有应用这些守护进程或服务,应删除这些帐号。

禁止帐号交互式登录:

修改/etc/shadow文件,用户名后密码列为NP;

删除帐号:

#rmuser-pusername;

禁止交互登录的系统帐号,比如uucpnuucplpdguestprintq等

被禁止帐号交互式登录的帐户远程登录不成功;

用root登录后,新建一帐号,密码不设,从远程用此帐户登录,登录会显示loginincorrect,如果root用户没设密码没有任何提示信息直接退出;

1.2口令

2.2.1口令生存期安全要求

操作系统AIX口令生存期安全基线要求项

SBL-AIX-02-02-01

对于采用静态口令认证技术的设备,帐户口令的生存期不长于90天(13周)。

more/etc/security/user,检查histexpire

Histexpire小于等于13

2.2.2口令历史安全要求

SBL-AIX-02-02-02

对于采用静态口令认证技术的设备,应配置设备,使用户不能重复使用最近5次内已使用的口令。

more/etc/security/user,检查histsize

Histsize大于等于5

2.2.3用户口令锁定策略*

操作系统AIX口令锁定安全基线要求项

SBL-AIX-02-02-03

对于采用静态口令认证技术的设备,应配置当用户连续认证失败次数超过10次,锁定该用户使用的帐号。

more/etc/security/user,检查loginretries

loginretries=10

注意!

此项设置会影响性能,建议设置后对访问此服务器源地址做限制。

2.2.4用户访问权限安全要求

操作系统AIX用户访问权限安全基线要求项

SBL-AIX-02-02-04

控制用户缺省访问权限,当在创建新文件或目录时应屏蔽掉新文件或目录不应有的访问允许权限。

防止同属于该组的其它用户及别的组的用户修改该用户的文件或更高限制。

more/etc/default/login,检查umask

umask027

2.2.5用户FTP访问的安全要求*

操作系统AIX用户FTP访问安全基线要求项

SBL-AIX-02-02-05

控制FTP进程缺省访问权限,当通过FTP服务创建新文件或目录时应屏蔽掉新文件或目录不应有的访问允许权限。

1、执行:

more/etc/ftpaccess