飞塔防火墙双互联网出口配置实例文档格式.doc

《飞塔防火墙双互联网出口配置实例文档格式.doc》由会员分享,可在线阅读,更多相关《飞塔防火墙双互联网出口配置实例文档格式.doc(4页珍藏版)》请在冰豆网上搜索。

FortiNet

【大中小】

1.适用范围

所有的FortiGate设备。

2.

概述

本文描述的是FortiGate在具有不只一个出口时的典型配置及相关考虑。

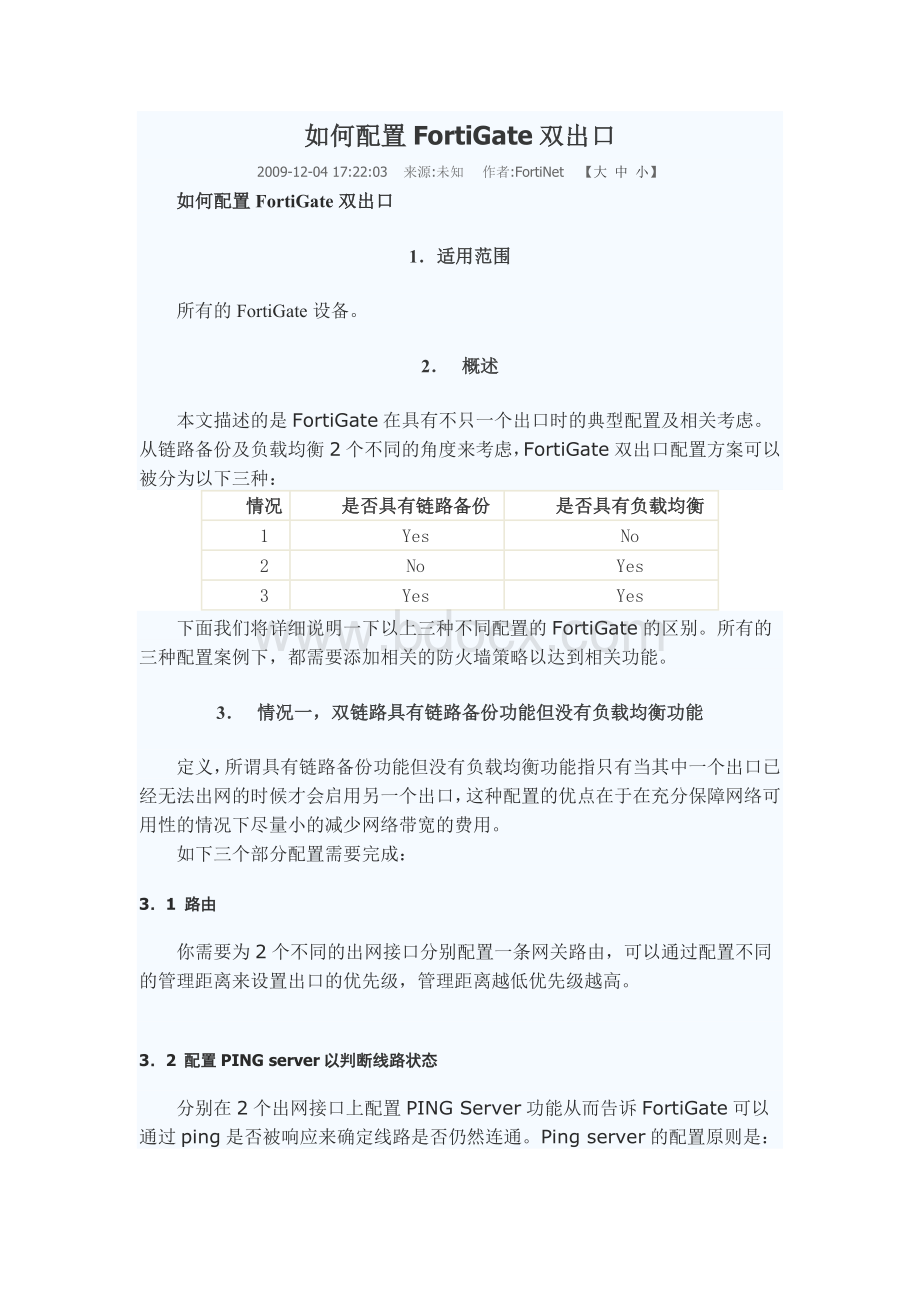

从链路备份及负载均衡2个不同的角度来考虑,FortiGate双出口配置方案可以被分为以下三种:

情况

是否具有链路备份

是否具有负载均衡

1

Yes

No

2

3

下面我们将详细说明一下以上三种不同配置的FortiGate的区别。

所有的三种配置案例下,都需要添加相关的防火墙策略以达到相关功能。

3.

情况一,双链路具有链路备份功能但没有负载均衡功能

定义,所谓具有链路备份功能但没有负载均衡功能指只有当其中一个出口已经无法出网的时候才会启用另一个出口,这种配置的优点在于在充分保障网络可用性的情况下尽量小的减少网络带宽的费用。

如下三个部分配置需要完成:

3.1路由

你需要为2个不同的出网接口分别配置一条网关路由,可以通过配置不同的管理距离来设置出口的优先级,管理距离越低优先级越高。

3.2配置PINGserver以判断线路状态

分别在2个出网接口上配置PINGServer功能从而告诉FortiGate可以通过ping是否被响应来确定线路是否仍然连通。

Pingserver的配置原则是:

尽量配置成防火墙的网关(请先确认此网关允许被ping,在拨号环境中同时确认网关地址不会由于客户端地址改变而发生改变)。

3.3配置相关防火墙策略

需要同时配置相关的防火墙策略来允许从内网分别到两个不同的出网口,例如,出口是WAN1和WAN2,内网是Internal,那么需要同时配置Internal->

WAN1和Internal->

WAN2的出网防火墙策略以保证无论是WAN1还是WAN2启用防火墙策略都是合理的。

如果觉得这样配置的防火墙策略数量太多了的话,有另一个变通的方法就是可以新建一个防火墙区域,同时把WAN1和WAN2这两个接口包含起来比如说名字是WAN,那么这样只需要设置从Internal->

WAN的防火墙策略就可以了。

4.

情况二,双链路没有链路备份功能但具有负载均衡功能

在网络出口连通性可以保证的前提下或者无须线路热备份时或者出口用途不是完全一样的时候,可以配置FortiGate为这种模式工作,这种情况下配置如下两个步骤:

4.1路由

可以配置一条默认的出网路由。

同时配置相关的策略路由以设置某些符合指定条件的数据流从另一个出口出去。

4.2防火墙策略

和情况一类似,需要配置相关的防火墙策略以允许相关的数据流可以正常的通过防火墙。

5.

情况三,双链路同时具有链路备份和负载均衡功能

就是在两个出口都正常工作的情况下FortiGate可以把从内网出去的数据流按照特定的算法分流到两个不同的出口;

当其中的某一个出口失效的时候,FortiGate又可以保证让所有的数据流可以从正常工作的出口出网。

这样一来,就同时达到了链路热备份和负载均衡的功能。

具体的配置步骤如下:

5.1路由

如果是静态路由的话可以把出网路由的管理距离配置成相等的,也就是等价路由。

如果是ADSL、DHCP等动态获取的网关的话可以把“从服务器中重新得到网关”选中同时动态获取的路由的管理距离配置成一样的就可以了。

在默认路由已经配置完成的情况下,如果仍然有某些特定的数据流需要从指定的出口出网的话,可以使用策略路由功能来完成这样的需求。

策略路由的优先级高于动态和静态路由,而且是按照从上到下的次序来匹配的,也就是说当策略路由里面有多条交叉定义的路由存在时,哪条路由在最上面哪条路由就将被执行。

另外,有一个非常有用的配置项可以注意一下,当定义策略路由的时候如果只指定了出接口没有指定网关地址(0.0.0.0)的话,当这个接口失效时,FortiGate仍然可以把匹配这条策略路由的所有数据流路由到其他接口出网,也就是这时候pingserver的功能对策略路由也是生效的。

5.2配置PINGserver以判断线路状态

和情况一类似,最好同时可以配置上pingserver以让FortiGate更好的判断线路连通性问题。

5.3防火墙策略

防火墙策略的配置方法和前面的3.3部分类似,这里就不在累述了。

6.

配置VIP时需要注意的事项

6.1在情况一下的配置时,

以FG60B为例子,默认网关指向WAN1而VIP却是在WAN2上,这时候并不需要在FortiGate上配置额外的静态路由或者策略路由,因为FortiGate会记录访问VIP的源是从哪个接口过来的,FortiGate在回包的时候会自动使用WAN2接口做为出接口回送访问VIP的数据包;

6.2在情况二下的配置时,

如果你同时在两个不同的出接口上都配置了VIP时,和情况一类似,所有的由客户端发起的到达VIP的连接FortiGate都仍然可以正常处理,也就是进方向的连接是没有任何问题的。

当连接是从真实服务器发起的时候,也就是出方向的连接时候,这时候ForitGate无法判断出连接应该从哪个出口出去,所以这时候最好是定义一条策略路由以告诉FortiGate从真实server出网的访问应该从哪个接口出网。