5数据库安全测评S3A3G3OracleWord格式.doc

《5数据库安全测评S3A3G3OracleWord格式.doc》由会员分享,可在线阅读,更多相关《5数据库安全测评S3A3G3OracleWord格式.doc(11页珍藏版)》请在冰豆网上搜索。

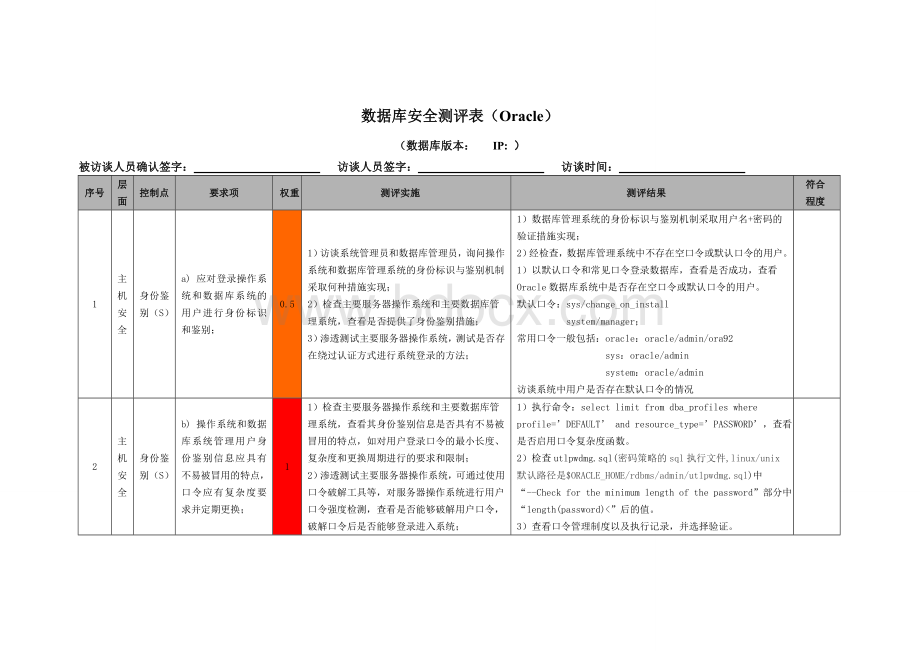

测评结果

符合

程度

1

主机安全

身份鉴别(S)

a)应对登录操作系统和数据库系统的用户进行身份标识和鉴别;

0.5

1)访谈系统管理员和数据库管理员,询问操作系统和数据库管理系统的身份标识与鉴别机制采取何种措施实现;

2)检查主要服务器操作系统和主要数据库管理系统,查看是否提供了身份鉴别措施;

3)渗透测试主要服务器操作系统,测试是否存在绕过认证方式进行系统登录的方法;

1)数据库管理系统的身份标识与鉴别机制采取用户名+密码的验证措施实现;

2)经检查,数据库管理系统中不存在空口令或默认口令的用户。

1)以默认口令和常见口令登录数据库,查看是否成功,查看Oracle数据库系统中是否存在空口令或默认口令的用户。

默认口令:

sys/change_on_install

system/manager;

常用口令一般包括:

oracle:

oracle/admin/ora92

sys:

oracle/admin

system:

访谈系统中用户是否存在默认口令的情况

2

b)操作系统和数据库系统管理用户身份鉴别信息应具有不易被冒用的特点,口令应有复杂度要求并定期更换;

1)检查主要服务器操作系统和主要数据库管理系统,查看其身份鉴别信息是否具有不易被冒用的特点,如对用户登录口令的最小长度、复杂度和更换周期进行的要求和限制;

2)渗透测试主要服务器操作系统,可通过使用口令破解工具等,对服务器操作系统进行用户口令强度检测,查看是否能够破解用户口令,破解口令后是否能够登录进入系统;

1)执行命令:

selectlimitfromdba_profileswhereprofile=’DEFAULT’andresource_type=’PASSWORD’,查看是否启用口令复杂度函数。

2)检查utlpwdmg.sql(密码策略的sql执行文件,linux/unix默认路径是$ORACLE_HOME/rdbms/admin/utlpwdmg.sql)中“--Checkfortheminimumlengthofthepassword”部分中“length(password)<

”后的值。

3)查看口令管理制度以及执行记录,并选择验证。

3

c)应启用登录失败处理功能,可采取结束会话、限制非法登录次数和自动退出等措施;

1)检查主要服务器操作系统和主要数据库管理系统,查看是否已配置了鉴别失败处理功能,并设置了非法登录次数的限制值;

查看是否设置网络登录连接超时,并自动退出;

selectlimitfromdba_profileswhereprofile=’DEFAULT’andresource_name=’FAILED_LOGIN_ATTEMPTS’,查看其值是否为unlimited,如果其值不为unlimited则说明进行了登录失败尝试次数的限制,如设置了登录失败尝试次数,则执行命令:

selectlimitfromdba_profileswhereprofile=’DEFAULT’andresource_name=’PASSWORD_LOCK_TIME’,查看其值是否为unlimited,如果其值不为unlimited则说明设置了口令锁定时间。

4

d)当对服务器进行远程管理时,应采取必要措施,防止鉴别信息在网络传输过程中被窃听;

1)访谈系统管理员和数据库管理员,询问对操作系统和数据库管理系统是否采用了远程管理,如采用了远程管理,查看是否采用了防止鉴别信息在网络传输过程中被窃听的措施;

1)查看initSID.ora中REMOTE_OS_AUTHENT的赋值(TRUE或FALSE),是否允许管理员对数据库进行远程管理。

2)查看listener.ora文件中的“LISTENER”-“DESCRIPTION”-“ADDRESS_LIST”-“ADDRESS”-“PROTOCOL”的赋值,是否启用了包括TCPS在内的加密协议。

5

e)为操作系统和数据库的不同用户分配不同的用户名,确保用户名具有唯一性;

1)检查主要服务器操作系统和主要数据库管理系统帐户列表,查看管理员用户名分配是否唯一;

6

f)应采用两种或两种以上组合的鉴别技术对管理用户进行身份鉴别。

1)检查主要服务器操作系统和主要数据库管理系统,查看身份鉴别是否采用两个及两个以上身份鉴别技术的组合来进行身份鉴别;

1)查看配置文件sqlnet.ora,查看SQLNET.AUTHENTICATION_SERVICES的值,确认数据库管理系统指定的鉴别方式是否与管理员回答的一致。

2)如果使用其他技术,则查看该技术的实现情况。

7

访问控制(S)

a)应启用访问控制功能,依据安全策略控制用户对资源的访问;

1)检查主要服务器操作系统的安全策略,查看是否对重要文件的访问权限进行了限制,对系统不需要的服务、共享路径等进行了禁用或删除;

1)询问数据库管理员,数据库系统的访问控制策略是什么。

2)查看Oracle数据库的访问控制策略是否与管理员回答的一致。

Select*fromv$pwfile_users;

列出所有具有SYSDBA和SYSOPER权限的数据库用户

8

b)应根据管理用户的角色分配权限,实现管理用户的权限分离,仅授予管理用户所需的最小权限;

1)检查主要服务器操作系统和主要数据库管理系统的权限设置情况,查看是否依据安全策略对用户权限进行了限制;

2)检查主要服务器操作系统和主要数据库管理系统,查看特权用户的权限是否进行分离,如可分为系统管理员、安全管理员、安全审计员等;

查看是否采用最小授权原则;

1)查看每个登录用户的角色和权限,是否是该用户所需的最小权限。

查看所有权限:

Select*fromdba_users;

Select*fromall_users;

Select*fromuser_users;

查看用户系统权限:

Select*fromdba_sys_privs;

Select*fromrole_sys_privs;

Select*fromuser_sys_privs;

Select*fromsession_privs;

查看用户对象权限:

Select*fromdba_tab_privs;

Select*fromall_tab_privs;

Select*fromuser_tab_privs;

Select*fromdba_col_privs;

Select*fromrole_tab_privs;

查看所有角色:

Select*fromdba_roles;

查看用户所拥有的角色:

Select*fromdba_role_privs;

Select*fromuser_role_privs;

9

c)应实现操作系统和数据库系统特权用户的权限分离;

1)检查主要数据库服务器的数据库管理员与操作系统管理员是否由不同管理员担任;

1)登录操作系统,查看是否能对数据库系统进行操作。

10

d)应严格限制默认账户的访问权限,重命名系统默认账户,并修改这些账户的默认口令;

1)检查主要服务器操作系统和主要数据库管理系统,查看匿名/默认用户的访问权限是否已被禁用或者严格限制,是否删除了系统中多余的、过期的以及共享的帐户;

1)以默认账户/口令和常见账户/口令登录数据库,查看是否成功,查看Oracle数据库系统中是否存在空口令或默认口令的用户。

默认账户/口令:

system/manager;

常用账户/口令一般包括:

sys:

system:

11

e)应及时删除多余的、过期的账户,避免共享账户的存在;

1)检查主要服务器操作系统和主要数据库管理系统,是否删除了系统中多余的、过期的以及共享的帐户;

1)在sqlplus中执行命令:

selectusername,account_statusfromdba_users,查看返回结果中是否存在scott、outln、ordsys等范例数据库账号,针对上述命令获得的用户账号,查看是否存在过期账户,询问数据库管理员是否每一个账户均为正式、有效的账户。

12

f)应对重要信息资源设置敏感标记;

1)检查主要服务器操作系统和主要数据库管理系统,查看是否对重要信息资源设置敏感标记;

1)检查是否安装OracleLabelSecurity模块:

selectusernamefromdba_users,查看是否有包括所有OracleLabelSecurity对象的LBACSYS用户,其缺省口令是LBACSYS。

2)查看是否创建策略:

selectpolicy_name,statusfromdba_sa_policies。

3)查看是否创建级别:

select*fromdba_sa_levelsorderbylevel_num。

4)查看标签创建情况:

select*fromdba_sa_labels。

5)询问重要数据存储表格名称。

6)查看策略与模式、表的对应关系:

select*fromdba_sa_tables_policies,判断是否针对重要信息资源设置敏感标签。

13

g)应依据安全策略严格控制用户对有敏感标记重要信息资源的操作。

1)检查主要服务器操作系统和主要数据库管理系统,查看是否依据安全策略严格控制用户对有敏感标记重要信息资源的操作;

1)查看用户的标签:

select*fromdba_sa_user_labels。

2)选择特定的用户和表进行验证敏感标记功能是否正确。

14

安全审计(G)

a)安全审计应覆盖到服务器和重要客户端上的每个操作系统用户和数据库用户;

1)检查主要服务器操作系统、重要终端操作系统和主要数据库管理系统,查看安全审计配置是否符合安全审计策略的要求;

1)执行:

selectvaluefromv$parameterwherename='

audit_trail'

或showparameteraudit_trail,查看是否开启审计功能,审计结果默认存放在哪里。

审计跟踪结果如存放到OS文件,其默认位置为$ORACLE_BASE/admin/$ORACLE_SI