一个盗取用户淘宝信息的木马分析.docx

《一个盗取用户淘宝信息的木马分析.docx》由会员分享,可在线阅读,更多相关《一个盗取用户淘宝信息的木马分析.docx(14页珍藏版)》请在冰豆网上搜索。

一个盗取用户淘宝信息的木马分析

一个盗取用户淘宝信息的木马分析

木马核心功能:

当用户使用浏览器上网时,该木马会盗取目标机器的淘宝账户的订单信息,宝贝信息,经常浏览的宝贝,收藏的宝贝,订单号,支付方式,用户cookie等等,然后发送到木马作者的服务器.

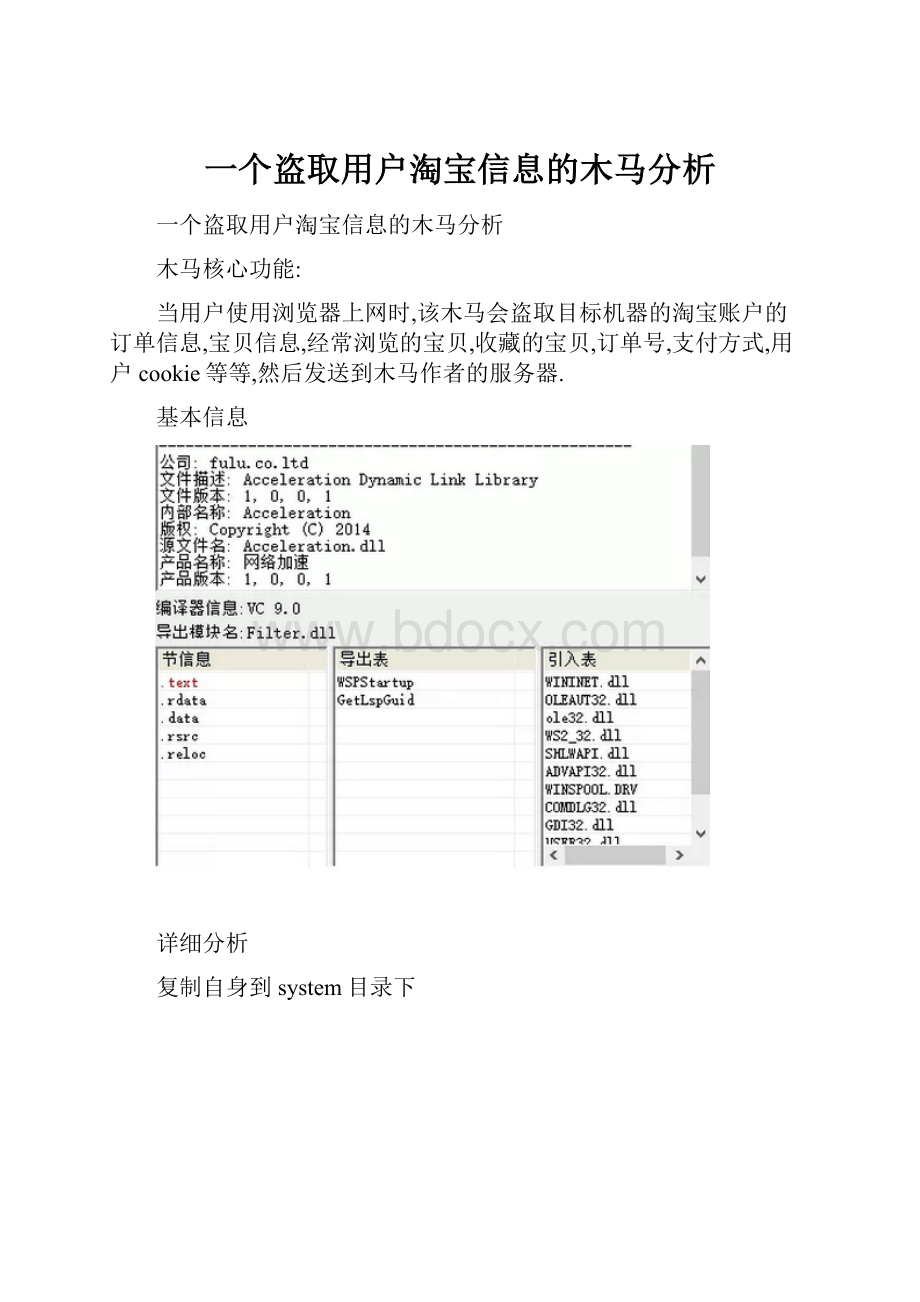

基本信息

详细分析

复制自身到system目录下

然后从这里开始一系列木马行为

开始准备LSP

利用SPI(服务提供者接口)枚举协议,为LSP的安装做准备

获取LSPGUID

安装LSP

安装位置是c:

\windows\system32Acceleratex86.dll,下次重新浏览器浏览网页的时候就会被加载了

对应IDA

安装之后程序睡眠退出

另一条分支分析

这里检测木马的dll是不是被注入到浏览器了

木马工作的时候需要母体把这个dll注入进去,LSP可以帮助木马的DLL完成注入的功能

然后修改注册表”SoftwareMicrosoftWindowsCurrentVersionInternetSettingsZones”,降低浏览器的安全级别(默认是较高的)

然后继续看这家伙要干嘛,重启IE发现

木马作者的DLL已经注入到了IE中,接下来就是盗取信息了.抓包看一下

功能是获取了淘宝账户的订单信息,宝贝信息,经常浏览的宝贝,收藏的宝贝,用户cookie等等,然后发送到作者的服务器

劫持浏览器获取淘宝账户信息仔细分析

浏览器访问网页

从木马作者服务器获取一部分数据,还不知道要干什么呢

接着是获取淘宝的账号相关的信息

获取的相关的信息.

从木马服务器请求数据

服务器地址

返回的数据

111111wvC1UUcdwvK80tDF08N8saaxtNDFz6J8yrnTw9DF08O/qLi2v+58tqm1pdDFz6J8t7TAoXw8c2NyaXB0IHR5cGU9InRleHQvamF2YXNjcmlwdCI+fDx0ciBjbGFzcz0ib3JkZXItaGQiPnw5OC4xMjYuOTguMTc4fGh0dHBzOi8vdHJhZGUudGFvYmFvLmNvbS90cmFkZS9qc29uL29yZGVyX2FkZHJlc3NfaW5mby5odG0/Yml6X29yZGVyX2lkfHRyYWRlLnRhb2Jhby5jb20vdHJhZGUvZGV0YWlsL3RyYWRlX2l0ZW1fZGV0YWlsLmh0bXx0cmFkZS50YW9iYW8uY29tL3RyYWRlL2RldGFpbC90cmFkZV9pdGVtX2RldGFpbC5odG18aHR0cDovL21lbWJlcjMudGFvYmFvLmNvbS9tZW1iZXIvdXNlcl9wcm9maWxlLmpodG1sfGh0dHA6Ly9tZW1iZXIzLnRhb2Jhby5jb20vbWVtYmVyL3VzZXJfcHJvZmlsZS5qaHRtbHw8cCBjbGFzcz0iYmFvYmVpLW5hbWUiPnxodHRwOi8vdHJhZGUudGFvYmFvLmNvbS90cmFkZS9kZXRhaWwvdHJhZGVfc25hcC5odG0/fGl0ZW1JZDp8aHR0cDovL3JhdGUudGFvYmFvLmNvbS9yYXRlLmh0bT91c2VySWQ9fLaptaW6xXxodHRwOi8vdHJhZGUudG1hbGwuY29tL2RldGFpbC9vcmRlckRldGFpbC5odG18ztK21Lm6wvLB97PM09DS4rz7u/K9qNLpfLaptaXQxc+ifGh0dHA6Ly90cmFkZS50YW9iYW8uY29tL3RyYWRlL2l0ZW1saXN0L2xpc3Rfc29sZF9pdGVtcy5odG0/c3BtPTEuNzI3NDU1My4xOTk3NTI1MDczLjMuN2VnVWJvfGh0dHA6Ly90cmFkZS50YW9iYW8uY29tL3RyYWRlL2l0ZW1saXN0L2xpc3Rfc29sZF9pdGVtcy5odG18aHR0cDovL3RyYWRlLnRhb2Jhby5jb20vdHJhZGUvaXRlbWxpc3QvbGlzdF9zb2xkX2l0ZW1zLmh0bT9zcG09YTF6MDkuMS4wLjAuSlRQTXg3JnNjbT0xMDEyLjEuMy4wfGh0dHA6Ly90cmFkZS50YW9iYW8uY29tL3RyYWRlL2l0ZW1saXN0L2xpc3Rfc29sZF9pdGVtcy5odG18zu/B99DFz6J8wvK80sH00dR8bGFiZWwgZm9yPSJ8tcfCvC3M7MOofDx0Ym9keSBpZD0ifHRtYWlsfGV2ZW50X3N1Ym1pdF9kb19xdWVyeT0xJmNsb3Nlb3JkZXJfZmxhZz0xJmlzQXJjaGl2ZT1mYWxzZSZpc0FyY2hpdmVEZWZhdWx0PTAmdXNlcl90eXBlPTEmcGFnZU51bT0lZCZvcmRlcj1kZXNjJm9yZGVyX3R5cGU9b3JkZXJMaXN0JmlzUXVlcnlNb3JlPWZhbHNlJnNlbGVjdF9zaG9wX25hbWU9JmlzT3duT2ZmaWNpYWxTaG9wPWZhbHNlJnNlbGxlck51bUlEPSVzJmZyb21fZmxhZz0mdGltZVN0YW1wPSZzZXNzaW9uSUQ9JmF1dGhUeXBlPTEmYXVjdGlvblRpdGxlPSZiaXpPcmRlclRpbWVCZWdpbj0mYml6T3JkZXJIb3VyQmVnaW49MDAmYml6T3JkZXJNaW5CZWdpbj0wMCZiaXpPcmRlclRpbWVFbmQ9JmJpek9yZGVySG91ckVuZD0wMCZiaXpPcmRlck1pbkVuZD0wMCZidXllck5pY2s9JmF1Y3Rpb25TdGF0dXM9QUxMJmNvbW1lbnRTdGF0dXM9QUxMJmJpek9yZGVySWQ9JmxvZ2lzdGljc1NlcnZpY2U9QUxMJnRyYWRlRGlzc2Vuc2lvbj1BTEwmYXVjdGlvblR5cGU9MCZzaG9wTmFtZT1BbGwmYWN0aW9uPWl0ZW1saXN0JSUyRlF1ZXJ5QWN0aW9ufGh0dHA6Ly98SUVYUExPUkUuRVhFX0ZJUkVGT1guRVhFXzM2MFNFLkVYRXxza3Q9fDE2fDZ8x+vJ1Lry1NnK1HzH68/I1/jPwsC0usi/2suufL+qyei0y8ioz958z7XNs7exw6Z8zt63qLSmwO18w9zC68rkyOt8NXwiYWRkcmVzcyJ81+7QwsnMxrfP6sfp111111

应是加密的什么东东,前面的111111是标示符,后面是数据

此时看一下栈回溯

当IE浏览器接受到数据的时候,也就是调用Recv的时候,木马的LSP起作用了,具体干了什么,去看看就知道了

找到了Acceleratex86.dll劫持WSARecv的初始地方,

就发现了好东西了

两个网址返回的信息是一样的

估计是shellcode或者是cc地址什么的,继续搞哇……

根据后面对木马的分析知道,这是一段base64的编码

解出来的明文是

��QG����������Ϣ|ʹ�������������Ϣ|��!

|

||98.126.98.178|

不是很清楚前面的乱码是什么.

访问以下这个IP

不想说什么了…..大概是接收资料的服务器吧…

后面的链接是淘宝的json,动态更新的,如果淘宝变了,木马作者也跟着变了

之后是利用LSP获取用户的淘宝信息了

解密网页信息的部分

构造淘宝的页面获取用户的信息

访问的淘宝页面,拿到信息,这里就不一个一个详细分析每个截取信息的函数了.

获取淘宝的信息的数据包

最后是把这些信息发出去了.

分析的比较仓促,如果哪里有错误,希望指出,非常感谢.