实验ARP地址欺骗实验讲解.docx

《实验ARP地址欺骗实验讲解.docx》由会员分享,可在线阅读,更多相关《实验ARP地址欺骗实验讲解.docx(10页珍藏版)》请在冰豆网上搜索。

实验ARP地址欺骗实验讲解

ARP地址欺骗

1、实验目的

1、掌握常见ARP欺骗类型和手段

2、掌握ARP协议工作原理和格式

3、掌握防范ARP地址欺骗的方法和措施

4、掌握SnifferPro软件的使用

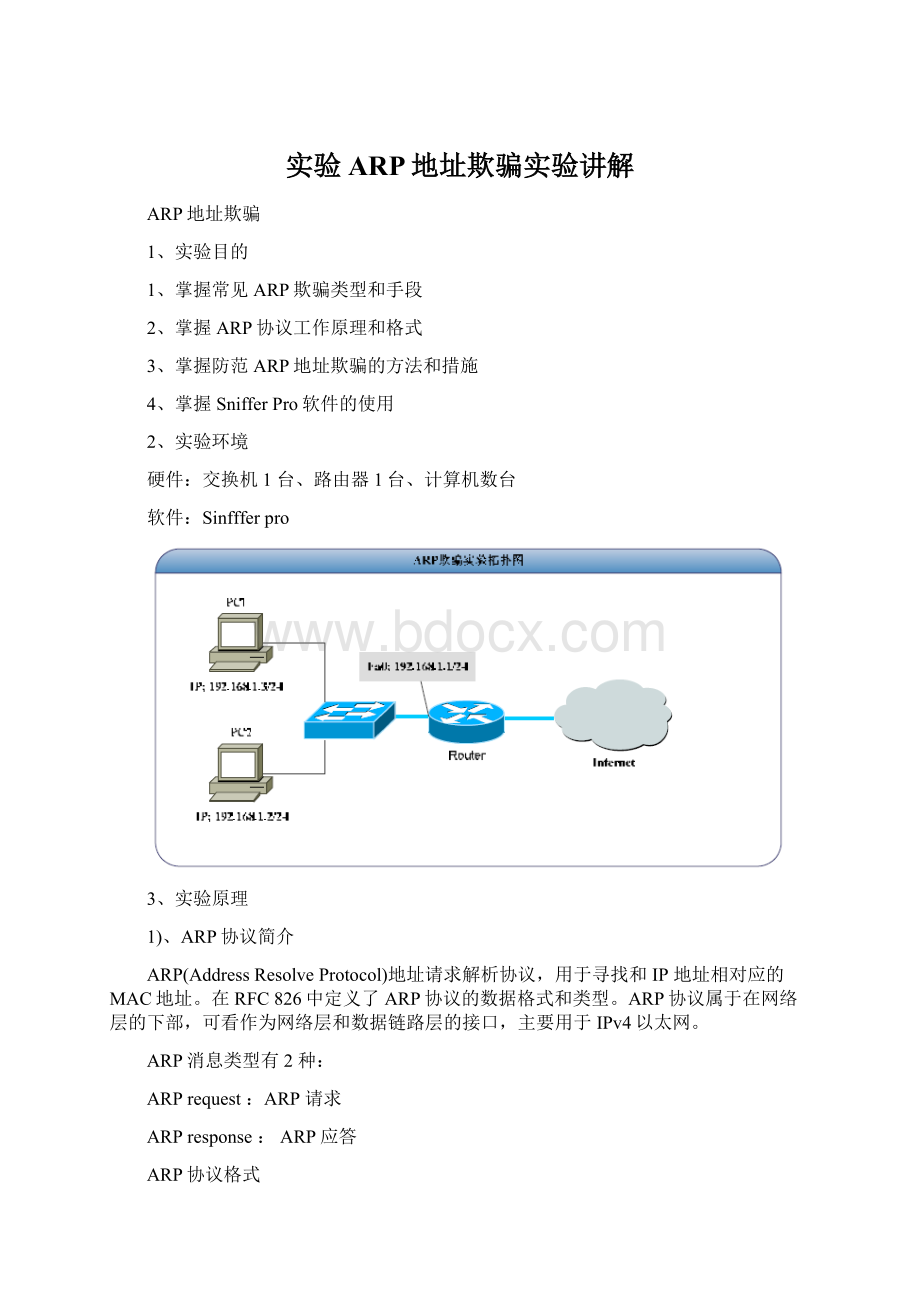

2、实验环境

硬件:

交换机1台、路由器1台、计算机数台

软件:

Sinffferpro

3、实验原理

1)、ARP协议简介

ARP(AddressResolveProtocol)地址请求解析协议,用于寻找和IP地址相对应的MAC地址。

在RFC826中定义了ARP协议的数据格式和类型。

ARP协议属于在网络层的下部,可看作为网络层和数据链路层的接口,主要用于IPv4以太网。

ARP消息类型有2种:

ARPrequest:

ARP请求

ARPresponse:

ARP应答

ARP协议格式

数据封装过程

用于以太网的ARP请求或应答分组格式

以太网帧的格式

ARP报文中各字段的意义

●硬件类型:

以太网接口类型为1

●协议类型:

IP协议类型为080016

●操作:

ARP请求为1,ARP应答为2

●硬件地址长度:

MAC地址长度为6B

●协议地址长度:

IP地址长度为4B

●源MAC地址:

发送方的MAC地址

●源IP地址:

发送方的IP地址

●目的MAC地址:

ARP请求中该字段没有意义;ARP响应中为接收方的MAC地址

●目的IP地址:

ARP请求中为请求解析的IP地址;ARP响应中为接收方的IP地址

ARP协议的改进

高速缓存技术

●高速缓存区中保存最近获得的ARP表项

●高速缓冲区中ARP表项新鲜性的保持:

计时器

●实验表明高速缓冲区的使用可以大大提高ARP的效率

其他改进技术

●目的主机接收到ARP请求后将源主机的IP地址与物理地址映射关系存入自己的高速缓冲区

●ARP请求是广播发送的,网络中的所有主机接收到ARP请求后都可以将源主机的IP地址与物理地址映射关系存入自己的高速缓冲区

●主机启动时主动广播自己的IP地址与物理地址的映射关系

4、实验步骤

1)掌握常用的ARP常用命令

ARP命令:

功能:

用于查看、添加和删除高速缓存区中的ARP表项

高速缓冲区中的ARP表项

●动态表项:

随时间推移自动添加和删除

●静态表项:

一直保留,直到人为删除或重新启动计算机

Windows中ARP表项的潜在生命周期:

10分钟

●新表项加入时定时器开始计时

●表项添加后两分钟内没有被再次使用:

删除

●表项被再次使用:

增加2分钟的生命周期

●表项始终在使用:

最长生命周期为10分钟

Arp–a//查看计算机的ARP缓存

Arp–s172.29.16.13401-12-23-34-45-56

//将IP地址172.29.16.134和MAC地址01-12-23-34-45-56静态绑定

Arp–d172.29.16.134//删除IP地址172.29.16.134的静态绑定

Arp缓存中的IP地址和MAC地址的映射表是有生存期的,每过一段时间就会过期,这时则要重新获取MAC地址。

另外,当计算机重新启动时,ARP缓存表也会被清空。

2)利用SnifferPro捕获ARP数据包并进行分析

(1)启动SnifferPro,选择要监听的网卡。

(在实验室环境选择实际的网卡,不要选择虚拟网卡)。

选择要监听的网卡图示

(2)登录该网卡

(3)点击开始,开始监听数据

(4)对照ARP格式,分析各字段的意思。

3)利用SinfferPro发送伪造的ARP数据包。

选择发送当前数据帧的按钮,如图所示。

在这里我们要修改发送的数据帧。

比如说,要想对某台主机172.168.16.134(转换成十六进制为ac1d1086)欺骗,将其MAC地址欺骗为00-11-22-33-44-55。

也就是说,欺骗之后,网络上的计算机都认为IP地址为172.168.16.134的主机MAC地址为00-11-22-33-44-55。

所以,当网络的主机要和172.168.16.134进行通信时,便发生了故障。

该欺骗的原理,就是冒充172.168.16.134主机发出一个ARP请求,那么网络上接收到该请求的计算机都会更新本机的ARP表,从而获得一个错误的消息。

要发送的帧如下图。

大家在修改该帧的字段时,要对照ARP协议的报文格式来进行。

注意:

如果所攻击IP为网关(路由器)的IP地址,则该操作对网络来说会产生严重的后果,造成网络内所有的计算机都不能连上Internet,请勿在实验室以外的地方使用,否则后果自负。

这是针对网关的一种ARP欺骗,数据包是以广播的方式发送。

点击发送之后,再查看网络内各主机的ARP缓存表,会发现出现以下情况:

实验验证

从上面可以看到172.29.16..134的MAC地址变成了一个错误的MAC地址。

导致无法通信。

5、课后思考

a、查找相关资料,了解ARP欺骗的发现和防范。

b、利用WinPcap,编写程序来实现接收和发送ARP数据包。

本实验利用Sniffer冒充所要攻击的主机发送伪造arp数据包,数据包中将一个不存在的MAC地址与目的主机(所要攻击的主机)地址绑定,从而欺骗网络中的其他主机,导致无法正常通信,最终达到攻击的目的。

通过本实验,掌握了基本操作方法步骤,理解了数据包欺骗的原理,增强了综合分析的能力。

同时,除了采用Sniffer进行伪造数据包之外,还可以通过WinPcap来进行编程,实现数据包的伪造发送与接收,这点仍需学习研究。

此外,此实验让我明白了ARP欺骗的发现与防范的重要性与实践的方法。

总之,此次实验让我学到很多,对今后的进一步学习有很大帮助与促进作用。