信息安全管理与评估赛项规程.docx

《信息安全管理与评估赛项规程.docx》由会员分享,可在线阅读,更多相关《信息安全管理与评估赛项规程.docx(16页珍藏版)》请在冰豆网上搜索。

信息安全管理与评估赛项规程

1.络设备、安全设备、服务器的连接,通过调试,实现设备互联互通。

2.参赛选手能够在赛项提供的网络设备及服务器上配置各种协议和服务,实现网络系统的运行,并根据网络业务需求配置各种安全策略,以满足应用需求。

3.参赛选手能够根据网络实际运行中面临的安全威胁,指定安全策略并部署实施,防范并解决网络恶意入侵和攻击行为。

4.参赛选手能够按照要求准确撰写工作总结。

5.以参赛队为单位进行分组对抗,在防护本参赛队服务器的同时,渗透其他参赛队的服务器,服务器被渗透的参赛队立即下线,该参赛队比赛结束,选手出场。

比赛结果通过大屏幕等形式在休息区实时展示。

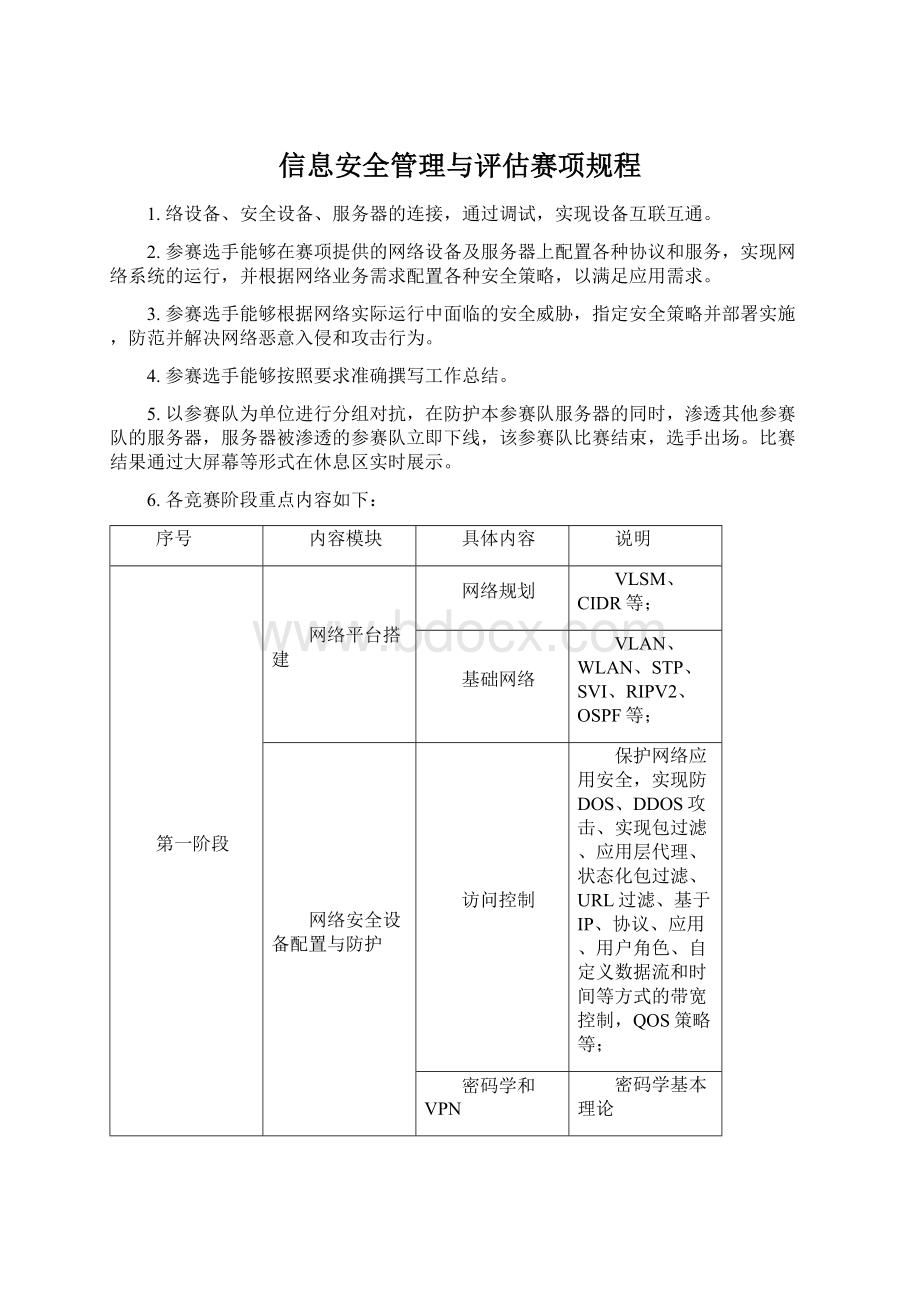

6.各竞赛阶段重点内容如下:

序号

内容模块

具体内容

说明

第一阶段

网络平台搭建

网络规划

VLSM、CIDR等;

基础网络

VLAN、WLAN、STP、SVI、RIPV2、OSPF等;

网络安全设备配置与防护

访问控制

保护网络应用安全,实现防DOS、DDOS攻击、实现包过滤、应用层代理、状态化包过滤、URL过滤、基于IP、协议、应用、用户角色、自定义数据流和时间等方式的带宽控制,QOS策略等;

密码学和VPN

密码学基本理论

L2LIPSecVPN

GREOverIPSec

L2TPOverIPSec

IKE:

PSK

IKE:

PKI

SSLVPN等;

数据分析

能够利用日志系统对网络内的数据进行日志分析,把控网络安全等;

第二阶段

系统安全攻防及运维安全管控

网络渗透测试及其加固技术

MAC渗透测试及其加固

DHCP渗透测试及其加固

ARP渗透测试及其加固

STP渗透测试及其加固

VLAN渗透测试及其加固

路由协议(RIPV2、OSPF)渗透测试及其加固

操作系统渗透测试及其加固

Windows、Linux操作系统服务缓冲区溢出渗透测试及其加固

Web应用和数据库渗透测试及其加固技术

SQLInjection(SQL注入)漏洞渗透测试及其安全编程

CommandInjection(命令注入)漏洞渗透测试及其安全编程

FileUpload(文件上传)漏洞渗透测试及其安全编程

DirectoryTraversing(目录穿越)漏洞渗透测试及其安全编程

XSS(CrossSiteScript)漏洞渗透测试及其安全编程

CSRF(CrossSiteRequestForgeries)漏洞渗透测试及其安全编程

CookieStole(Cookie盗用)漏洞渗透测试及其安全编程

SessionHijacking(会话劫持)漏洞渗透测试及其安全编程

配置WAF(Web应用防火墙)加固Web应用等;

第三阶段

分组对抗

参赛队之间进行对抗演练

网络协议安全攻防

Windows/Linux操作系统安全攻防

Web应用/数据库安全攻防等;

8.竞赛分值权重和时间分布

序号

内容模块

竞赛时间

第一阶段

权重30%

网络平台搭建

权重9%

300分钟

网络安全设备配置与防护

权重21%

第二阶段

权重30%

系统安全攻防及运维安全管控

权重30%

第三阶段

权重40%

分组对抗

权重40%

60分钟

四、竞赛方式

1.本赛项为团体赛,以院校为单位组队参赛,不得跨校组队,同一学校相同项目报名参赛队不超过1支。

每支参赛队由3名选手(设队长1名)和不超过2名指导教师组成。

2.赛项拟邀请香港、澳门、台湾等地区和境外代表队参赛或观摩交流,但参赛成绩不计入总体排名。

五、竞赛流程

(一)竞赛流程图

(二)竞赛时间表

比赛限定在1天内进行,比赛场次为1场,赛项竞赛时间为6小时,时间为9:

00-15:

00,具体安排如下:

日期

时间

事项

参加人员

地点

竞赛前2日

20:

00前

裁判、仲裁、监督报到

工作人员

住宿酒店

竞赛前1日

09:

00-12:

00

参赛队报到,安排住宿,领取资料

工作人员、参赛队

住宿酒店

09:

00-12:

00

裁判工作会议

裁判长、裁判员、监督组

会议室

13:

00-14:

30

领队会

各参赛队领队、裁判长

会议室

15:

00-16:

00

参观赛场

各参赛队领队

竞赛场地

16:

00

检查封闭赛场

裁判长、监督组

竞赛场地

16:

00

返回酒店

参赛领队

竞赛场地

竞赛

当天

07:

30

裁判进入裁判室

裁判长、现场裁判

竞赛场地

08:

00-08:

30

选手抽签,一次加密

参赛选手、现场裁判

竞赛场地

08:

30-08:

50

选手抽签,二次加密及入场

参赛选手、现场裁判

竞赛场地

08:

50-09:

00

参赛代表队就位,宣读考场纪律,抽取赛题参数表

参赛选手、现场裁判

竞赛场地

09:

00-09:

15

第一阶段和第二阶段赛题发放时间

参赛选手、现场裁判

竞赛场地

09:

15-13:

30

第一阶段和第二阶段正式比赛时间

参赛选手、现场裁判

竞赛场地

13:

30-14:

00

第一阶段与第二阶段比赛结果提交时间,三次加密

参赛选手、现场裁判

竞赛场地

14:

00-14:

15

第三阶段赛题发放时间

参赛选手、现场裁判

竞赛场地

14:

15-15:

00

第三阶段正式比赛时间

参赛选手、现场裁判

竞赛场地

15:

00

比赛正式结束

参赛选手、现场裁判

竞赛场地

竞赛

后1日

13:

30-14:

00

闭幕式

领导、嘉宾、裁判、各参赛队、专家组

会议室

备注:

第一阶段和第二阶段赛题在开始比赛时同时发放,并于13:

30统一提交答题成果,交卷完毕后发放第三阶段赛题。

参赛选手午餐时间由赛项执委会统一安排,就餐时间计入比赛时间。

六、竞赛试题

(一)赛项执委会下设的命题专家组负责本赛项命题工作。

(二)本赛项为公开赛题,竞赛试题距国赛开始日1月之前公开。

1.(三)本赛项通过全国职业院校技能大赛指定的网络信息发布平台()及短信方式(发送到)发送给管理员。

(6分)

2.在公司总部的WAF上配置,阻止常见的WEB攻击数据包访问到公司内网服务器。

(6分)

3.在公司总部的WAF上配置,防止某源IP地址在短时间内发送大量的恶意请求,影响公司网站正常服务。

大量请求的确认值是:

10秒钟超过3000次请求。

(6分)

4.在公司总部的WAF上配置,禁止公网IP地址(218.240.143.219)访问网站服务器,网站服务器地址是DCRS上VLAN10网段内的第五个可用地址(VLAN10地址段参考“赛场IP参数表”)。

(6分)

5.在公司总部的WAF上配置,对公司网站(服务器地址是DCRS上VLAN10网段内的第五个可用地址,VLAN10地址段参考“赛场IP参数表”)进行安全评估,检查网站是否存在安全漏洞,便于在攻击没有发生的情况下提前做出防护措施。

6.在公司总部的WAF上配置,禁止HTTP请求和应答中包含敏感字段“赛题”的报文经过WAF设备。

(6分)

7.使用无线控制器提供DHCP服务,动态分配IP地址和网关。

(6分)

8.DCWS配置VLAN100为管理和通信VLAN,DHCP下发192.168.100.0/24地址,DNS:

8.8.8.8,需要排除网关,地址租约为2天;网关使用最后一个可用IP地址,DCWS使用第一个地址作为管理地址,AC使用DHCP功能下发管理地址。

(6分)

9.设置协议802.11n2.4G频段。

(6分)

10.设置SSIDDCN,加密模式为wpa-personal,其口令为:

chinaskill。

(6分)

11.设置SSIDGUEST不进行认证加密。

(6分)

12.配置所有无线接入用户相互隔离。

(6分)

13.GUSET最多接入10个用户,并对GUEST网络进行流控,每用户上行1M,下行2M。

(6分)

14.考虑到无线网络会进一步部署,增加更多的AP,设置已有AP信道和发射功率每隔1小时自动调节。

(6分)

(一)第二阶段:

系统安全攻防及运维安全管控(300分)

提示1:

本阶段用到堡垒服务器DCST中的服务器场景,获得服务器IP地址方式如下:

Windows服务器的IP地址可以通过拓扑界面获得,如果获得不了,采用如下方法获得:

✓通过DCST场景里的网络拓扑图,启动连接设备

✓进入服务器,用户名为administrator,密码123456

✓执行ipconfig/all,即可获得服务器IP地址

Linux服务器的IP地址可以通过拓扑界面获得,如果获得不了,采用如下方法获得:

✓通过DCST场景里的网络拓扑图,启动连接设备

✓进入服务器,用户名为root,密码是123456

✓执行ifconfig即可获得服务器IP地址

提示2:

每个任务提交一个word文档,请在文档中标明题号,按顺序答题。

将关键步骤和操作结果进行截屏,并辅以文字说明,保存到提交文档中。

提示3:

文档命名格式为:

“第X阶段”-“任务X”-“任务名称”。

例:

“第二阶段、任务二”的答案提交文档,文件名称为:

第二阶段-任务二-数据库攻防与加固.doc或第二阶段-任务二-数据库攻防与加固.docx

任务一:

IIS安全加固与证书签发(30分)

任务描述:

贵公司的IIS服务器并不是那么安全,很有可能会被境外黑客攻击,并且可以作为跳板攻入贵公司的内网,所以需要对IIS服务器进行加固,尤其是安全证书的签发是安全管理员必不可少的工作。

任务环境说明:

Web服务器操作系统:

windows2003server;

安装服务/工具1:

Web服务,版本是IIS-6.0;

安装服务/工具2:

FTP服务,版本是IIS-6.0;

win-wireshark操作系统:

windows2003server;

安装服务/工具1:

抓包工具,wireshark;

1.配置Windows防火墙,使IISWeb服务能够被访问,对配置进行截屏。

(3分)

2.使用windows自带的防火墙加固IISWeb服务器的安全配置,使得Web服务只能被内网用户所在的网段访问,对加固配置进行截屏。

(3分)

3.为IISWeb服务器申请服务器证书,对申请摘要进行截屏。

(3分)

4.为IISWeb服务器颁发一年期服务器证书,对颁发过程进行截屏。

(3分)

5.将IIS服务器启动SSL安全通信,并安装服务器证书。

使用win-wireshark虚拟机中的浏览器访问该Web服务进行测试。

由于cn和IIS的域名不一致,所以一定有警报弹出窗,请将该窗口截屏。

(3分)

6.将IIS服务器启用客户端证书设置。

使用win-wireshark虚拟机自带的浏览器访问该Web服务进行测试。

将要求客户端提供证书的弹出页面截屏。

(6分)

7.为win-wireshark虚拟机申请CA证书。

颁发该证书。

对申请和颁发过程截屏。

(6分)

8.在win-wireshark虚拟机上安装CA证书。

使用PC浏览器访问该Web服务进行测试,对操作过程截屏。

(3分)

任务二:

数据库攻防与加固(40分)

任务描述:

贵公司的很多服务都是用了MySQL服务器,但是MySQL服务器是个开源的服务器,有很多已知的漏洞,如果没有很好的进行补丁和安全配置,将会带来很大的灾难。

任务环境说明:

xserver-mysql服务器操作系统:

RedhatLinuxAS5;

安装服务/工具1:

Web服务,版本Apache2.2.23;

安装服务/工具2:

MySQL服务,版本5.0.22;

安装服务/工具3:

PHP服务,版本5.0.48;

安装服务/工具4:

Nmap服务,版本4.11;

1.进入xserver-mysql,加固MySQL服务器,使所有的访问能被审计,要求通过对mysqld的启动项进行加固,对加固操作进行截屏。

(4分)

2.配置Linux防火墙,允许MySQL服务能够被访问,要求规则中只包含端口项,对防火墙规则列表进行截屏。

(4分)

3.进入xserver-mysql,查看所有用户及权限,找到可以从任何IP地址访问的用户,对操作过程进行截屏。

(8分)

4.对题号3中的漏洞进行加固,设定该用户只能从公司PC-1访问,用grants命令进行管理,并将加固过程截屏。

(8分)

5.检查xserver-mysql中的是否存在数据库匿名用户,如果存在数据库匿名用户,则删除该用户,将发现的数据库匿名用户信息以及删除过程进行截屏。

(4分)

6.改变默认MySQL管理员的名称,将系统的默认管理员root改为admin,防止被列举,将执行过程进行截屏。

(4分)

7.禁止MySQL对本地文件进行存取,对mysqld的启动项进行加固,将加固部分截屏。

(4分)

8.限制一般用户浏览其他用户数据库,对mysqld的启动项进行加固,将加固部分截屏。

(4分)

任务三:

CSRF攻击(40分)

任务描述:

贵公司的网站漏洞多多,CSRF(Cross-siterequestforgery跨站请求伪造)通过伪装来自受信任用户的请求来利用受信任的网站。

这是黑客常用的手段之一,你需要了解他。

任务环境说明:

xserver操作系统:

RedhatLinuxAS5;

安装服务/工具1:

Web服务,版本Apache2.2.23;

安装服务/工具2:

MySQL服务,版本5.0.22;

安装服务/工具3:

PHP服务,版本5.0.48;

安装服务/工具4:

Nmap服务,版本4.11;

metas2-lab-1操作系统:

RedhatLinuxAS5;

安装服务/工具1:

Web服务,版本Apache2.2.23;

安装服务/工具2:

MySQL服务,版本5.0.22;

安装服务/工具3:

PHP服务,版本5.0.48;

安装服务/工具4:

Nmap服务,版本4.11;

安装服务/工具5:

telnet服务端,版本0.17-39-el5;

安装服务/工具6:

telnet客户端,版本0.17-39-el5;

win-wireshark操作系统:

windows2003server;

安装服务/工具1:

抓包工具,wireshark;

1.访问metas2-lab-1"/"->"csrf",分析登录的页面源程序,找到提交的变量名,并截屏。

(4分)

2.启动win-wireshark,启动桌面程序csrfp,设置完成后,启动wireshark设定过滤条件包含WEB协议和端口,并对抓取的数据包信息进行截屏。

(8分)

3.在监听数据中分析得到用户名和密码,并截屏。

(8分)

4.根据用户名和密码,登录进入“csrf”页面,进入"csrf攻防"页面,点击“源程序”,分析需要提交的引用变量名称,并截屏。

(4分)

5.在xserver中存在csrf恶意攻击程序,请修改该恶意程序,使得登录用户密码为12erfgbn,对修改过程进行截屏。

(8分)

6.在PC上执行csrf攻击,并截屏。

(4分)

7.在win-wireshark中启动csrpcheck程序,输入metas2-lab-1的地址,点击“测试”将返回结果截屏。

(4分)

任务四:

XSS攻击(40分)

任务描述:

贵公司的网站漏洞多多,XSS漏洞是Web应用程序中最常见的漏洞之一。

如果您的站点没有预防XSS漏洞的固定方法,那么就存在XSS漏洞。

利用XSS漏洞的病毒在黑客圈里是最喜欢使用的手段之一,如果你不防备,你的网站将成为黑客的游乐场。

任务环境说明:

xserver操作系统:

RedhatLinuxAS5;

安装服务/工具1:

Web服务,版本Apache2.2.23;

安装服务/工具2:

MySQL服务,版本5.0.22;

安装服务/工具3:

PHP服务,版本5.0.48;

安装服务/工具4:

Nmap服务,版本4.11;

metas2-lab-1操作系统:

RedhatLinuxAS5;

安装服务/工具1:

Web服务,版本Apache2.2.23;

安装服务/工具2:

MySQL服务,版本5.0.22;

安装服务/工具3:

PHP服务,版本5.0.48;

安装服务/工具4:

Nmap服务,版本4.11;

安装服务/工具5:

telnet服务端,版本0.17-39-el5;

安装服务/工具6:

telnet客户端,版本0.17-39-el5;

win-wireshark操作系统:

windows2003server;

安装服务/工具1:

抓包工具,wireshark;

1.使用PC访问metas2-lab-1,"/"->"xss注入",然后利用用户名"admin"、密码"password"登录。

点击xxs存储,进入注入页面,然后做简单注入,使得能够弹出js对话框"444",确认存在xss漏洞,并截屏。

(4分)

2.在xserver上有一段简单的php程序,名字为accept_,接受cookie,请读懂并找到存放接收cookie的文件,并用ls–l列出存放Cookie文件的全路径,如[ls–lxx/yy,xx是路径,yy是存放Cookie的文件名],并截屏。

(12分)

3.对metas2-lab-1进行xss注入,注入可以窃取cookie的代码,该代码将所有浏览“xss存储”的用户访问cookie上传到xserver,由accept_负责接收,将导入代码及反馈信息截屏。

(8分)

4.启动win-wireshark,启动桌面程序是xssp,输入metas2-lab-1的IP地址,进入每隔6秒钟的一次访问,该访问其实就是先登录后浏览metas2-lab-1的“xss存储”页面。

通过xserver的accept_cookie程序,得到自动页面访问的cookie。

将过程及结果进行截屏。

(8分)

5.通过修改PC的cookie,不输入用户名和密码直接进入x.x.x.xvulnerabilities/xss_s/?

mpage=xss,然后并截屏。

要求本题截屏中包括自动浏览程序的用户名,否则无效,x.x.x.x是metas2-lab-1的IP地址。

(8分)

任务五:

密码嗅探(40分)

任务描述:

你以为自己的密码很安全么?

有一种局域网密码嗅探器,在你的电脑上运行便可获取局域网中任意一台电脑的账号密码,你的POP3、FTP、SMTP、NNTP、IMAP、TELNET、HTTP、IRC协议中的密码,都将公开于天下,你的秘密都会被别人发现。

尽快解决它吧。

任务环境说明:

虚拟机metas2-lab操作系统:

RedhatLinuxAS5;

安装服务/工具1:

Web服务,版本Apache2.2.23;

安装服务/工具2:

MySQL服务,版本5.0.22;

安装服务/工具3:

PHP服务,版本5.0.48;

安装服务/工具4:

Nmap服务,版本4.11;

安装服务/工具5:

telnet服务端,版本0.17-39-el5;

安装服务/工具6:

telnet客户端,版本0.17-39-el5;

安装服务/工具7:

Vsftpd,版本2.0.5;

虚拟机win-wireshark操作系统:

windows2003server;

安装服务/工具1:

抓包工具,wireshark;

1.在win-wireshark启动wireshark,并且设定过滤条件为telnet,并启动telnetp程序,每1分钟访问1次metas2-lab的telnet服务器,将过程进行截屏。

(4分)

2.在win-wireshark用抓包工具捕获自动连接软件使用的telnet用户和密码,然后退出telnetp程序,对整个执行过程进行截图。

(8分)

3.在win-wireshark设定wireshark的过滤条件是ftp。

(4分)

4.运行win-wireshark桌面上的ftp自动连接软件ftpp,在win-wireshark中用抓包工具捕获ftp的用户名和密码并截图。

(8分)

5.在win-wireshark用浏览器访问80服务,访问“漏洞发现”,分析该页面的源码,指出用户名数据和密码数据提交的方法以及相应的变量名。

(4分)

6.在win-wireshar设定wireshark的过滤条件,包括WEB服务的协议和目标地址,截屏。

(4分)

7.运行在win-wireshar桌面上的Web自动连接软件httpp,用抓包工具捕获输入的管理用户名和密码并截图。

(8分)

任务六:

文件包含攻击(40分)

任务描述:

你是不是经常从陌生文件中打开附件?

那么你就可能会遭遇文件包含攻击。

远程文件包含攻击RemoteFileInclude,属于“代码注入”的一种,其原理就是注入一段用户能控制的脚本或代码,并让服务端执行。

文件包含漏洞可能出现在JSP、PHP、ASP等语言中,原理都是一样的,你要解决它。

任务环境说明:

xserver操作系统:

RedhatLinuxAS5;

安装服务/工具1:

Web服务,版本Apache2.2.23;

安装服务/工具2:

MySQL服务,版本5.0.22;

安装服务/工具3:

PHP服务,版本5.0.48;

安装服务/工具4:

Nmap服务,版本4.11;

虚拟机metas2-lab-1操作系统:

RedhatLinuxAS5;

安装服务/工具1:

Web服务,版本Apache2.2.23;

安装服务/工具2:

MySQL服务,版本5.0.22;

安装服务/工具3:

PHP服务,版本5.0.48;

安装服务/工具4:

Nmap服务,版本4.11;

安装服务/工具5:

telnet服务端,版本0.17-39-el5;

安装服务/工具6:

telnet客户端,版本0.17-39-el5;

虚拟机win-wireshark操作系统:

windows2003server;

安装服务/工具1:

抓包工具,wireshark;

1.Web访问metas2-lab-1,"/"->"文件包含",进入登录页面,分析登录的页面源程序,找到提交的变量名,并截屏。

(4分)

2.在winxp-wireshark,启动桌面程序fileip,输入metas2-lab-1的IP地址,点击“访问”,每隔6秒钟的一次访问登录,启动Wireshark,设定过滤条件包含Web协议和端口,并截屏。

(8分)

3.在监听数据中分析得到用户名和密码,并截屏。

(4分)

4.根据用户名密码,登录进入“文件包含”页面,通过文件包含漏洞获得metas2-lab-1的用户文件passwd,截屏必须包含URL。

(8分)

5.根据获得的用户名列表,从社会工程学密码破解原理,破解test1,test2,test3的密码,请写出这三个用户的SSH的登陆密码,都能通过SSH方式成功登陆,并截屏。

(8分)

6.进入“命令执行”攻击页,获得当前的网络连接信息并截屏。

(8分)

任务七:

SQL注入攻击(40分)

任务描述:

SQL注入是从正常的WWW端口访问,而且表面看起来跟一般的Web页面访问没什么区别,所以市面的防火墙都不会对SQL注入发出警报,如果你没查看ⅡS日志的习惯,可能被入侵很长时间都不会发觉。

SQL注入的手法相当灵活,在注入的时候会碰到很多意外的情况,需要构造巧妙的SQL语句,从而成功获取想要的数据。

你是猎人,他是狐狸,你们谁更厉害?

任务环境说明:

操作系统:

Windows2003Server;

安装服务/工具1:

Web网站;

安装服务/工具2:

数据库,版本SQLServer2005;

1.访问网站,并通过AcunetixWebVulnerabilityScanner扫描器对其进行扫描,识别存在SQL注入风险以及注入点的URL,并截图。

(4分)

2.通过对注入点手工判断,根据报错信息或者输入’and