专家教你如何进行网站挂马检测与清除.docx

《专家教你如何进行网站挂马检测与清除.docx》由会员分享,可在线阅读,更多相关《专家教你如何进行网站挂马检测与清除.docx(8页珍藏版)》请在冰豆网上搜索。

专家教你如何进行网站挂马检测与清除

专家教你如何进行网站挂马检测与清除

2009-06-2210:

15出处:

比特网作者:

陈小兵【我要评论(0)】

[导读]不完全统计,90%的网站都被挂过马,挂马是指在获取网站或者网站服务器的部分或者全部权限后,在网页文件中插入一段恶意代码,这些恶意代码主要是一些包括IE等漏洞利用代码..

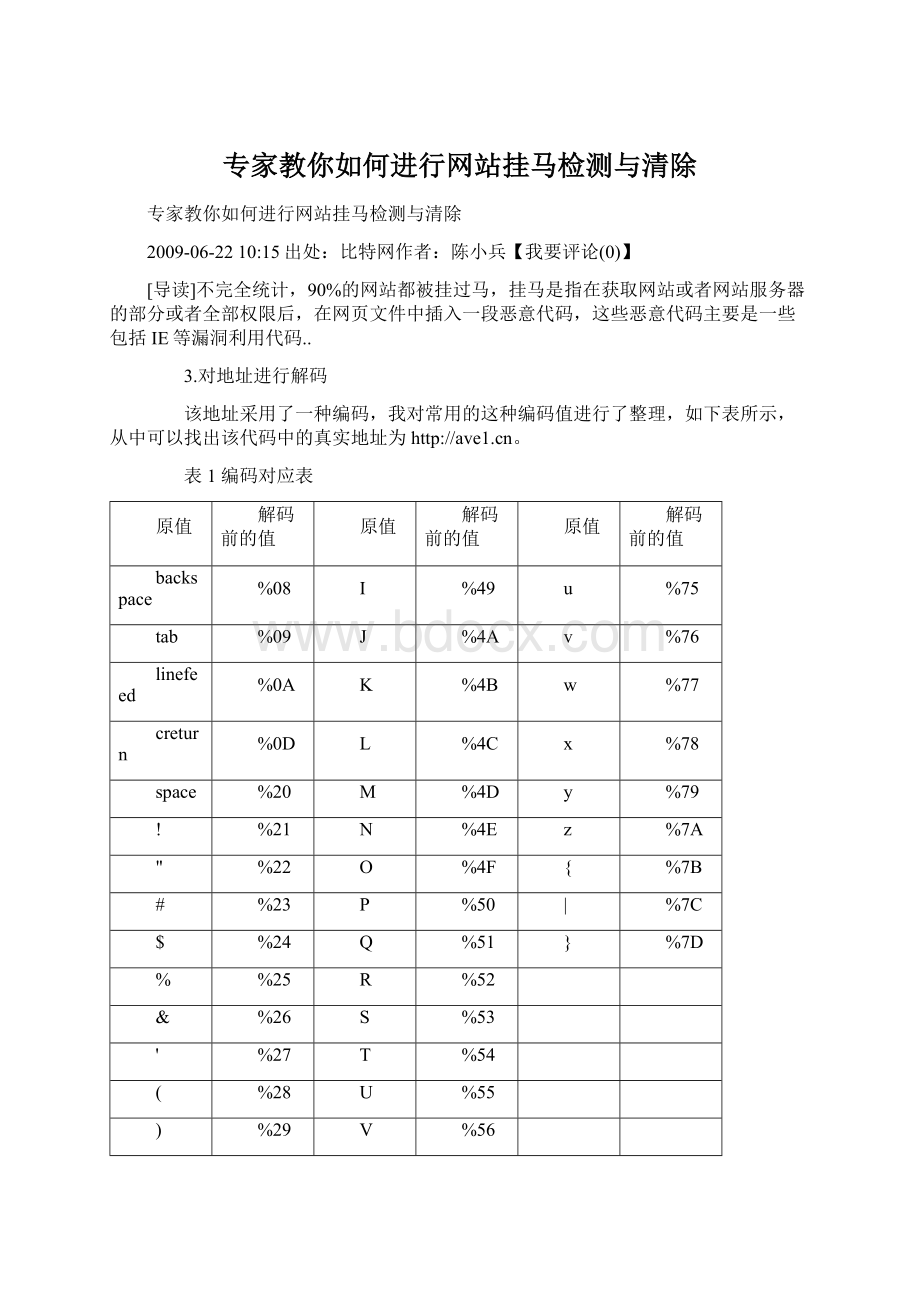

3.对地址进行解码

该地址采用了一种编码,我对常用的这种编码值进行了整理,如下表所示,从中可以找出该代码中的真实地址为。

表1编码对应表

原值

解码前的值

原值

解码前的值

原值

解码前的值

backspace

%08

I

%49

u

%75

tab

%09

J

%4A

v

%76

linefeed

%0A

K

%4B

w

%77

creturn

%0D

L

%4C

x

%78

space

%20

M

%4D

y

%79

!

%21

N

%4E

z

%7A

"

%22

O

%4F

{

%7B

#

%23

P

%50

|

%7C

$

%24

Q

%51

}

%7D

%

%25

R

%52

&

%26

S

%53

'

%27

T

%54

(

%28

U

%55

)

%29

V

%56

*

%2A

W

%57

+

%2B

X

%58

%2C

Y

%59

-

%2D

Z

%5A

.

%2E

[

%5B

/

%2F

\

%5C

0

%30

]

%5D

1

%31

^

%5E

2

%32

_

%5F

3

%33

`

%60

4

%34

a

%61

5

%35

b

%62

6

%36

c

%63

7

%37

d

%64

8

%38

e

%65

9

%39

f

%66

:

%3A

g

%67

;

%3B

h

%68

<

%3C

i

%69

=

%3D

j

%6A

>

%3E

k

%6B

?

%3F

l

%6C

@

%40

m

%6D

A

%41

n

%6E

B

%42

o

%6F

C

%43

p

%70

D

%44

q

%71

E

%45

r

%72

F

%46

s

%73

G

%47

t

%74

H

%48

u

%75

4.获取该网站相关内容

可以使用Flashget的资源管理器去获取该网站的内容,如图4所示,打开Flashget下载工具,单击“工具”-“站点资源探索器”,打开站点资源探索器,在地址中输入“”,然后回车即可获取该网站的一些资源,在站点资源探索器中可以直接下载看见的文件,下载到本地进行查看。

图4使用“站点资源探索器”获取站点资源

说明:

使用“Flashget站点资源探索器”可以很方便的获取挂马者代码地址中的一些资源,这些资源可能是挂马的真实代码,透过这些代码可以知道挂马者是采用哪个漏洞,有时候还可以获取0day。

在本例中由于时间较长,挂马者已经撤销了原来的挂马程序文件,在该网站中获取的html文件没有用处,且有些文件已经不存在了,无法对原代码文件进行分析。

5.常见的挂马代码

(1)框架嵌入式网络挂马

网页木马被攻击者利用iframe语句,加载到任意网页中都可执行的挂马形式,是最早也是最有效的的一种网络挂马技术。

通常的挂马代码如下:

解释:

在打开插入该句代码的网页后,就也就打开了

(2)Js调用型网页挂马

js挂马是一种利用js脚本文件调用的原理进行的网页木马隐蔽挂马技术,如:

黑客先制作一个.js文件,然后利用js代码调用到挂马的网页。

通常代码如下:

(3)图片伪装挂马

随着防毒技术的发展,黑手段也不停地更新,图片木马技术逃避杀毒监视的新技术,攻击者将类似:

注:

当用户打开

(4)网络钓鱼挂马(也称为伪装调用挂马)

网络中最常见的欺骗手段,黑客们利用人们的猎奇、贪心等心理伪装构造一个链接或者一个网页,利用社会工程学欺骗方法,引诱点击,当用户打开一个看似正常的页面时,网页代码随之运行,隐蔽性极高。

这种方式往往和欺骗用户输入某些个人隐私信息,然后窃取个人隐私相关联。

比如攻击者模仿腾讯公司设计了一个获取QQ币的页面,引诱输入QQ好和密码,如图5所示。

等用户输入完提交后,就把这些信息发送到攻击者指定的地方,如图6。

图5伪装QQ页面

图6获取的QQ密码

(5)伪装挂马

高级欺骗,黑客利用IE或者Fixfox浏览器的设计缺陷制造的一种高级欺骗技术,当用户访问木马页面时地址栏显示

(二)清除网站中的恶意代码(挂马代码)

1.确定挂马文件

清除网站恶意代码首先需要知道哪些文件被挂马了,判断方法有三个,方法一就是通过直接查看代码,从中找出挂马代码;方法二是通过查看网站目录修改时间,通过时间进行判断;方法三使用本文提到的软件进行直接定位,通过监听找出恶意代码。

在本案例中,网站首页是被确认挂马了,通过查看时间知道被挂马时间是8月25日左右,因此可以通过使用资源管理器中的搜索功能,初步定位时间为8月24日至26日,搜索这个时间范围修改或者产生的文件,如图7,图8所示,搜索出来几十个这个时间段的文件。

图7搜索被修改文件

图8搜索结果

2.清除恶意代码

可以使用记事本打开代码文件从中清除恶意代码,在清除代码时一定要注意不要使用FrontPage的预览或者设计,否则会直接访问挂马网站,感染木马程序。

建议使用记事本等文本编辑器。

在清除恶意代码过程中,发现挂马者竟然对js文件也不放过,如图9所示。

图9对js文件进行挂马

技巧:

可以使用Frontpage中的替换功能替换当前站点中的所有指定代码。