AD+CA+EAPTLS认证模型基本安装修改版.docx

《AD+CA+EAPTLS认证模型基本安装修改版.docx》由会员分享,可在线阅读,更多相关《AD+CA+EAPTLS认证模型基本安装修改版.docx(33页珍藏版)》请在冰豆网上搜索。

AD+CA+EAPTLS认证模型基本安装修改版

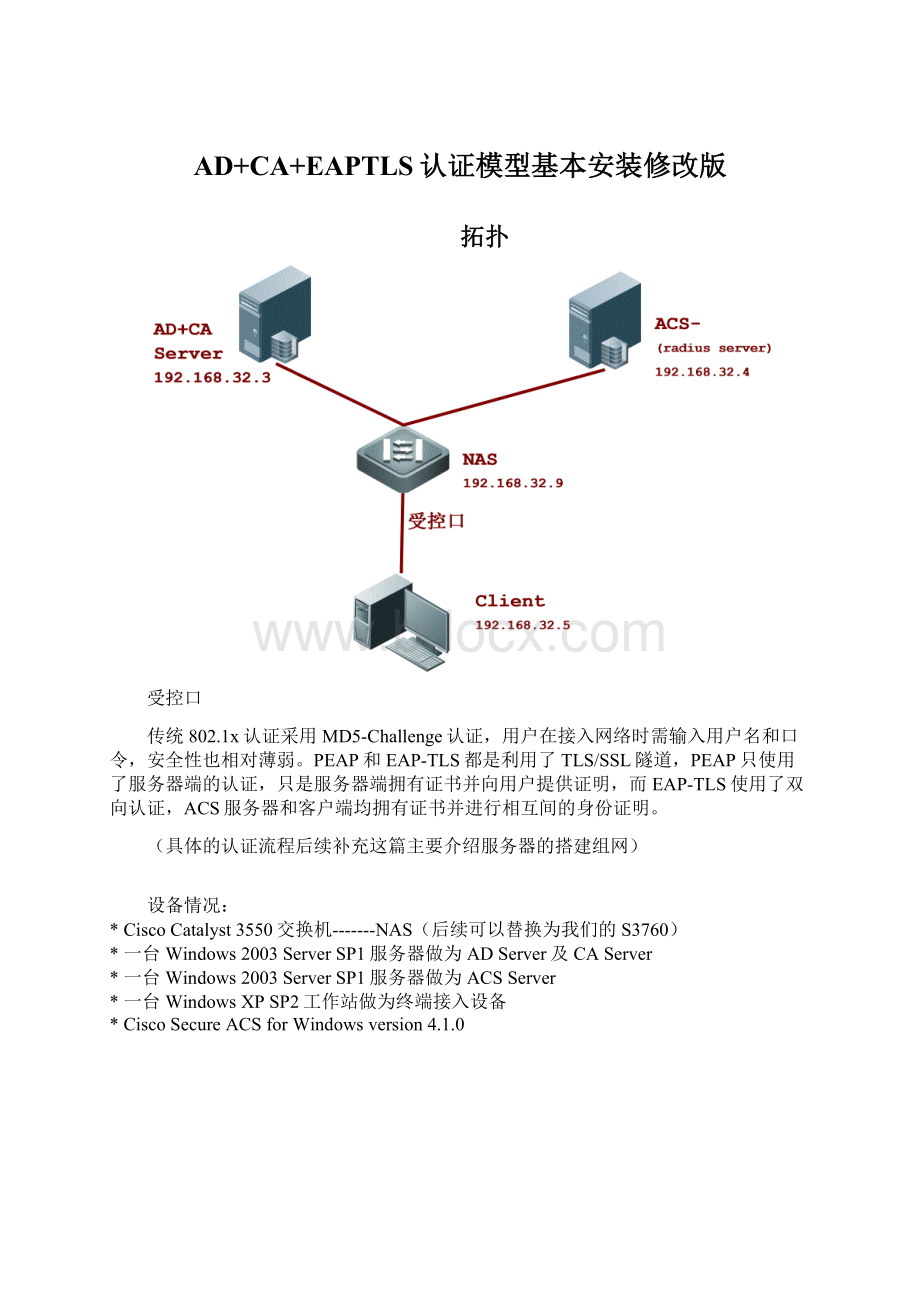

拓扑

受控口

传统802.1x认证采用MD5-Challenge认证,用户在接入网络时需输入用户名和口令,安全性也相对薄弱。

PEAP和EAP-TLS都是利用了TLS/SSL隧道,PEAP只使用了服务器端的认证,只是服务器端拥有证书并向用户提供证明,而EAP-TLS使用了双向认证,ACS服务器和客户端均拥有证书并进行相互间的身份证明。

(具体的认证流程后续补充这篇主要介绍服务器的搭建组网)

设备情况:

*CiscoCatalyst3550交换机-------NAS(后续可以替换为我们的S3760)

*一台Windows2003ServerSP1服务器做为ADServer及CAServer

*一台Windows2003ServerSP1服务器做为ACSServer

*一台WindowsXPSP2工作站做为终端接入设备

*CiscoSecureACSforWindowsversion4.1.0

AD+CAServer的安装

配置域控制器和DNS服务器。

AD+CAServer的安装

配置域控制器和DNS服务器。

选择“开始”—>“管理您的服务器”

点击“添加或删除角色”

点击“下一步”,然后选择“域控制器(ActiveDirectory)”,然后点击“下一步”

点击“下一步”然后会出现“ActiveDirectory安装向导”点击“下一步”,再点击“下一步”,然后选择“新域的域控制器”

点击“下一步”,然后选择“在新林中的域”

点击“下一步”,然后填写DNS全名。

本例填写的是“Ruijie-”

注:

如果是在一个全新的系统上配置,在上述对话框出现之前可能会弹出下图所示的对话框,按照下图所示配置即可。

单击“下一步”,本例使用默认名称,然后再点击“下一步”,选择数据库和日志保存地点,本例使用默认设置,然后点击“下一步”,然后选择“SYSVOL”文件夹位置,本例使用默认设置。

点击“下一步”,然后在“DNS注册诊断”对话框中选择“在这台计算机安装并配置DNS服务器”。

点击下一步,在权限对话框中选择“win2000或win2003操作系统兼容权限”

点击“下一步”,然后填写“目录还原模式管理员密码”,本例在这里填写的密码和计算机管理员的密码一样。

“下一步”,这时候会出现一个“摘要”对话框,在这里您可以核对您的配置。

本例中,直接点击“下一步”,然后计算机就开始安装域控制器和DNS服务器。

至此,域控制器和相应的DNS服务器就配置完成了,重新启动计算机即可生效。

安装IIS和证书颁发服务器

安装IIS

开始——〉控制面板——〉添加或删除程序——〉添加/删除window组件,在“windows组件”对话框中选择“应用程序服务器”,点击“下一步”即可。

安装证书颁发服务器

1)开始——〉控制面板——〉添加或删除程序——〉添加/删除window组件,在“windows组件”对话框中选择“证书服务”。

2)单击“下一步”,在CA类型对话框中选择“企业根CA”。

3)点击“下一步”,在“CA识别信息”对话框中填写CA的名称,本例中填写的是:

red-giant

然后点击“下一步”。

安装过程中出现的对话框,本例中均使用默认设置。

安装服务器证书

1)在浏览器中输入地址:

http:

//本机IP地址/certsrv,然后会出现登陆对话框,用计算机管理员账号登陆即可。

注:

1.本例中,本机的IP地址是192.168.5.225

2.浏览器必须支持脚本,win2003默认是不支持脚本的,因此需在浏览器的工具——〉internet选项——〉高级中把“禁止脚本调试”前面的小勾去掉。

3.建议把本机IP地址加入“受信任的站点”。

加入点在:

浏览器的工具——〉internet选项——〉安全。

2)在网页中选择“申请一个证书”

3)在接下来的网页中选择“高级证书申请”

4)在接下来的网页中选择“创建并向此CA提交一个申请”

5)在接下来的网页中,证书模板选择“Web服务器”,识别信息中姓名必须填写

建议使用本机的名称。

其余选项采用默认设置,不要改动。

然后点击“提交”。

6)在接下来的网页中,安装证书即可

7)核对证书是否安装成功。

浏览器的工具——〉internet选项——〉内容——〉证书。

选中安装的证书点击“查看”,如出现如下图所示的信息,则证书安装成功。

至此,证书的相关配置就配置完成了。

重新启动计算机即可(刷新证书缓冲区)。

添加认证的用户

1)开始——〉管理您的服务器。

选择域控制器中的管理ActiveDirectory中的用户和计算机。

2)在下图所示的地方添加组。

本例添加组switch。

3)在下图所示的地方添加新用户即可。

本例添加用户test。

注:

在设置用户密码的时候,系统可能会提醒你无法设置用户密码,这是由于您的系统密码安全策略的配置非常严格。

您可以在开始——〉帮助中输入关键字“应用或修改密码策略”搜索。

展开第二个“+”号,根据里面的提示进行修改。

修改生效可能需要重新启动计算机。

4)将用户test加入组switch。

右键单击用户test——〉属性——〉隶属于。

单击“添加”,输入“switch”,单击“确定”即可。

5)设置用户的拨入属性。

右键单击用户test——〉属性——〉拨入。

选择“允许访问”。

至此,用户的添加就完成了。

ACSServer的安装与配置

ACS安装。

ACS的服务器加入到AD中

1)更改DNS,服务器,要将DNS服务器设置成为AD的服务器的IP地址。

本例中即为192.168.32.3

2)使用本机的管理员帐号登录到计算机,更改域

此时会弹出来输入域的用户名和密码

这里输入caserver服务器的administrator帐号来授权即可…

注意:

重启之后要使用管理员的帐号来登入。

ACS的安装

安装ACS的之前,登录到计算机的时候应该使用管理员帐号登录.

1) ACS软件安装很简单,下一步下一步,到完成.

2) 还需安装Java的插件.

ACS配置

ACS服务器证书申请

在ACS服务器上申请证书:

在ACS服务器浏览器上键http:

//192.168.32.3/certsrv进入证书WEB申请页面,登录用户采用域管理员用户账号.选择“Requestacertificate→Advancedrequest→SubmitacertificaterequesttothisCAusingaform”,

接下来CertificateTemplate处选择“WebServer”,Name:

处填入“ACSNET”,KeyOptions:

下的KeySize:

填入“1024”,同时勾选“Markkeysasexportable”及“Uselocalmachinestore”两个选项,然后submit.出现安全警告时均选择“Yes”,进行到最后会有CertificateInstalled的提示信息,安装即可.

注意:

如果“Markkeysasexportable”选项,为灰色无法勾选的时候,如下解决办法:

1.此时发现Markkeysasexportable”选项,为灰色,无法选中,这时候,先不管它,点击下一步。

2.下一步申请到了证书,需要安装,此时先不急安装,点击网页的“后退“按钮,退后

2.后退之后发现可以选中了,之后重新申请一次,并安装。

即可。

ACS证书配置

进行ACS证书的配置:

进入ACS的配置接口选择SystemConfiguration→ACSCertificateSetup→InstallACSCertificate进入如下图片,填写申请的“ACSNET”证书,再Submit.

按提示重启ACS服务,出现如下图片即OK:

配置ACS所信任的CA:

选择SystemConfiguration→ACSCertificateSetup→EditCertificateTrustList”,选择ADServer上的根证书做为信任证书,如下图所示:

EAP-TLS配置

重启ACS服务并进行EAP-TLS设置:

选择“SystemConfiguration→ServiceControl→Restart”重启服务;

选择“SystemConfiguration→GlobalAuthenticationSetup”,勾选“AllowEAP-TLS”选项,同时勾选“CertificateSANcomparision”、“CertificateCNcomparision”及“CertificateBinarycomparision”选项;

配置外部用户数据库

选择“ExternalUserDatabases→DatabaseConfiguration→WindowsDatabase→Configure”,

在ConfigureDomainList处将ACSServer所在的域名称移动到“DomainList”中.要注意一点ACSServer应加入到域中.如下图所示:

同时“WindowsEAPSettings”的“MachineAuthentication”下勾选“EnablePEAPmachineauthentication”和“EnableEAP-TLSmachineauthentication.EAP-TLSandPEAPmachineanthenticationnameprefix.”选项,其中默认的“host/”不用改动,如下图所示:

再选择“ExternalUserDatabases→UnknownUserPolicy→Checkthefollowingexternaluserdatabases”,将“ExternalDatabases”移动到右边的SelectedDatabases窗口中,完成后再重启服务,如下图所示:

配置ACSGroupMapping:

由于使用AD的用户名作为认证,用ACS作为用户访问的授权,因此须将此ACS中的Group与AD的Group映射.

ExternalUserDatabase→DatabaseGroupMappingsWindowsDatabaseNewconfigation-将ACS所在的域加进去。

ExternalUserDatabase→DatabaseGroupMappingsWindowsDatabase刚才建立的Domain–》addmapping

配置AAAClient

选择“NetworkConfiguration→AddEntry”,在“AAAClient”处输入交换机的主机名,“AAAClientIPAddress”处输入S3760的管理IP地址,在“Key”处输入RADIUS认证密钥test,“AuthenticateUsing”处选择“RADIUS(IETF)”,再Submit+Restart,如下图所示:

NAS的配置:

配置Group的授权(可选项)---用来下发VLAN

注意下发当Group里配置了下发VLAN选项的时候,交换机上应该提前配置好想响应的VLAN。

否则认证将失败。

通过ACS的Group来配置用户访问的权限,比如访问网络中哪一个VLAN及什么时间可以访问网络等.现以不同的用户访问不同的VLAN为例.首先要在InterfaceConfiguration→RADIUS(IETF)下勾选Tunnel-Type;Tunnel-Medium-Type;Tunnel-Private-Group-ID.如下图所示:

再选择GroupSetup→Group:

defualt→EditSettings,勾选Tunnel-Type;Tunnel-Medium-Type;Tunnel-Private-Group-ID.其中Tunnel-Type设为VLAN;Tunnel-Medium-Type设为802;Tunnel-Private-Group-ID设此Group用户所要访问的VLAN号,现以68为例.如下图所示:

点Submit+Restart即可.到此ACS的配置就完成了!

NAS配置

1.配置一个交换机本地的用户名/口令,用于交换机本地认证,同时可以让交换机在ACS认证失败后能登入.

S3760#conft

S3760(config)#usernameNASpassword*****

2.配置ACS认证:

S3760(config)#aaanew-model

S3760(config)#aaaauthenticationdot1xdefaultgroupradius

3.指定ACSServer地址和key,他是和ACS服务器交换的密钥.

S3760(config)#radius-serverhost192.168.32.4keytest

4.802.1X配置:

S3760(config)#interfaceFastEthernet1/0/24

S3760(config-if)#switchportmodeaccess

S3760(config-if)#dot1xport-controlauto

5.VLAN的下发

--注意:

有VLAN下发的时候应该将要下发到端口的VLAN提前配置。

如下:

S3760(config)#vlan68

终端接入的PC的配置

将终端设备加入域

1)更改DNS,服务器,要将DNS服务器设置成为AD的服务器的IP地址。

本例中即为192.168.32.3

2)使用本机的管理员帐号登录到计算机,更改域

此时会弹出来输入域的用户名和密码

这里输入caserver服务器的域用户(之前配置的test)帐号来授权即可…

使用域帐号登录

当终端PC加入域重启之后,应该使用域帐号登录,这个帐号是在前面的AD里设置的,用户的帐号。

详见2.33)

!

!

!

注意:

要想使用域帐号登录,必须保证该PC此时能够域ADserver能够通信,可是在上面的模型中,该端口在受控口下面,所以,不能直接通信。

其解决办法有下面两个:

1.在登录域和下面到CAserver上申请证书的时候手动的将该PC接到一个非受控口上去。

等完成之后,再接回来进行认证。

(该方法只限于实验)

2.部署guestvlan(实际的应用的做法)

该方法过程如下:

在终端链接的受控口上打开guestvlan。

保证通过此guestvlan能够访问

AD&CAserver

当终端通过受控口登录域的时候,该受控口将域终端进行认证,发送request报文给终端PC,但是此时,终端还没有登录,肯定是无法认证回应的。

当交换机连续发送3个报文都没有收到回应之后,自动将该端口至为属于guestvlan里。

这样该端口下面的PC就能够于AD&CAserver进行通信了.

在终端设备上手动安装根证书

终端PC登录域后在浏览器上键入http:

//192.168.32.3/certsrv进入证书WEB申请页面,登录用户采用之前配置的域用户账号.选择“RetrievetheCAcertificateorcertificaterevocationlist→ DownloadCAcertificate→InstallCertificate→Automaticallyselectthecertificatestorebasedonthetypeofthecertificate”,按下一步结束证书安装.

进行PC上的802.1x认证设置

在以太网卡的连接属性中选择“Authentication→EnableIEEE802.1xauthenticationforthisnetwork”,EAPtype选为“ProtectedEAP(PEAP)”,勾选“Authenticateascomputerwhencomputerinformationisavailable”,然后再点Properties,在EAP属性窗口中选择“Validateservercertificate”,同时在“TrustedRootCertificastionAuthorities:

”窗口中选择对应的ROOTCA,这里为ruijie-,AuthenticationMethod选成“Securepassword(EAP-MSCHAPv2)”。

再点Configure按钮确保“AutomaticallyusemyWindowslogonnameandpassword(anddomainifany)”选项已被选中;

备注:

对于WINXP和WIN2003OS它自带802.1X认证.如果是WIN2000OS须要在“开始”→“设定”→“控制台”→“系统管理工具”→“服务”中把WirelessConfiguration服务打开,此服务默认状态下启动类型是“手动”,把它改为“自动”即可.这样的话在网卡内容中才会有“验证”选项!

验证

1.终端PC上可以看到身份验证成功。

并且可以访问相应的网络

2.NAS上可以看到认证成功

Switch#shdot1xintf0/2

SupplicantMAC000b.6a2a.03cb

AuthSMState=AUTHENTICATING

BendSMState=RESPONSE

PortStatus=UNAUTHORIZED

MaxReq=2

HostMode=Single

PortControl=Auto

QuietPeriod=60Seconds

Re-authentication=Disabled

ReAuthPeriod=3600Seconds

ServerTimeout=30Seconds

SuppTimeout=30Seconds

TxPeriod=30Seconds

Guest-Vlan=0

3.ACS上可以看到loginuser

4.ACS的user上可以看到自动从数据库里面映射过来的用户。

如下:

注意

1.ACS4.0当PC开机之后不会自动start.需要手动自动

如下:

即systemconfiguration—>servicecontrol-start

3.客户端有的时候会出现下面现象:

NAS已经认证成功,并发送了success报文,client端也可以正常访问网络了,但是

4.