L00300网络扫描实验.docx

《L00300网络扫描实验.docx》由会员分享,可在线阅读,更多相关《L00300网络扫描实验.docx(15页珍藏版)》请在冰豆网上搜索。

L00300网络扫描实验

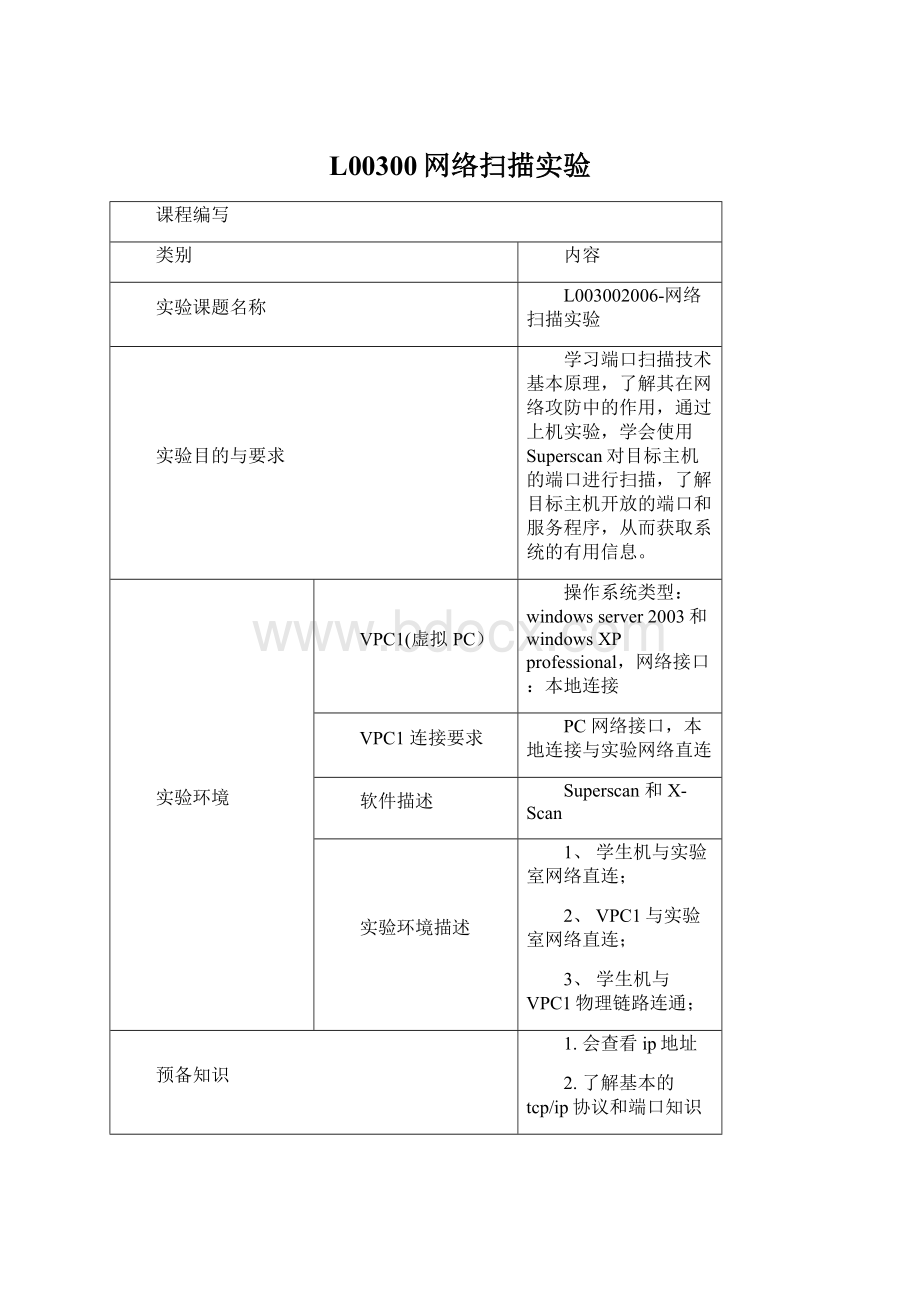

课程编写

类别

内容

实验课题名称

L003002006-网络扫描实验

实验目的与要求

学习端口扫描技术基本原理,了解其在网络攻防中的作用,通过上机实验,学会使用Superscan对目标主机的端口进行扫描,了解目标主机开放的端口和服务程序,从而获取系统的有用信息。

实验环境

VPC1(虚拟PC)

操作系统类型:

windowsserver2003和windowsXPprofessional,网络接口:

本地连接

VPC1连接要求

PC网络接口,本地连接与实验网络直连

软件描述

Superscan和X-Scan

实验环境描述

1、学生机与实验室网络直连;

2、VPC1与实验室网络直连;

3、学生机与VPC1物理链路连通;

预备知识

1.会查看ip地址

2.了解基本的tcp/ip协议和端口知识

实验内容

Superscan软件和X-Scan的使用

软件参数的设置

开放端口的扫描

扫描结果分析

实验步骤

学生登录实验场景的操作

1、学生单击“网络拓扑”进入实验场景,单击windows2003中的“打开控制台”按钮,进入目标主机。

如图所示:

2、学生输入账号administrator,密码123456,登录到实验场景中的目标主机。

如图所示:

3、软件安装

软件在目录d:

\tools\扫描类工具。

Superscan是一款绿色软件,没有安装程序,只有一个exe可执行文件,双击即可。

4、基本参数设置

Superscan界面主要包括的选项卡有:

“扫描”选项卡:

用来进行端口扫描的;

“主机和服务扫描设置”选项卡:

用来设置主机和服务选项的,包括要扫描的端口类型和端口列表;

“扫描选项”选项卡:

设置扫描任务选项;

“工具”选项卡:

提供的特殊扫描工具,可以借助这些工具对特殊服务进行扫描;

“Windows枚举”选项卡:

对目标主机的一些主机信息进行扫描。

图4.1“扫描”选项卡

图4.2“主机和服务扫描设置”选项卡

图4.3“扫描选项”选项卡

图4.4“工具”选项卡

图4.5“Windows枚举”选项卡

5、

(1)“扫描”选项卡、“主机和服务扫描设置”选项卡、“扫描选项”选项卡

要进行扫描首先要对扫描任务的选项进行设置,主要是在“主机和服务扫描设置”选项卡和“扫描选项”选项卡中进行的。

在“主机和服务扫描设置”选项卡中,在“UDP端口扫描”和“TCP端口扫描”两栏中可以分别设置要扫描的UDP端口或TCP端口列表,可以自己添加要扫描的端口号,同样也可以从文本类型的端口列表文件中导入。

在“超时设置”文本框中要设置扫描超时等待时间;其它按默认即可。

(1)UDP端口设置

(2)TCP端口设置

6、在“扫描选项”选项卡中,可以设置扫描时检测开放主机或服务的次数,解析主机名的次数,获取TCP或者UDP标志的超时,以及扫描的速度。

一般也可按默认设置即可。

7、设置好这两项后设置“扫描”选项卡。

如果是对非连续IP地址的目标主机进行扫描,则可以在“主机名/IP”文本框中一一输入目标主机的主机名,或IP地址,然后单击【->】按钮,把要扫描的目标主机添加到中间部分的列表框中;若要对连续IP地址的目标主机进行扫描,则在开始IP和结束IP的文本框中输入开始和结束的IP地址,然后单击【->】按钮,把要扫描的连续IP主机添加到中间部分的列表框中。

然后单击对话框底部左边的【

】按钮即开始扫描,扫描的结果在下面的列表框中显示,如“图4.7扫描结果”所示。

从中可以看出目标主机的主机名、开放端口等信息。

最好单击【查看HTML结果】按钮,以网页形式显示,如图“图4.8在网页中显示的扫描结果”所示。

在其中可以更清楚地看出扫描后的结果。

在其中显示了目标主机上的主机名、MAC地址、用户账户和所开放的端口。

图4.7扫描结果

图4.8在网页中显示的扫描结果

8、

(2)“工具”选项卡

“工具”选项卡中提供的工具可以对目标主机进行各种测试,还可以对网站进行测试。

首先在“主机名/IP/URL”文本框中输入要测试的主机或网站的主机名,或IP地址,或者URL网址,然后再单击窗口中的相应工具按钮,进行对应的测试,如查找目标主机名、进行Ping测试操作、ICMP跟踪、路由跟踪、HTTP头请求查询等。

如果要进行Whois测试,则需在“默认Whois服务器”文本框中输入Whois服务器地址。

本例中主机名输入,测试结果会在列表中显示,如图4.9所示。

图4.9使用工具测试后的结果

9、(3)“Windows枚举”选项卡

“Windows枚举”选项卡是对目标主机的一些Windows信息进行扫描,检测目标主机的NetBIOS主机名、MAC地址、用户/组信息、共享信息等。

首先在对话框顶部的“主机名/IP/URL”文本框中输入主机名、IP地址或网站URL,然后在左边窗格中选择要检测的项目,然后再单击【Enumerate】按钮即在列表框中显示所选测试项目的结果,本例中输入主机名“10.1.10.218”,结果如图所示。

图4.10Windows枚举结果

12、其他扫描软件的应用

WinNmap软件

有能力的同学可以对WinNmap软件做进一步的了解。

实验二X-Scan漏洞扫描

一、实验步骤

X-scan在目录d:

\tools\扫描类工具\端口扫描

(1)参数设置

如图4.11所示,打开“设置”菜单,点击“扫描参数”,进行全局设置。

在“检测范围”中的“指定IP范围”输入要检测的目标主机的域名或IP,也可以对IP段进行检测。

在全局设置中,我们可以选择线程和并发主机数量。

在“端口相关设置”中我们可以自定义一些需要检测的端口。

检测方式“TCP”、“SYN”两种。

“SNMP设置”主要是针对简单网络管理协议(SNMP)信息的一些检测设置。

“NETBIOS相关设置”是针对WINDOWS系统的网络输入输出系统(NetworkBasicInput/OutputSystem)信息的检测设置,NetBIOS是一个网络协议,包括的服务有很多,我们可以选择其中的一部分或全选。

图4.11参数设置

“漏洞检测脚本设置”主要是选择漏洞扫描时所用的脚本。

漏洞扫描大体包括CGI漏洞扫描、POP3漏洞扫描、FTP漏洞扫描、SSH漏洞扫描、HTTP漏洞扫描等。

这些漏洞扫描是基于漏洞库,将扫描结果与漏洞库相关数据匹配比较得到漏洞信息。

漏洞扫描还包括没有相应漏洞库的各种扫描,比如Unicode遍历目录漏洞探测、FTP弱势密码探测、OPENRelay邮件转发漏洞探测等,这些扫描通过使用插件(功能模块技术)进行模拟攻击,测试出目标主机的漏洞信息。

(2)扫描

设置好参数以后,点击“开始扫描”进行扫描,X-Scan会对目标主机进行详细的检测。

扫描过程信息会在右下方的信息栏中看到,如图4.12所示。

由于X-scan是一个完全的扫描,所以如果IP段比较大,则扫描时间会很长,可以先用Superscan先扫出某个主机,然后用X-scan去针对该主机进行细致的扫描。

图4.12扫描过程信息

(3)扫描结果分析

扫描结束后,默认会自动生成HTML格式的扫描报告,显示目标主机的系统、开放端口及服务、安全漏洞等信息。

二、实验讨论

系统默认开放许多我们不常用不到的端口,但是却给我们带来了很多安全隐患,同时也给黑客们带来了方便之门,所以我们应该用相应的工具来打造一个相对安全级的系统。

而Superscan与X-scan正好可以做这样的工作,同样我们也可以用它们检测我们网络中的不安全的因素是否存在,这样可以让我们的系统和网络环境更加安全。