点对点应答.docx

《点对点应答.docx》由会员分享,可在线阅读,更多相关《点对点应答.docx(14页珍藏版)》请在冰豆网上搜索。

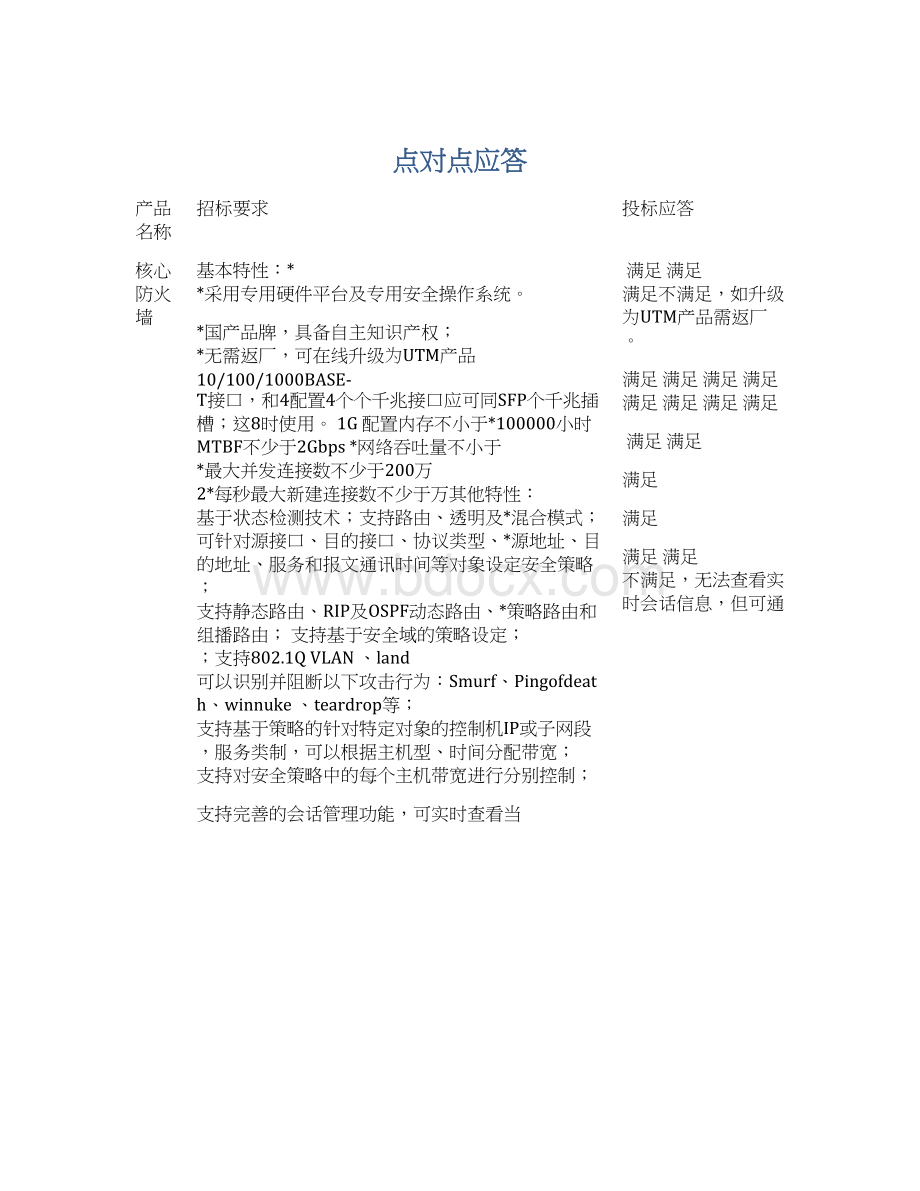

点对点应答

产品名称

招标要求

投标应答

核心防火墙

基本特性:

**采用专用硬件平台及专用安全操作系统。

*国产品牌,具备自主知识产权;*无需返厂,可在线升级为UTM产品10/100/1000BASE-T接口,和4配置4个个千兆接口应可同SFP个千兆插槽;这8时使用。

1G配置内存不小于*100000小时MTBF不少于2Gbps*网络吞吐量不小于*最大并发连接数不少于200万2*每秒最大新建连接数不少于万其他特性:

基于状态检测技术;支持路由、透明及*混合模式;可针对源接口、目的接口、协议类型、*源地址、目的地址、服务和报文通讯时间等对象设定安全策略;支持静态路由、RIP及OSPF动态路由、*策略路由和组播路由;支持基于安全域的策略设定;;支持802.1QVLAN、land可以识别并阻断以下攻击行为:

Smurf、Pingofdeath、winnuke、teardrop等;支持基于策略的针对特定对象的控制机IP或子网段,服务类制,可以根据主机型、时间分配带宽;支持对安全策略中的每个主机带宽进行分别控制;

支持完善的会话管理功能,可实时查看当

满足满足满足不满足,如升级为UTM产品需返厂。

满足满足满足满足满足满足满足满足

满足满足

满足

满足

满足满足不满足,无法查看实时会话信息,但可通

前会话状态,支持根据源地址、目的地过日志进行查看。

.

址、端口号或协议类型查询会话;支持免客户端的用户本地认证功能;支持主动扫描IP-MAC对应关系,支持IP-MAC一键绑定功能;IDS的联动功能;支持与*支持上网行为管理,支持通过应用层检测来阻断或控制P2P下载,如BitTorrent、BitComet、eMule等;可单独设定P2P下载占用的带宽;

*支持双机热备功能,包括主备模式(A/S)和主主模式(A/A);

*提供多种方式的管理界面,包括HTTPS、CONSOLE、SSH、TELNET等;*应具备配备“三员分立”功能证书要求:

*产品具有中国国家保密局测评中心颁发的《涉密信息系统产品检测证书》;*产品具有中华人民共和国公安部颁发的《计算机信息系统安全专用产品销售许可证》;

*产品具有中国国家信息安全测评认证中心颁发的《国家信息安全认证产品型号证书》*产品具有国家版权局颁发的《计算机软件著作权登记证书》

产品具有中国人民解放军信息安全测评认证中心颁发的《军用信息安全产品认证证书》

满足不满足

满足满足满足满足满足满足满足满足满足满足满足

*基本特性:

满足*引擎为标准机架式硬件设备;可扩展至支持多路监听模式,可提供多种接口配入侵检测置方式;满足1000Mbps

最大检测率不小于*

*最大并发连接数不小于100万6万*每秒新建连接数不小于事件分析功能要求采用高级模式匹配及*先进的协议分析技术对网络数据包进行分析。

协议覆盖面广,事件库完备,能够对缓冲区溢出、网络蠕虫、木马软件、间谍软件等各种攻击行为进行检测;具备基于Web漏洞检测能力,精确识别SQL原理的注入攻击,提供对重点服务器的入侵保护支持对国内常见木马/p2p/IM/网络游戏以及其他违规行为的检测和发现流重组、统计分析能具备碎片重组、TCP力;具备分析采用躲避入侵检测技术的通信数据的能力;采用基于行为分析的检测技术,对0day攻击能够很好防范。

具备协议自识别功能具备规则用户自定义功能,可以对应用协议进行用户自定义,并提供详细协议分析变量其他特性:

*应具备配备“三员分立”功能*可手动、自动等方式进行事件库升级;应保证每周一次的规则库升级,重大安全事件随时更新;应提供可扩展的用户身份鉴别方式接口,为增加用户身份鉴别强度提供支持;证书要求:

产品具有中国国家保密局测评中心颁发*的《涉密信息系统产品检测证书》;*产品具有中华人民共和国公安部颁发的《计算机信息系统安全专用产品销售许可证》;

满足

满足满足

满足满足

满足满足满足满足满足

*产品具有中国国家信息安全测评认证中心颁发的《国家信息安全认证产品型号证书》产品具有国家版权局颁发的《计算机软件*著作权登记证书》产品具有中国人民解放军信息安全测评认证中心颁发的《军用信息安全产品认证证书》

满足

满足满足

漏洞扫描

基本特征:

。

*可扫描的漏洞应不小于2500*漏洞库与CVE、CNCVE和BUGTRAQ标准兼容。

支持对各种网络主机、操作系统、网络*设备(如交换机、路由器、防火墙等)以及应用系统的识别和漏洞扫描。

支持对扫描对象的脆弱性进行全面检*查,识别内容应包括操作系统和应用系统安全补丁的缺失、弱口令、常见木马后门、不安全的服务配置等。

*支持自动发现和识别目标主机的操作系统类型,并根据其系统类型选择对应的扫描方法。

*支持对主流数据库的识别与扫描,包DB2、、SQLSybaseOracle括:

、、ServerMySQLInfomix等,能够扫描的数据库漏、洞数量不小于300。

具备域环境下的深度扫描能力,Windows即能够利用域管理员的权限,在域内进行效果相当于基于主机的漏洞扫描和检测。

支持利用预设的用户名、密码信息,在既定的用户权限内实现对操作系统和数据库的授权扫描。

*支持断点续扫功能,以应对突发网络状况和设备故障,并能够对已经完成的扫描

满足满足

满足满足满足满足不满足

满足

结果进行实时保存。

支持漏洞验证功能,在扫描结束后,能够对结果中的重要漏洞进行现场验证,展示漏洞利用过程和风险。

*扫描时,程序占用的资源应尽量的少。

支持实时显示扫描进度以及阶段性扫描结果,包括主机名、开放端口、操作系统、服务、用户、BANNER信息、漏洞信息等。

支持灵活的扫描任务制定功能,可设定任务优先级,安排自动计划任务,进行任务导入导出操作,并能够根据网络环境调整并发扫描、网络延迟等任务参数,提高扫描效率。

种以上的默认扫描策略。

*支持15*支持灵活的扫描策略自定义功能,提供策略编辑向导和详细漏洞信息,支持以系评统类型、漏洞类型、危险级别、CVSS分、等不同视图显示漏洞,支持策略CVE的导入、导出、修改以及合并。

*支持对端口范围、CGI扫描、后门、用户SNMP扫描、主名密码字典、数据库扫描、机存活探测等多种通用扫描参数进行详细自定义。

报告应包含漏洞详述和修补方案,对于常见补丁类漏洞能够提供相关的补丁下载链接。

CVSS*报告中的漏洞应具备统一的国际标准评分,以准确衡量漏洞的危险级别,为漏洞修补工作的优先级提供指导。

支持基于漏洞和主机维度出具不同的分*析报告。

*支持生成同一任务的不同时间段扫描结果的对比报告。

支持生成不同任务的扫描结果对比报*

不满足

满足

不满足,内置的默认扫描策略为6种满足

满足满足不满足,无CVSS评分。

满足

满足

满足

告。

支持生成基于计划任务的趋势分析报告支持生成基于部门划分的资产安全分析报告,包括部门最新安全状态、历史安全状态、不同部门的对比分析以及趋势分析等不同类别的报告。

支持用户自定义扫描报告模板。

*支持导出XML、html、word、Excel、PDF、RTF等多种常见格产品应提供漏洞扫描结果的修正功能,允许用户将修正结果体现在新生成的报表中,并可在报表中手工添加安全结论。

支持自动报表功能,扫描完成后可以自动生成报表,并以以邮件形式自动发送到指定接收人和邮件组。

其它特征*支持历史扫描会话的导出、导入和合并操作;*支持用户切换数据源到其他数据库系统;具备独立的升级模块,能够提供升级日志;*支持在线和离线等多种升级方式;应保证至少每两周一次的漏洞库更新,*并保证紧急的、重要的漏洞做到随时更新。

*支持三权分立。

产能够对登录日志、操作日志(定制和下发任务、生成报告、自动发送报告)进行记录和查询。

产品软件部分应支持Windows2000、XP、2003、Vista、2008系列操作系统,可部署于主流PC、笔记本电脑以及服务器之上证书要求:

满足满足

满足满足

满足满足

满足

不满足不满足

满足

满足满足不满足,产品采用专用硬件架构,基于LINUX平台。

不可安装在笔记本或PC机上。

*产品具有中国国家保密局测评中心颁发的《涉密信息系统产品检测证书》;*产品具有中华人民共和国公安部颁发的《计算机信息系统安全专用产品销售许可证》;*产品具有中国国家信息安全测评认证中心颁发的《国家信息安全认证产品型号证书》产品具有国家版权局颁发的*《计算机软件著作权登记证书》产品具有中国人民解放军信息安全测评认证中心颁发的《军用信息安全产品认证证书》

满足

满足满足

满足

满足