最全的单点登录资料及案例.docx

《最全的单点登录资料及案例.docx》由会员分享,可在线阅读,更多相关《最全的单点登录资料及案例.docx(38页珍藏版)》请在冰豆网上搜索。

最全的单点登录资料及案例

JA-SIG(CAS)学习笔记1

实验步骤:

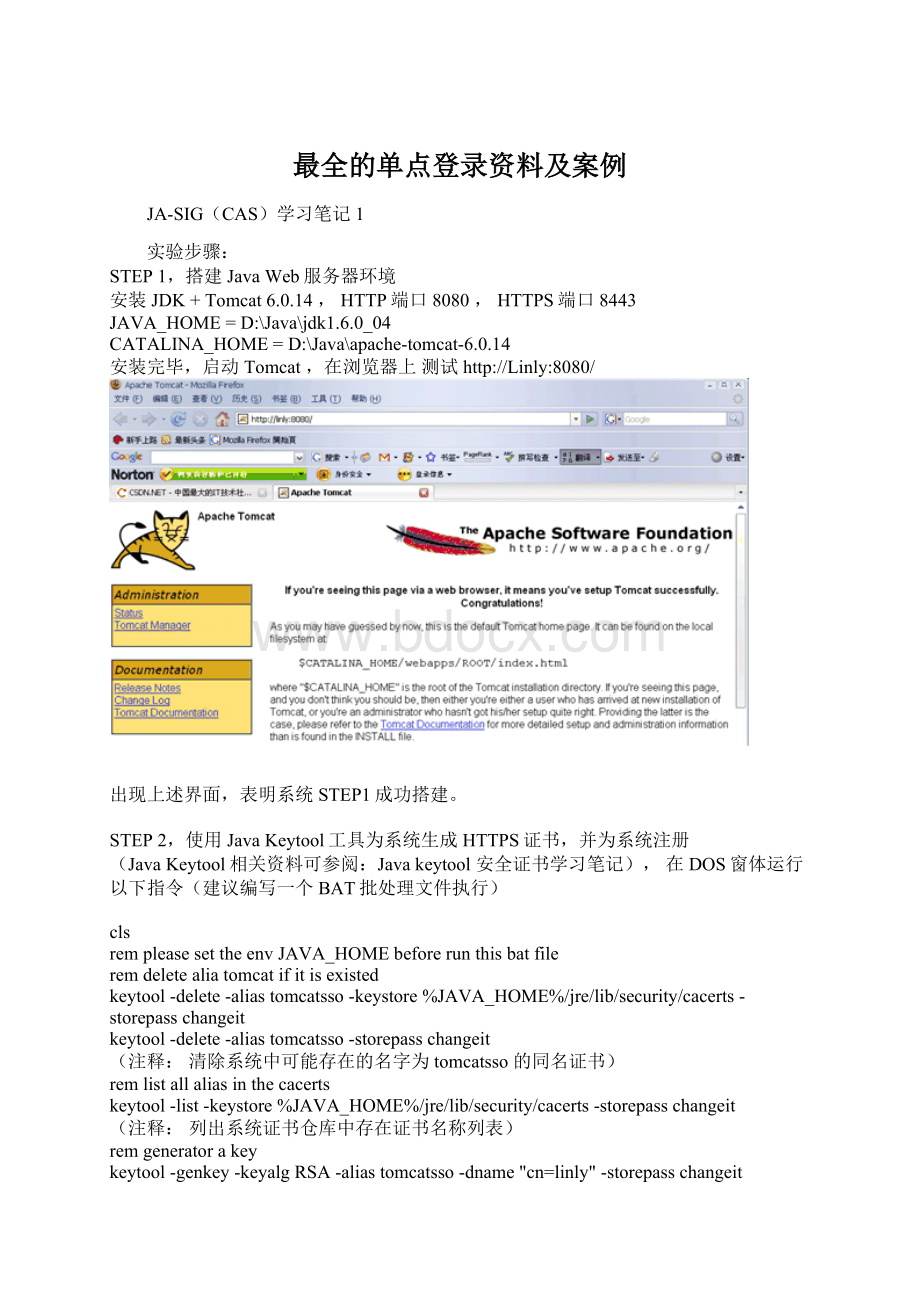

STEP1,搭建JavaWeb服务器环境

安装JDK+Tomcat6.0.14,HTTP端口8080,HTTPS端口8443

JAVA_HOME=D:

\Java\jdk1.6.0_04

CATALINA_HOME=D:

\Java\apache-tomcat-6.0.14

安装完毕,启动Tomcat,在浏览器上测试http:

//Linly:

8080/

出现上述界面,表明系统STEP1成功搭建。

STEP2,使用JavaKeytool工具为系统生成HTTPS证书,并为系统注册

(JavaKeytool相关资料可参阅:

Javakeytool安全证书学习笔记),在DOS窗体运行以下指令(建议编写一个BAT批处理文件执行)

cls

rempleasesettheenvJAVA_HOMEbeforerunthisbatfile

remdeletealiatomcatifitisexisted

keytool-delete-aliastomcatsso-keystore%JAVA_HOME%/jre/lib/security/cacerts-storepasschangeit

keytool-delete-aliastomcatsso-storepasschangeit

(注释:

清除系统中可能存在的名字为tomcatsso的同名证书)

remlistallaliasinthecacerts

keytool-list-keystore%JAVA_HOME%/jre/lib/security/cacerts-storepasschangeit

(注释:

列出系统证书仓库中存在证书名称列表)

remgeneratorakey

keytool-genkey-keyalgRSA-aliastomcatsso-dname"cn=linly"-storepasschangeit

(注释:

指定使用RSA算法,生成别名为tomcatsso的证书,存贮口令为changeit,证书的DN为"cn=linly",这个DN必须同当前主机完整名称一致哦,切记!

!

!

)remexportthekey

keytool-export-aliastomcatsso-file%java_home%/jre/lib/security/tomcatsso.crt-storepasschangeit

(注释:

从keystore中导出别名为tomcatsso的证书,生成文件tomcatsso.crt)remimportintotrustcacerts

keytool-import-aliastomcatsso-file%java_home%/jre/lib/security/tomcatsso.crt-keystore%java_home%/jre/lib/security/cacerts-storepasschangeit

(注释:

将tomcatsso.crt导入jre的可信任证书仓库。

注意,安装JDK是有两个jre目录,一个在jdk底下,一个是独立的jre,这里的目录必须同Tomcat使用的jre目录一致,否则后面Tomcat的HTTPS通讯就找不到证书了)

remlistallaliasinthecacerts

keytool-list-keystore%JAVA_HOME%/jre/lib/security/cacerts-storepasschangeit

(注释:

列出jre可信任证书仓库中证书名单,验证先前的导入是否成功,如果导入成功,应该在列表中能找到tomcatsso这个别名,如下图)[/quote]

同时,在D:

\Java\jdk1.6.0_04\jre\lib\security目录下能找到“tomcatsso.crt”这个文件;在C:

\DocumentsandSettings\Linly目录下能找到“.keystore”文件。

满足上述条件则STEP2部署完成。

STEP3,配置Tomcat的HTTPS服务

编辑D:

\Java\apache-tomcat-6.0.14\conf下的server.xml文件,在connector的配置位置添加以下的配置:

引用

port="8443"minSpareThreads="5"maxSpareThreads="75"

enableLookups="true"disableUploadTimeout="true"

acceptCount="100" maxThreads="200"

scheme="https"secure="true"SSLEnabled="true"

keystoreFile="C:

/DocumentsandSettings/new/.keystore"keystorePass="changeit"

truststoreFile="D:

/Java/jdk1.6.0_04/jre/lib/security/cacerts"

clientAuth="false"sslProtocol="TLS"/>

启动Tomcat,访问https:

//linly:

8443/,出现以下界面说明HTTPS配置生效:

STEP4,为HelloWorldExample程序配置CAS过滤器

访问http:

//linly:

8080/examples/servlets/servlet/HelloWorldExample,出现以下界面说明应用正常启动:

编辑D:

\Java\apache-tomcat-6.0.14\webapps\examples\WEB-INF下的web.xml文件,添加如下信息:

引用

CASFilter

edu.yale.its.tp.cas.client.filter.CASFilter

edu.yale.its.tp.cas.client.filter.loginUrl

https:

//Linly:

8443/cas/login

edu.yale.its.tp.cas.client.filter.validateUrl

https:

//Linly:

8443/cas/serviceValidate

edu.yale.its.tp.cas.client.filter.serverName

Linly:

8080

引用

CASFilter

/servlets/servlet/HelloWorldExample

拷贝casclient.jar文件到目录D:

\Java\apache-tomcat-6.0.14\webapps\examples\WEB-INF\lib下。

由于我们使用的是Tomcat6.0.14,因此,还要拷贝commons-logging-1.0.4.jar到该目录下。

STEP5,部署JA-SIG(CAS)服务器

拷贝cas.war到D:

\Java\apache-tomcat-6.0.14\webapps目录下。

启动Tomcat,访问网址http:

//linly:

8080/cas/index.jsp,出现以下画面:

输入用户名/密码:

linly/linly(任意两个相同的字窜),点击“登录”,出现以下画面:

表示CAS服务器配置运行成功。

STEP6,测试JA-SIG(CAS)部署结果

启动Tomcat。

测试使用浏览器登陆以下网址:

http:

//linly:

8080/examples/servlets/servlet/HelloWorldExample,页面将弹出以下认证框,点击“确定”

页面将重定向到JA-SIG的SSO登录认证页面

输入用户名=密码,如:

linly/linly,则通过验证,进入应用的入口界面,如下:

细心的用户将发现,此时的URL不再是:

http:

//linly:

8080/examples/servlets/servlet/HelloWorldExample,

URL的尾端带上了一个ticket参数:

http:

//linly:

8080/examples/servlets/servlet/HelloWorldExample?

ticket=ST-2-qTcfDrdFb0bWndWgaqZD

到此,JA-SIG(CAS)服务器的初步SSO部署宣告成功。

JA-SIG(CAS)学习笔记2

背景知识:

什么是SSO(SingleSignOn)单点登录:

所谓单点登录是指基于用户/会话认证的一个过程,用户只需一次性提供凭证(仅一次登录),就可以访问多个应用。

目前单点登录主要基于Web的多种应用程序,即通过浏览器实现对多个B/S架构应用的统一账户认证。

JA-SIG(CAS)的设计愿景:

简单的说,CAS(CentralAuthenticationService–中心认证服务)的目的就是使分布在一个企业内部各个不同异构系统的认证工作集中在一起,通过一个公用的认证系统统一管理和验证用户的身份。

在CAS上认证的用户将获得CAS颁发的一个证书,使用这个证书,用户可以在承认CAS证书的各个系统上自由穿梭访问,不需要再次的登录认证。

打个比方:

对于加入欧盟的国家而言,在他们国家中的公民可以凭借着自己的身份证,在整个欧洲旅行,不用签证。

对于企业内部系统而言,CAS就是这个颁发欧盟认证的系统,其它系统都是加入欧盟的国家,它们要共同遵守和承认CAS的认证规则。

因此CAS的设计愿景就是:

1。

实现一个易用的、能跨不同Web应用的单点登录认证中心;

2。

实现统一的用户身份和密钥管理,减少多套密码系统造成的管理成本和安全漏洞;

3。

降低认证模块在IT系统设计中的耦合度,提供更好的SOA设计和更弹性的安全策略

CAS1.0服务架构实现: