网络安全实验访问控制列表讲解.docx

《网络安全实验访问控制列表讲解.docx》由会员分享,可在线阅读,更多相关《网络安全实验访问控制列表讲解.docx(13页珍藏版)》请在冰豆网上搜索。

网络安全实验访问控制列表讲解

实验一访问控制列表(路由器的防火墙功能)

任务1(标准访问控制列表)

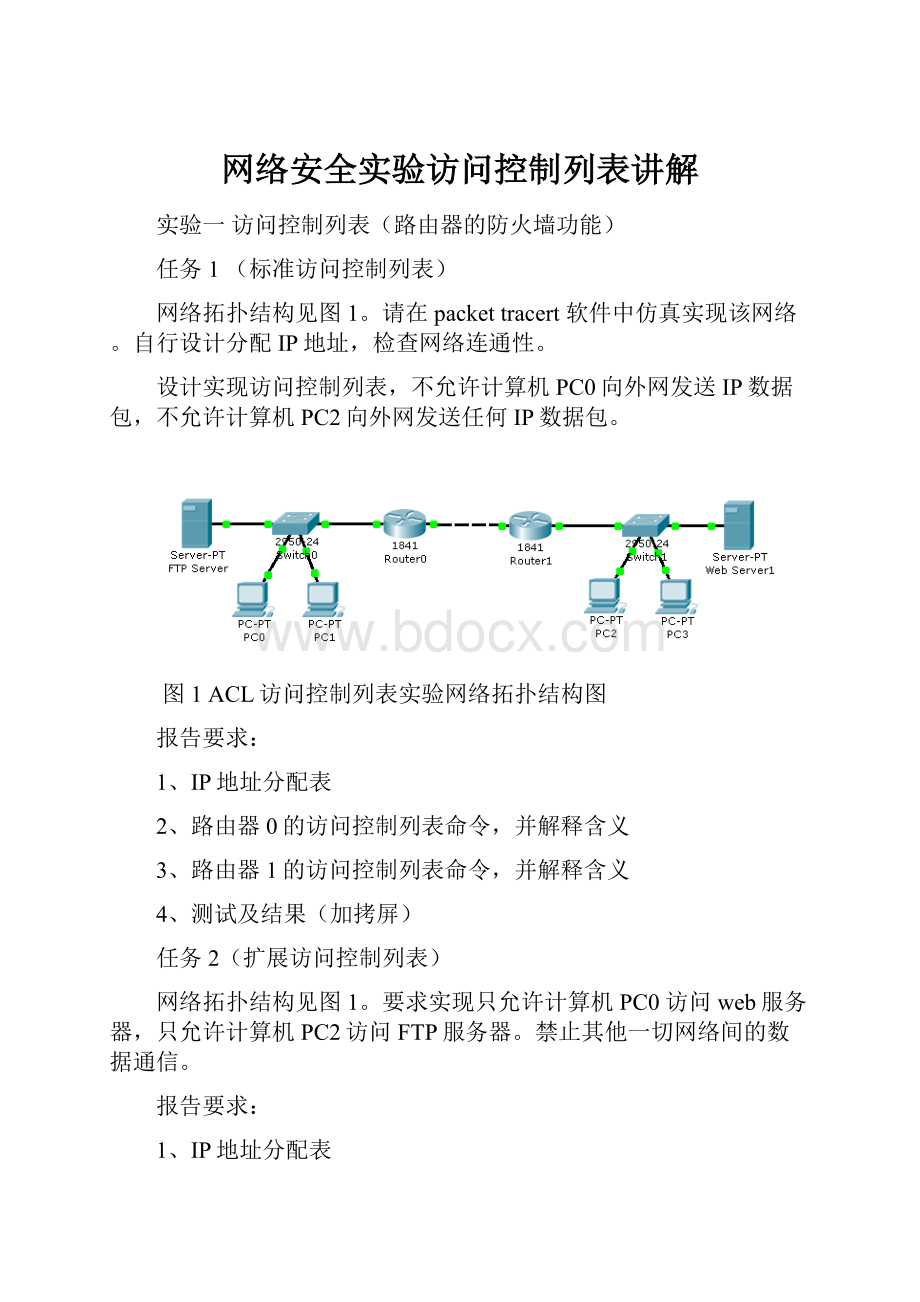

网络拓扑结构见图1。

请在packettracert软件中仿真实现该网络。

自行设计分配IP地址,检查网络连通性。

设计实现访问控制列表,不允许计算机PC0向外网发送IP数据包,不允许计算机PC2向外网发送任何IP数据包。

图1ACL访问控制列表实验网络拓扑结构图

报告要求:

1、IP地址分配表

2、路由器0的访问控制列表命令,并解释含义

3、路由器1的访问控制列表命令,并解释含义

4、测试及结果(加拷屏)

任务2(扩展访问控制列表)

网络拓扑结构见图1。

要求实现只允许计算机PC0访问web服务器,只允许计算机PC2访问FTP服务器。

禁止其他一切网络间的数据通信。

报告要求:

1、IP地址分配表

2、路由器0的访问控制列表命令,并解释含义

3、路由器1的访问控制列表命令,并解释含义

4、测试方案及结果(加拷屏)

任务3基于上下文的访问控制协议CBAC)的防火墙设置

基本原理

CBAC(context-basedaccesscontrol)即基于上下文的访问控制。

通过检查通过防火墙的流量来发现&管理TCP和UDP的会话状态信息。

这些状态信息被用来在防火墙访问列表创建临时通道。

通过在流量向上配置ipinspect列表,允许为受允许会话返回流量和附加数据连接,临时打开返回数据通路。

受允许会话是指来源于受保护的内部网络会话。

另外CBAC在流量过滤、流量检查、警告和审计蛛丝马迹、入侵检测等方面都能应用。

网络拓扑结构见图2。

请在packettracert软件中仿真实现该网络。

分配的IP地址如表1所示,请配置好地址和路由(要使用静态路由),并检查网络连通性。

设计实现访问控制列表,不允许外部网络与内部网络通信,但是允许内部网络使用HTTP,ICMP协议访问外部网络的资源。

图2 CBAC实验网络拓扑结构

表1 IP地址分配表

实验步骤:

第1步:

搭建好网络平台,配置地址和路由信息,(要使用静态路由)检查网络的连通性。

用PC-C pingPC-A

用PC-A pingPC-C

用PC-C访问 PC-A WWW服务器

用PC-C访问 PC-A FTP服务器

第2步:

在R3上设置限制外网访问内网任何资源。

Router(config)#access101denyipanyany

Router(config)#interfaceSerial0/0/1

Router(config-if)#ipaccess-group101in

第3步 检查连通性,检查外部网络是否能访问内网

用PC-C pingPC-A

用PC-A pingPC-C

用PC-C访问 PC-A WWW服务器

第4步 产生CBAC检查规则,允许内网icmp,http流量访问外网。

Router(config)#ipinspectnameIN-OUT-INicmp

Router(config)#ipinspectnameIN-OUT-INhttp

将CBAC检查应用于接口S0/0/1上

Router(config)#interfaceSerial0/0/1

Router(config-if)#ipinspectIN-OUT-INout

第5步 检查内网是否能访问外网的WWW服务器和使用PING命令。

用PC-C pingPC-A

用PC-A pingPC-C

用PC-C访问 PC-A WWW服务器

用PC-C访问 PC-A FTP服务器

是否验证内网可以访问外网,外网无法访问内网?

检查CBAC的配置:

showipinspectconfig

showipinspectinterfaces

showipinspectsessions

(选做)自己考虑怎么能让内网用户可以访问外网的FTP服务器,email服务器?

第6步审计

使用192.168.1.3作为日志服务器,在路由器R3上,设置日志服务器的IP地址,并开启记录事件功能,例如记录每一次成功登陆和退出路由器的时间,以及CBAC事件记录。

Router(config)#

Router(config)#logginghost192.168.1.3

Router(config)#logginon

Router(config)#ipinspectaudit-trail

设置后用在企业内部访问外网,访问过程将会在日志服务器中记录下来。

报告要求:

1、任务要求

2、总结路由器设置步骤,并要求拷屏。

3、解释每个设置命令的含义

4、测试及结果(加拷屏)

任务4 ZFW基于区域策略的防火墙设置(CCNP实验ZFW)

基本原理

ZFW(Zone-BasedPolicyFirewall),是一种基于区域的防火墙,基于区域的防火墙配置的防火墙策略都是在数据从一个区域发到另外一个区域时才生效,在同一个区域内的数据是不会应用任何策略的,所以我们就可以将需要使用不同策略的接口划入不同的区域,这样就可以应用我们想要的策略。

区域Zone是应用防火墙策略的最小单位,一个zone中可以包含一个接口,也可以包含多个接口。

区域之间的所有数据默认是全部被丢弃的,所以必须配置相应的策略来允许某些数据的通过。

要注意,同区域的接口是不需要配置策略的,因为他们默认就是可以自由访问的,我们只需要在区域与区域之间配置策略,而配置这样的区域与区域之间的策略,必须定义从哪个区域到哪个区域,即必须配置方向,例如:

配置从Zone1到Zone2的数据全部被放行。

可以看出,Zone1是源区域,Zone2是目的区域。

配置一个包含源区域和目的区域的一组策略,这样的一个区域组,被称为Zone-Pairs。

因此可以看出,一个Zone-Pairs,就表示了从一个区域到另一个区域的策略,而配置一个区域到另一个区域的策略,就必须配置一个Zone-Pairs,并加入策略。

当配置了一个区域到另一个区域的策略后,如果策略动作是inspect,则并不需要再为返回的数据配置策略,因为返回的数据是默认被允许的,如果策略动作是pass或drop则不会有返回流量或被直接被掉弃。

如果有两个zone,并且希望在两个方向上都应用策略,比如zone1到 zone2 或zone2 到 zone1,就必须配置两个zone-pairs,就是每个方向一个zone-pairs。

基于区域的策略防火墙ZFW配置步骤:

实验步骤:

网络拓扑结构见图3。

请在packettracert软件中仿真实现该网络。

分配的IP地址如表1所示,请配置好地址和路由(要使用静态路由),并检查网络连通性。

实验具体目标:

1、允许内网(私有网)用户访问外网的TCP/IP的应用服务。

2、允许内网(私有网)用户访问DMZ的TCP/IP的应用服务。

3、允许外网(Internet)用户访问DMZ区的HTTP服务。

4、内网能ping通Internet跟DMZ区域。

5、DMZ区域不能访问Internet和内网。

6、从外网(Internet)不能ping通内网和DMZ区域。

其他一切数据传输都被禁止!

第1步:

搭建好网络平台,配置地址和路由信息,(要使用静态路由)检查网络的连通性。

1.用PC0 ping企业内部的计算机,非军事化区计算机。

2.用PC1 ping 外网Internet计算机,非军事化区计算机。

3.用PC0 浏览企业内部的计算机,非军事化区计算机WWW服务器。

4.用PC1 浏览外网Internet计算机,非军事化区计算机WWW服务器。

图3 ZFW实验网络拓扑图

第2步:

创建zone/关联zone到接口

FireWall(config)#zonesecurityPrivate//创建安全区域 Private(私有网络)

FireWall(config-sec-zone)#exi

FireWall(config)#zonesecurityInternet//创建外部安全区域Internet

FireWall(config-sec-zone)#exi

FireWall(config)#zonesecurityDMZ//创建安全区域 DMZ(DMZ网络)

FireWall(config-sec-zone)#exi

FireWall(config)#intf0/0

FireWall(config-if)#zone-membersecurityPrivate//关联zone到接口

FireWall(config-if)#intf0/1

FireWall(config-if)#zone-membersecurityInternet

FireWall(config-if)#intf1/0

FireWall(config-if)#zone-membersecurityDMZ

检查三个区域之间是否还能相互访问!

第3步 配置class-map匹配流量

FireWall(config)#class-maptypeinspectmatch-anyPrivate-To-Internet//创建私有网络到Internet网络的匹配条件名为Private-To-Internet

FireWall(config-cmap)#matchprotocolhttp

FireWall(config-cmap)#matchprotocolicmp

FireWall(config-cmap)#matchprotocoltcp

FireWall(config-cmap)#matchprotocoludp

FireWall(config-cmap)#matchprotocoltelnet

FireWall(config-cmap)#matchprotocolip

FireWall(config-cmap)#matchprotocolntp

FireWall(config-cmap)#exit

FireWall(config)#class-maptypeinspectmatch-anyInternet-To-DMZ//创建Internet网络到DMZ网络的匹配条件名为Internet-To-DMZ

FireWall(config-cmap)#matchprotocolhttp

FireWall(config-cmap)#matchprotocoltcp

FireWall(config-cmap)#exit

第4步 配置parameter-map(CiscoPacketTracer5.3不支持此项配置,此步不做!

)

R1(config)#parameter-maptypeinspectPrivate-To-Internet.pa

FireWall(config-profile)#max-incompletelow800

FireWall(config-profile)#max-incompletehigh1000

FireWall(config-profile)#tcpsynwait-time5

FireWall(config-profile)#tcpfinwait-time5

FireWall(config-profile)#tcpidle-time5

FireWall(config-profile)#exi

FireWall(config)#parameter-maptypeinspectInternet-To-DMZ.pa

FireWall(config-profile)#max-incompletelow800

FireWall(config-profile)#max-incompletehigh1000

FireWall(config-profile)#tcpsynwait-time5

FireWall(config-profile)#tcpfinwait-time5

FireWall(config-profile)#tcpidle-time5

FireWall(config-profile)#exi

第5步 配置policy-map

FireWall(config)#policy-maptypeinspect1//创建策略1

FireWall(config-pmap)#classtypeinspectPrivate-To-Internet//在策略中使用匹配条件Private-To-Internet

FireWall(config-pmap-c)#inspect//定义满足条件时的行为inspect

FireWall(config-pmap-c)#classtypeinspectclass-default//配置默认

FireWall(config-pmap-c)#end

FireWall#conft

FireWall(config)#policy-maptypeinspect2//创建策略2

FireWall(config-pmap)#classtypeinspectInternet-To-DMZ//在策略中使用匹配条件Internet-To-DMZ

FireWall(config-pmap-c)#inspect//定义满足条件时的行为inspect

FireWall(config-pmap-c)#classtypeinspectclass-default //配置默认

FireWall(config-pmap-c)#end

第6步运用policy-map到zone-pairs

FireWall(config)#zone-pairsecurityPrivate-InternetsourcePrivatedestinationInternet//创建从私有网络到Internet区域之间的区域策略

FireWall(config-sec-zone-pair)#service-policytypeinspect1//定义区域间的策略应用策略1

FireWall(config-sec-zone-pair)#exit

FireWall(config)#zone-pairsecurityPrivate-DMZsourcePrivatedestinationDMZ//创建从私有网络到DMZ区域之间的区域策略

FireWall(config-sec-zone-pair)#service-policytypeinspect1//定义区域间的策略应用策略1

FireWall(config-sec-zone-pair)#exit

FireWall(config)#zone-pairsecurityInternet-DMZsourceInternetdestinationDMZ

//创建从Internet到DMZ区域之间的区域策略

FireWall(config-sec-zone-pair)#service-policytypeinspect2//定义区域间的策略应用策略2

第7步

设计测试方案,检查路由器的设置是否满足实验目标要求。

报告要求:

1、任务要求

2、总结路由器设置步骤,并要求拷屏。

3、解释每个设置命令的含义

4、测试及结果(加拷屏)