CCNA 基本配置1.docx

《CCNA 基本配置1.docx》由会员分享,可在线阅读,更多相关《CCNA 基本配置1.docx(21页珍藏版)》请在冰豆网上搜索。

CCNA基本配置1

CCNA基本配置命令

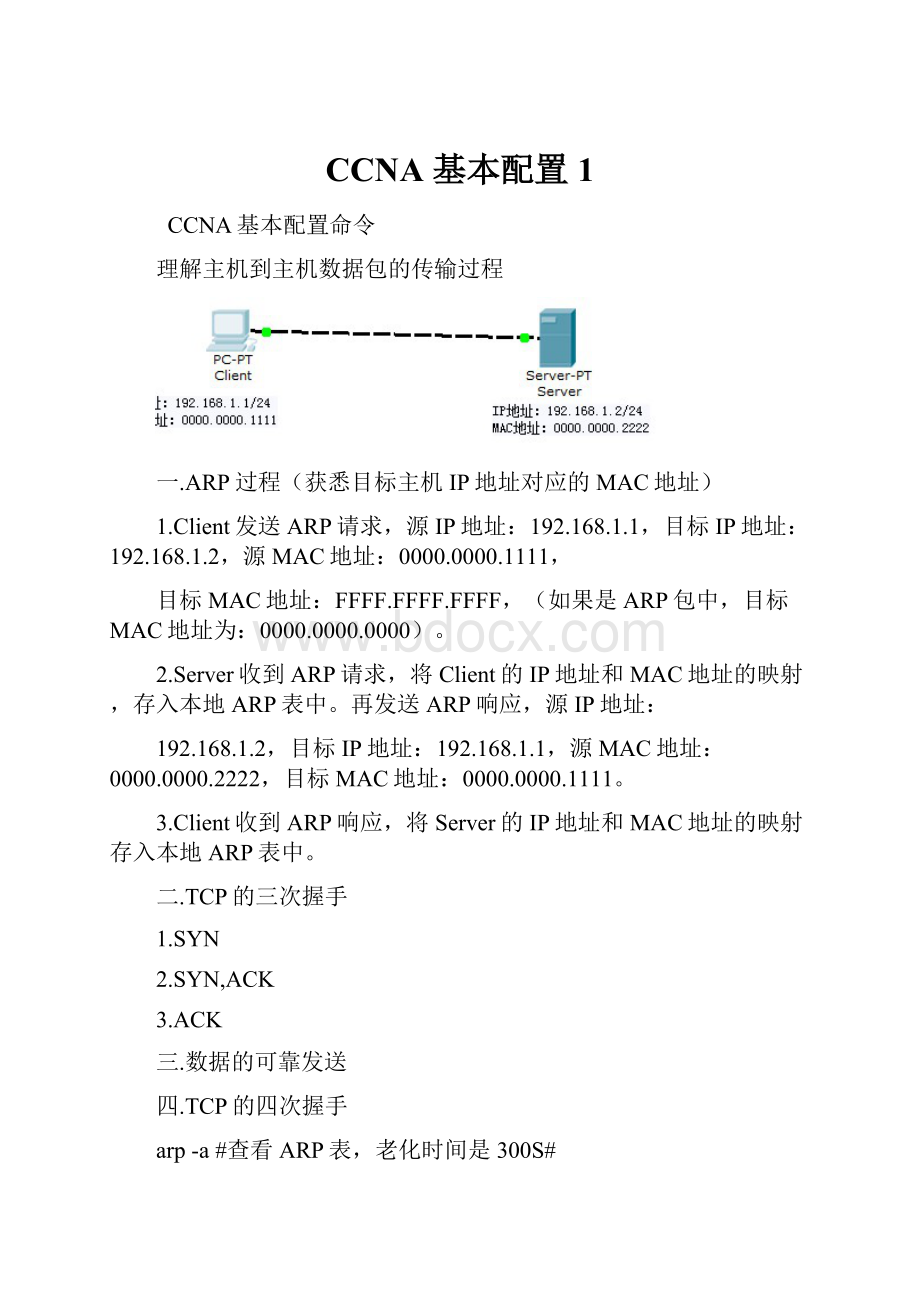

理解主机到主机数据包的传输过程

一.ARP过程(获悉目标主机IP地址对应的MAC地址)

1.Client发送ARP请求,源IP地址:

192.168.1.1,目标IP地址:

192.168.1.2,源MAC地址:

0000.0000.1111,

目标MAC地址:

FFFF.FFFF.FFFF,(如果是ARP包中,目标MAC地址为:

0000.0000.0000)。

2.Server收到ARP请求,将Client的IP地址和MAC地址的映射,存入本地ARP表中。

再发送ARP响应,源IP地址:

192.168.1.2,目标IP地址:

192.168.1.1,源MAC地址:

0000.0000.2222,目标MAC地址:

0000.0000.1111。

3.Client收到ARP响应,将Server的IP地址和MAC地址的映射存入本地ARP表中。

二.TCP的三次握手

1.SYN

2.SYN,ACK

3.ACK

三.数据的可靠发送

四.TCP的四次握手

arp-a#查看ARP表,老化时间是300S#

arp-s[IP地址][MAC地址]#手动添加ARP条目#

arp-d[IP地址]#清除一条ARP条目#

ping[IP地址]|[域名]#网络连接性测试命令,检测到目标主机的网络可达性#

tracert[IP地址]|[域名]#路由跟踪命令,查看到达目标主机经过的路径#

思科设备启动过程:

1.POST(开机加电自检)

2.加载bootstrap(引导程序)

3.查找并加载IOS(flash)

4.查找并加载startup-config(NVRAM)

5.如果找不到配置文件,则加载空配置,并提示进入会话模式

连接到CLI的方法:

1.console一端连接网络设备的console一端连接主机的串口适合于做初始配置,或者旧设备删除了配置文件。

2.vty(telnetssh)保证主机和网络设备路由可达的前提下,远程登录到网络设备做配置适合于日后的管理和维护。

3.aux远程拨号的方式,需要连接modem

4.ttyconsole+console的方法,或者vty+console的方法

会话模式:

人机交互式的配置模式,可以完成设备的基本配置。

会话模式完成后的三个选项。

[0]不保存配置,直接进入CLI

[1]重新开始一次会话模式,不保存配置

[2]保存配置,并进入CLI

路由器的启动过程

加电自检

1.检查配置寄存器的值

2.检查bootsystem命令的设置

3.尝试从flash中启动

4.尝试网络引导

5.加载MiniIOS

6.进入监控模式(RomMonitor)

一、配置寄存器的值:

16位的二进制数。

表示为16进制形式。

格式是0xABCD,默认取值是0x2102。

A:

2如果没有IOS表示从网络引导五次

C:

0表示启动时从rvram中加载startup-config

D:

2表示路由器启动是根据bootsystem命令设置启动

1514131211109876543210

ABCD

D域启动域:

影响路由器启动

取0,表示路由器启动时尝试从ROM中加载MiniIOS,如果没有MiniIOS,则直接进入监控模式

取1,表示路由器启动时忽略bootsystem命令的设置

取2-F,表示路由器启动时根据bootsystem命令设置启动

C域第6位取0:

表示启动时从rvram中加载startup-config

C域第6位取1:

表示启动时不加载startup-config

A域第13位取0:

表示网络引导次数为无数次

A域第13位取1:

表示网络引导次数为5次

二.bootsystem设置路由器加载IOS的顺序(要使bootsystem生效,配置寄存器的D域必须为2-F)

R2(config)#bootsystemflash:

1.bin

R2(config)#bootsystemflash:

2.bin

R2(config)#bootsystemtftp3.bin

R2(config)#bootsystemrom

路由器的口令回复

第一步.物理重启设备,开机60S内按ctrl+break键执行中断,进入监控模式

第二步.监控模式下修改配置寄存器的值为0x2142,并重启

rommon1>confreg0x2142

rommon2>reset

或者

>o/r0x2142

>i

第三步.输入n不进去会话模式,在进入特权模式,恢复配置

Router#copystartrun

第四步.恢复口令

R1(config)#enablesecretcisco

第五步.手工开启由于口令恢复而关闭的端口

第六步.保存配置并修改配置寄存器的值为默认

R1(config)#config-register0x2102

R1(config)#dowri

路由器根据路由表做转发决定,路由表中包含各种路由条目,每种路由条目都有来源。

常见来源。

直连路由:

1.接口upup2.接口有IP地址

静态路由:

网络管理手动输入的路由条目

动态路由:

路由器之间运行同一种路由协议,自动计算出的路由

默认路由:

路由器没有发现匹配路由时,采用默认路由转发

由于路由器可以获悉直连的路由,所以用同一个路由器连接多个网段,主机只需要正确指明网关即可。

对于主机来说,默认网关就是一条默认路由。

routeadd0.0.0.0mask0.0.0.0[网关]为主机添加一条网关

routedelete0.0.0.0mask0.0.0.0[网关]删除网关

一.子网掩码的最精确匹配原则:

路由器收到数据包,发现两条或者两条以上的路由匹配,则使用子网掩码最长的路由。

二.递归查找特性:

当路由器收到数据包,发现匹配的路由,但是下一跳并非直连,则以下一跳为目的地,再次查找路由表,发现匹配

的路由,然后在转发。

交换机基本配置

一.设置特权模式口令

AS-1(config)#enablepassword123#配置文档中明文显示#

AS-1(config)#enablesecret789#配置文档中加密显示#

两者都配置secret生效。

二.启用线路模式的验证

1.配置console

AS-1(config)#lineconsole0

AS-1(config-line)#passwordcisco#设置console接口的口令#

AS-1(config-line)#login#启用password的验证#

AS-1(config-line)#exec-timeout00#修改超时时间为永不超时#

AS-1(config-line)#loggingsynchronous#设置光标同步#

2.配置telnet

AS-1(config)#linevty015

AS-1(config-line)#passwordcisco

AS-1(config-line)#login

线路配置子模式下:

login#启用password的验证#

nologin#不启用任何验证方式,是默认的配置#

loginlocal#启用本地用户名和口令的验证方式#

AS-1(config)#usernameccnapasswordccnp#创建用户名和口令#

三.关闭所有未使用的端口

AS-1(config-if-range)#intrangef0/3-24

AS-1(config-if-range)#shutdown

四.加密所有原本在配置文档中明文显示的口令

AS-1(config)#servicepassword-encryption

五.启用交换机的端口安全

举例1:

只允许Server使用端口F0/2,检测到其他主机的帧时关闭端口。

AS-1(config)#intf0/2

AS-1(config-if)#switchportmodeaccess#启用端口安全首先必须将端口强制为access模式#

AS-1(config-if)#switchportport-security#启用端口安全策略#

AS-1(config-if)#switchportport-securitymaximum1#设置端口最多可以通过的主机数#

AS-1(config-if)#switchportport-securitymac-address0000.0000.2222#设置允许的固定的MAC地址#

protectSecurityviolationprotectmode#保护模式,检测到非法的帧,过滤掉#

restrictSecurityviolationrestrictmode#受限模式,检测到非法的帧,过滤并向SNMP服务器报告#

shutdownSecurityviolationshutdownmode#关闭模式,违反端口安全,则关闭端口#

AS-1(config-if)#switchportport-securityviolationshutdown

AS-1#showintf0/2

FastEthernet0/2isdown,lineprotocolisdown(err-disabled)#由于违反端口安全而关闭的端口#

举例2:

在所有端口开启端口安全,违反端口安全的帧过滤

AS-1(config)#intrangef0/1-8

AS-1(config-if-range)#switchportmodeaccess

AS-1(config-if-range)#switchportport-security

AS-1(config-if-range)#switchportport-securitymaximum1

AS-1(config-if-range)#switchportport-securitymac-addresssticky#交换机会将第一次收到的帧的源MAC地址的帧,作为合法的MAC地址粘贴到running-config#

AS-1(config-if-range)#switchportport-securityviolationprotect

恢复违反端口安全的端口:

1.手动恢复

AS-1(config)#intf0/2

AS-1(config-if)#shutdown

AS-1(config-if)#noshutdown

2.自动恢复

R1(config)#errdisablerecoverycausepsecure-violation#违反端口安全的端口可以自动恢复#

R1(config)#errdisablerecoveryinterval7200#设置自动恢复的时间#

showport-security#查看开启了端口安全的端口的配置#

showport-securityintf0/1#查看某个特定端口的端口安全的详细信息#

showport-securityaddress#查看端口和合法MAC地址的映射#

如果需要对远程交换机做管理:

1.路由可达

AS-1(config)#intvlan1

AS-1(config-if)#ipaddress192.168.1.100255.255.255.0

AS-1(config-if)#noshutdown

AS-1(config-if)#exit

AS-1(config)#ipdefault-gateway192.168.1.254

2.交换机支持远程管理

AS-1(config)#linevty015

AS-1(config-line)#passwordcisco

AS-1(config-line)#login

AS-1(config-line)#transportinputtelnet#设置vty的登陆方式支持telnet,是模式的方式#

基于主机的检查工具:

arp-a#查看主机的ARP表,类型为dynamic表示该条目是通过ARP获悉的,老化时间是300S,类型是invalid,表示条目已经失效#

arp-s[IP地址][MAC地址]#手动添加静态ARP条目,类型为static#

arp-d[IP地址]#删除一条ARP条目#

ping[IP地址]#网络连接性测试命令,源主机发出echorequest(回波请求),目标主机收到后需要返还echoreplay(回波应答)#

tracert[IP地址]#路由跟踪命令,查看到达目标设备的所走的路由,Cisco设备只识别traceroute#

交换机上检查:

showmacaddress-table#查看MAC地址表,类型为dynamic表示该条目是根据接收到的帧学习到的,老化时间是300S#

clearmacaddress-table#清除MAC地址表#

AS-1(config)#macaddress-tablestatic0000.0000.1111vlan1intf0/1#手动添加静态MAC地址表条目#

AS-1(config)#mac-address-tableaging-time300#修改MAC地址表的老化时间#

路由器上检查:

showiproute#查看路由表#

showiparp#查看IP协议的ARP条目,老化时间是4小时,没有老化时间的条目是,本地接口的IP地址和MAC地址条目

cleararp-cache#清除ARP缓存#

R1(config)#arp1.1.1.11111.1111.1111arpaf1/0#手动添加ARP条目

IOS回话管理

howusers#查看连接到当前设备的用户#

*代表当前用户

R2#clearline130#清除会话号130的用户#

R2#clearlinevty0#清除vty0的用户#

showsessions#查看本地建立的到远程的连接#

*代表最近的会话

远程登录到某设备,按ctrl+shift+6再按x,可以在不断开原会话的情况下,暂时回到本地

输入会话号按回车,可以恢复某个会话,直接按两下回车,回到最近一次会话

disconnect1#断开某条本地到远程的会话#

SSH,安全外壳协议,基于TCP22端口,会话过程中流量是以密文方式发送,安全性高,

但是并非所有设备支持SSH,CiscoIOS镜像名中包含K8或者K9的则支持SSH。

配置SSH。

第一步.配置设备名

Router(config)#hostnameR2

第二步.配置域名

R2(config)#ipdomain-name

第三步.生成RSA密钥(密钥长度越长,加密强度越强,但是生成密钥的时间就越久)

R2(config)#cryptokeygeneratersa

Thenameforthekeyswillbe:

R

Choosethesizeofthekeymodulusintherangeof360to2048foryour

GeneralPurposeKeys.Choosingakeymodulusgreaterthan512maytake

afewminutes.

Howmanybitsinthemodulus[512]:

1024

%Generating1024bitRSAkeys,keyswillbenon-exportable...[OK]

第四步.修改VTY支持SSH,并设置使用本地用户名和口令的登陆方式(因为SSH只支持用户名和口令的登陆方式)

R2(config)#linevty015

R2(config-line)#loginlocal

R2(config-line)#transportinputssh

第五步.创建本地用户名和口令

R2(config)#usernameadminsecretcisco

第六步(可选).设置SSH的版本等其他参数

R2(config)#ipsshversion2

R2(config)#ipsshauthentication-retries3#设置登陆失败尝试次数#

R2(config)#ipsshtime-out120#设置登陆超时时间#

Cisco设备使用以下命令登陆:

ssh-L[用户名]-v[版本][IP地址]

主机上使用软件登陆,如SecureCRT,PUTTY

showssh#查看使用SSH登陆到当前设备的用户#

showipssh#查看本地SSH的设置#

RouterX(config)#iproute目标网段[子网掩码]{下一跳地址|本端出接口}[管理距离][permanent]

管理距离:

评价路由可信度(优先级)的参数,管理距离越小越可信,取值0-255

直连网段0

静态路由1

OSPF110

EIGRP的汇总路由15

EIGRP内部路由90

EIGRP外部路由170

ISIS115

未知网段255

permanent:

跟该参数,表示及时静态路由所使用的链路down了,该路由让然存在于路由表中

R1(config)#iproute192.168.2.0255.255.255.0192.168.123.2

R1(config)#iproute192.168.3.0255.255.255.0192.168.123.6

R2(config)#iproute192.168.3.0255.255.255.0s0/0/0

R2(config)#iproute192.168.1.0255.255.255.0s0/0/1

R2(config)#iproute192.168.11.0255.255.255.0s0/0/1

R3(config)#iproute192.168.2.0255.255.255.0s0/0/1

R3(config)#iproute192.168.1.0255.255.255.0s0/0/0

R3(config)#iproute192.168.11.0255.255.255.0s0/0/0

showiproute#查看路由表,静态路由生成S条目#

配置默认路由

R2(config)#iproute0.0.0.00.0.0.0192.168.123.10

R1(config)#iproute0.0.0.00.0.0.0192.168.123.6

R3(config)#iproute0.0.0.00.0.0.0f1/0

路由表中会生成S*

R1(config)#ipclassless#设置路由器工作在无类环境下#

直连静态:

R3(config)#ipdefault-network222.210.1.0#地址只能是主类网络#

关闭了路由功能的路由器配置网关:

R1(config)#noiprouting

R1(config)#ipdefault-gateway222.210.1.2

配置汇总路由:

R3建4个环回口,模拟4个网段。

Loopback1172.16.1.1YESmanualupup

Loopback2172.16.2.1YESmanualupup

Loopback3172.16.3.1YESmanualupup

Loopback4172.16.4.1YESmanualupup

R1配置一条汇总路由即可

R1(config)#iproute172.16.0.0255.255.248.0192.168.123.6

精确的汇总可以将黑洞(172.16.0.0/24172.16.5.0/24-172.16.7.0/24不存在),可以配置一条指向null0的汇总路由,防止黑洞。

R3(config)#iproute172.16.0.0255.255.248.0null0

路由器实现负载均衡和路由备份

一.配置R3到网段192.168.123.0/30的负载均衡

R3(config)#iproute192.168.123.0255.255.255.252192.168.123.9

R3(config)#iproute192.168.123.0255.255.255.252192.168.123.5

二.配置192.168.2.0/24和192.168.3.0/24互访的路由备份

R3(config)#iproute192.168.2.0255.255.255.0192.168.123.9#主路由#

R3(config)#iproute192.168.2.0255.255.255.0192.168.123.52#备份路由,或者浮动路由#

R2(config)#iproute192.168.3.0255.255.255.0192.168.123.10

R2(config)#iproute192.168.3.0255.255.255.0192.168.123.12

配置路由器以支持SDM

在路由器上启用HTTP和HTTPS服务器;

Router(config)#iphttpserver

Router(config)#iphttpsecure-server

Router(config)#iphttpauthenticationlocal

Router(config)#iphttptimerout-policyidle600life86400requests

创建权限级别为15(特权权限)的用户帐户;

Router(config)#username[用户名]privilege15secret[口令]

为本地登录和权限级别15配置SSH和Telnet

Router(config)#linevty04

Router(config-line)#privilegelevel15

Router(config-line)#loginlocal

Router(config-line)#transportinputtelnetssh

配置路由器作为DHCP服务器

R1(config)#ipdhcppoolccna

R1(dhcp-config)#network192.168.11.0255.255.255.0或者R1(dhcp-config)#network192.168.11.0/24

R1(dhcp-config)#defaul