Avira小红伞防火墙设置新版规则.docx

《Avira小红伞防火墙设置新版规则.docx》由会员分享,可在线阅读,更多相关《Avira小红伞防火墙设置新版规则.docx(20页珍藏版)》请在冰豆网上搜索。

Avira小红伞防火墙设置新版规则

小红伞防火墙设立规则

一.前言:

伞墙重要是为了顾客以便,简化了设立过程,因此看起来比较“傻瓜”。

其实它在易用性和安全性结合得相称好,设计者确是花了不少心思。

这篇教程是基本上涵盖了伞墙所有方面,应当算比较全面了,背面附有我这几天玩伞墙一点设立心得。

二.托盘选项

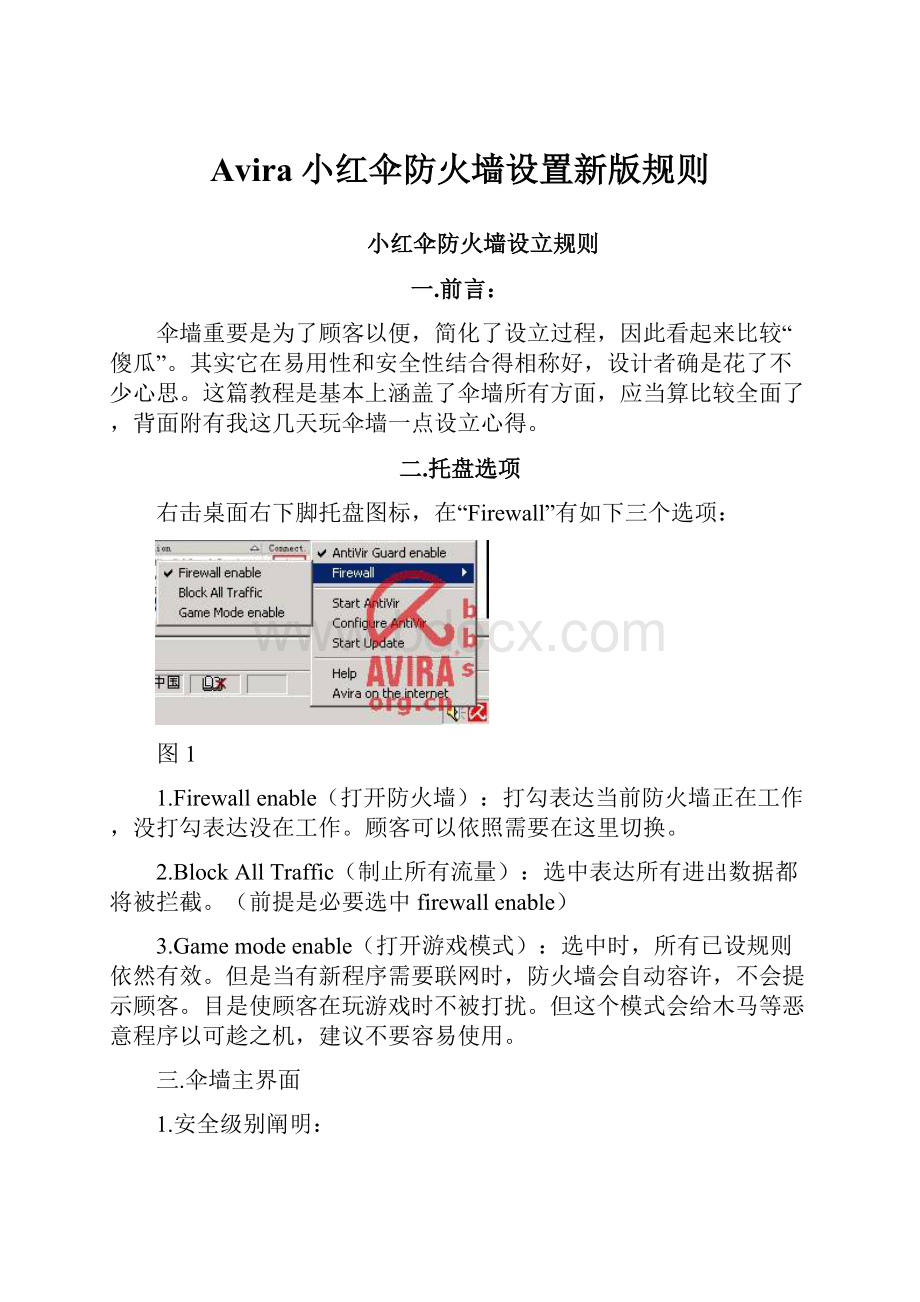

右击桌面右下脚托盘图标,在“Firewall”有如下三个选项:

图1

1.Firewallenable(打开防火墙):

打勾表达当前防火墙正在工作,没打勾表达没在工作。

顾客可以依照需要在这里切换。

2.BlockAllTraffic(制止所有流量):

选中表达所有进出数据都将被拦截。

(前提是必要选中firewallenable)

3.Gamemodeenable(打开游戏模式):

选中时,所有已设规则依然有效。

但是当有新程序需要联网时,防火墙会自动容许,不会提示顾客。

目是使顾客在玩游戏时不被打扰。

但这个模式会给木马等恶意程序以可趁之机,建议不要容易使用。

三.伞墙主界面

1.安全级别阐明:

“高”:

计算机在网络中隐身;外来积极连接将被制止;防止洪水袭击和黑客端口扫描。

“中”:

可疑TCP、UDP数据包将被丢弃;防止洪水袭击和黑客端口扫描。

“低”洪水袭击和黑客端口扫描将被检测到(注意,不是防止)。

(此外,所有进出计算机数据都被放行。

)

图2

2.双击“网络活动查看区”某个程序,可以看到:

图3

四.日记界面:

图4

双击某一条日记:

图5

五.伞墙设立界面:

来到configuration(设立),咱们可以看到,与防火墙有关有四个设立模块:

图6

六.适配器规则(设立伞墙最难地方,也是它精华所在):

伞墙支持为每个网卡分别制定规则,以便了通过各种方式上网顾客:

图7

伞墙网络规则分为三类:

全局规则:

没有出入站之分,且优先级比较高规则。

入站规则:

检测进入本机数据包规则。

出站规则:

检测从本机发出数据包规则。

PS:

ruleup(上移)、ruledown(下移),用于上下移动选中规则。

图8

1.全局规则制作:

图9

单击“Addrule”(增长规则)。

伞墙提供了许多规则设立模板。

其中打红圈就是全局规则模板。

咱们只要在模板中稍作修改就可以生成自己规则。

注意:

新增规则默认都放在某一类规则最下方。

运用“ruleup/down”把规则移到适合位置。

1)Allowpeertopeernetwork(容许P2P软件监听端口,如BT、电驴等):

图10

2)AllowVMWAREconnection(容许虚拟机连接网络)

虚拟机连网需要此规则。

(此模板不需要设立,图略)

3)BlockIP(禁止IP):

此模板可用于禁止本机与某一远程计算机通讯。

图11

4)BlockSubnet(禁止子网或某范畴IP地址)

图12

用掩码可以表达一种范畴IP地址。

如上图IP=224.0.0.0,掩码=240.0.0就表达224.0.0.0到239.255.255.255。

AllowIP(容许IP)与Allowsubnet(容许子网或某范畴IP地址)原理同以上两条,略。

5)Allowwebsever(容许在本机启动web网站服务)

这是指定某一端口作为WEB服务器端口。

这是为服务器设计功能,普通顾客用不到。

6)AllowVPNconnection(容许VPN网络连接)

图13

7)AllowRemoteDesktopconnection(容许远程桌面连接)

图14

3389是远程桌面服务端口,普通不用改了。

8)AllowVNCconnection(容许VNC网络连接)

VNC好像是用于远程控制计算机软件。

没用过,不是很清晰。

9)AllowFileandPrinterSharing(容许文献与打印机共享)

在局网内需要互相共享资源需要启动。

这条规则也不用自己设立,原理应当是开放本机137-139端口。

2.出入站规则制作

如下打红方格就是出入站规则模板:

图15

1)IP(IP地址规则)

以outgoingrules(出站规则)为例:

图16

注意:

在出入站规则中没有禁止/容许单个IP地址规则模板。

因此,如果要禁止单个IP,请在address背面填入这个IP,然后在mask(掩码)背面填入255.255.255.255。

(如果保持默认0.0.0.0,就表达一种IP段了)。

2)ICMP(ICMP合同规则):

图17

高档功能是对数据包内容进行过滤,这也是伞墙一大亮点。

这对于过滤具有恶意代码数据包(如病毒木马等),很有协助。

这里“数据包内容”是指数据包实际内容,也就是说它偏移量应当从有效负载(payload)第0字节算起。

而不是从IP、TCP包头算起。

单击”empty”可以载入包括这些字节文献(关于是什么文献,官方只回答说是一种二进制特殊文献。

因此当前还不清晰此项功能用法。

但愿知情者补充!

)

注意:

这里ICMP规则要和“全局规则”中预设“ICMPprotocol”一起用(背面会讲到)。

3)UDP(UDP合同规则):

图18

这里,端口填写支持单个端口,也支持一段端口(如1024-5000),还支持各种不持续端口(如53,80,1024-5000,6666),互相之前通过半角逗号“,”隔开。

注意:

如果你想填所有端口,请填入0-65535,不要保持默认”none”(无效,不代表任何端口)。

4)TCP(TCP合同规则)

图19

单击”allpackets”可以切换到“新建立和已建立TCP连接数据包”、“已建立TCP连接数据包”。

详细差别和用法下面会说到。

5)IPprotocol(IP合同规则)

图20

点击0-HOPOPT-Ipv6HOP-by-HOPOption,会出来一种表,这里有许各种IP合同:

图21

这里大多数合同普通顾客都不会用到,惯用也许只有Type2,IGMP。

如何设定网络规则请看“附录一”

七.应用程序规则:

应用程序规则控制着每个联网程序网络动,与网络规则同样重要。

1.主界面:

图22

如果要得到更详细设立,请在“popupsettings”中点击“defineoneactionforeach(为程序每类每络活动分别设定动作,本来是“defineoneactionforall”——为程序所有网络活动一次性设定动作):

图23

为了提高安全性,请打开这个功能。

下面为某些惯用联网程序简朴地谈一下设立办法:

“代码录入”是一种类似HIPS功能,对HIPS没什么研究,所如下面不作涉及,只谈防火墙功能。

装有专业HIPS软件朋友这里可以全选“容许”,所有交给专业HIPS来控制。

杀软:

可以所有容许。

网页浏览器:

只容许TCP连接,其他都可以禁止

QQ:

所有容许。

P2P类软件(迅雷、BT、Emule等):

所有容许。

Globarlink(联众游戏):

只容许TCP连接。

PPLive:

所有容许。

Svchost:

除了listen,其他都容许。

Explorer:

除了TCPconnection,其他都可禁止。

Userinit:

除了TCPconnection,其他都可禁止。

Winlogon:

除了TCPconnection,其他都可禁止。

2.新增应用程序规则:

图24

这张表列出了你正在使用所有软件。

单击想要设立程序,按下添加就可以了。

如果你想要程序不在这个列表中,请按“浏览”自己搜索。

八.系统设立(Settings)

图25

Automaticruletimeout(规则自动过期):

这项功能是针对预设网络规则中“Portscan”规则来说。

当伞墙检测到某个IP正在对本机进行端口扫描时,它会自动生成一种规则来禁止这个IP。

如果选”blockforever”,那么这条规则将永远被保存,也就是永远禁止那个IP。

如果选Removeruleafterxxseconds,那么这个规则届时候会自动被移除,这个IP将被恢复。

想安全一点话,就选block。

WindowsHostfileisnotlocked/locked(系统主机文献锁定):

这个功能是对主机文献(一种文本文献,内含TCP/IP主机名与它IP地址信息)进行写保护。

防止病毒和恶软修改,防止本机在病毒控制下访问某些非法网站。

建议lock。

Automaticallowapplicationscreatedbyknownvendors(自动容许受信任公司出品软件联网):

红伞已把如下公司列入信任名单:

Microsoft,Mozilla,Opera,Yahoo,Google,HewlettPackard,Sun,Skype,Adobe,Lexmark,CreativeLabs,ATI,nVidia。

想安全一点话就不要选,不信任何程序。

由于虽然是信任软件,万一被木马控制,也会危害到安全。

九.Popupsettings(对话框设立)

图26

Inspectprocesslaunchstack:

检测一种程序通过子进程访问网络。

建议勾选。

但装了专业HIPS软件顾客不要勾。

Allowmultiplepopupsperprocess:

按照协助文献说法,选中这个后,软件试图建立每一种网络连接都会弹出对话框。

反之,只对第一种网络连接进行提示,背面所有按顾客为第一种连接所设定解决。

但我实验了一下,似乎选不选没有什么分别。

Rememberactionforthisapplication:

这是针对下图打圈某些设立:

图27

Showdetails:

这是针对上图打框某些设立。

这块内容不太重要,因此不详细讲了。

十.对话框解释

图28

附录一:

伞墙网络规则设立经验:

1.网络规则设立总指引原则:

曾在国外防火墙论坛上看到一位高手对此所作精辟论断:

“Allowwhatyoureallyneed,andblockanythingelse——容许你真正需要,制止其他一切。

”这就是防火墙规则制作总原则(合用于一切防火墙)。

由于用这个思路做出来规则是最安全。

2.制作规则原理:

像普通防火墙同样,伞墙规则也是从上到下来对数据包进行匹配。

这一点一定要记住!

按第1点所说原则,在规则最后添加一条“制止一切规则”是必要(参照伞墙highlevel预设规则中icomingrules最后一条)。

然后在这一条规则上方编写一系列容许规则。

但这并不是说一套规则只有最后一条是制止规则,其他都是容许规则。

大多数状况下还是制止与容许规则交替编写。

出当前最后一条上方制止规则可提成两类:

第1类是单纯是为了生成日记,以以便查找袭击源。

如我不想让别人来ping我,这种状况并不需要编写拦截ping规则,由于只要上面没有容许接受ping规则,最后一条就会把它拦截。

但是如果我想懂得谁在ping,就可以制作这样一条规则:

“拦截type=8,code=0ICMP数据包进入本机,并记入日记”。

这样咱们到日记查看关于这条规则记录,看一下源地址就懂得是谁在ping我了。

第2类是必要制作,关系到安全与否规则。

例如有一条规则开放了本机1024-5000端口同外界进行通讯。

但在这个范畴内1900和3389是高危端口,要制作一条规则把它们关闭了,并放在本来那条规则上方。

这样从1900或3389进入数据一方面会被拦下,保证了下面那条规则安全。

3.详细操作:

伞墙默认规则,严格来说,虽然是最高档别也并不安全,重要是由于把本地所有端口向所有网络地址开放。

并且每个人网络状况不同样,最佳是用自己设立规则。

自己制作规则时,建议在highlevel默认规则下进行修改。

由于这里面有些规则和思路是很不错。

1)先来讲讲默认全局规则:

ICMPprotocol(ICMP合同规则)、TCPportscan(防止TCP端口扫描)、UDPportscan(防止UDP端口扫描)这三条建议不要改动,以免破坏防火墙隐身性能。

如ICMP规则已经设立得较好了,出站只容许了ping祈求,入站只容许了ping应答、目的不可达和超时,已经很安全,且能适应大多数顾客需要。

2)然后incoming规则中“DonotdiscardICMPbasedonIPaddress”也必要保存,由于全局中ICMP规则中只有制止,没有容许,如果这条容许规则没了,所有ICMP都将被最后一条“DenyallIPpackets”拦截。

3)最佳在outgoing规则最后一条也写一条DenyallIPpackets,所有未经容许数据包都不能发出。

此外,最后拦截规则建议不要记入日记,除非规则还在调试阶段。

由于有大量数据被这条规则拦下来。

如果记入日记会占用诸多CPU。

4)有一点要注意:

伞墙规则是双向,也就是说如果你在出站规则中写了一条TCP本地1024-5000→远程1024-65535,那么在入站规则中必要写一条对等规则:

TCP本地1024-5000←远程1024-65535。

5)TCP规则中有一种特别重要地方请注意:

applyforallpackets、applyforpacketsofexistingconnections、Applyforconnectioninitiationandexistingconnectionpackets理论上来说是有区别。

例如,伞墙“高安全”级别能使计算机隐身,它原理就在于预设TCP规则(只容许packetsofexistingconnections)只容许已建立连接数据入站,即对任何积极连接都不响应。

而“中安全”级别用是Applyforconnectioninitiationandexistingconnectionpackets,即容许建立新连接,这样它就不提供隐身功能了。

至于Applyforconnectioninitiationandexistingconnectionpackets与allpackets区别当前还不太清晰,测试了一下也没有多大分别,官方也没有阐明和答复。

咱们虽不太清晰详细区别,但有些技巧还是可以和人们分享:

上面已说过,防火墙规则编写原则是“严格禁止,谨慎开放”。

凡是制止规则,TCP可选applyforallpackets,UDP可选allports。

而容许规则,TCP入站可选applyforpacketsofexistingconnections(应用程序监听端口一定要此外编写容许规则,选Applyforconnectioninitiationandexistingconnectionpackets,放在上述规则上方。

或直接在全局规则中设立。

否则别人无法积极连接到本机。

)出站可选Applyforconnectioninitiationandexistingconnectionpackets;UDP出入站都可选openedports(同样监听端口规则要选allports)。

由于水平有限,只能谈这样多。

这里推荐本论坛菜悠悠版主一篇文章,对防火墙设立问题谈得很详细,相信会给人们带来很大协助:

附录二:

个人对伞墙评价:

伞墙重要长处:

1.提供了计算机隐身模式,使黑客不能发现你存在,但你却可以正常地进行网络活动。

2.防止端口扫描。

黑客想要入侵一台电脑就往往先要找出端口漏洞,惯用手法是进行端口扫描。

伞墙在这方面作了较好防护,一旦发现可疑状况,立即封住袭击者IP。

3.可以拦截来自外界积极连接,任何连接都必要是你积极规定同别人建立。

这又给黑客积极袭击带来相称大困难。

4.防止ICMP洪水袭击和碎片袭击。

在ICMPprotocol规则中,通过设定每两个ICMP入站时间间隔来防止洪水袭击。

这个对服务器特别有用。

还可以回绝ICMP碎片,来防止碎片袭击。

5.支持TCPSPI(全状态数据包检测)。

伞墙重要缺陷:

1.伞墙应用程序有些粗糙,不能为每个程序制定端口规则和IP规则。

这也是几乎所有杀软套装防火墙共同缺陷。

但红伞强大防毒能力可以弥补它局限性,木马还没来得及联网就被干掉了。

如果在网络规则方面限制一下本地端口开放,屏蔽某些高危端口和高危IP地址,就更安全了。

2.不支持IP以外合同。

但是个人顾客所用合同绝大多数都属于IP合同,因此普通顾客绝对够了。

但遗憾是不支持ARP合同,因此伞墙无法防ARP欺骗。

处在内网顾客建议另配一种专业ARP防火墙。

从以上可以看出,红伞强项还是在防外。

虽然相对于顶级防火墙如LNS、Jetico、8sign等还是显得单薄,但比起大多数国产墙还是比较强大。

对于普通顾客,只要懂得怎么使用,再稍作设立,没有什么不放心。

伞墙防内效果也许不是较好,由于在Matousec反泄露测式中成绩比较差。

顾客可以配一种专业HIPS软件,如EQ。

EQ+红伞杀毒能力+伞墙应用程序过滤,应当能在这个测中得到相称高分数了。