CheckPoint防火墙安全配置基线.docx

《CheckPoint防火墙安全配置基线.docx》由会员分享,可在线阅读,更多相关《CheckPoint防火墙安全配置基线.docx(24页珍藏版)》请在冰豆网上搜索。

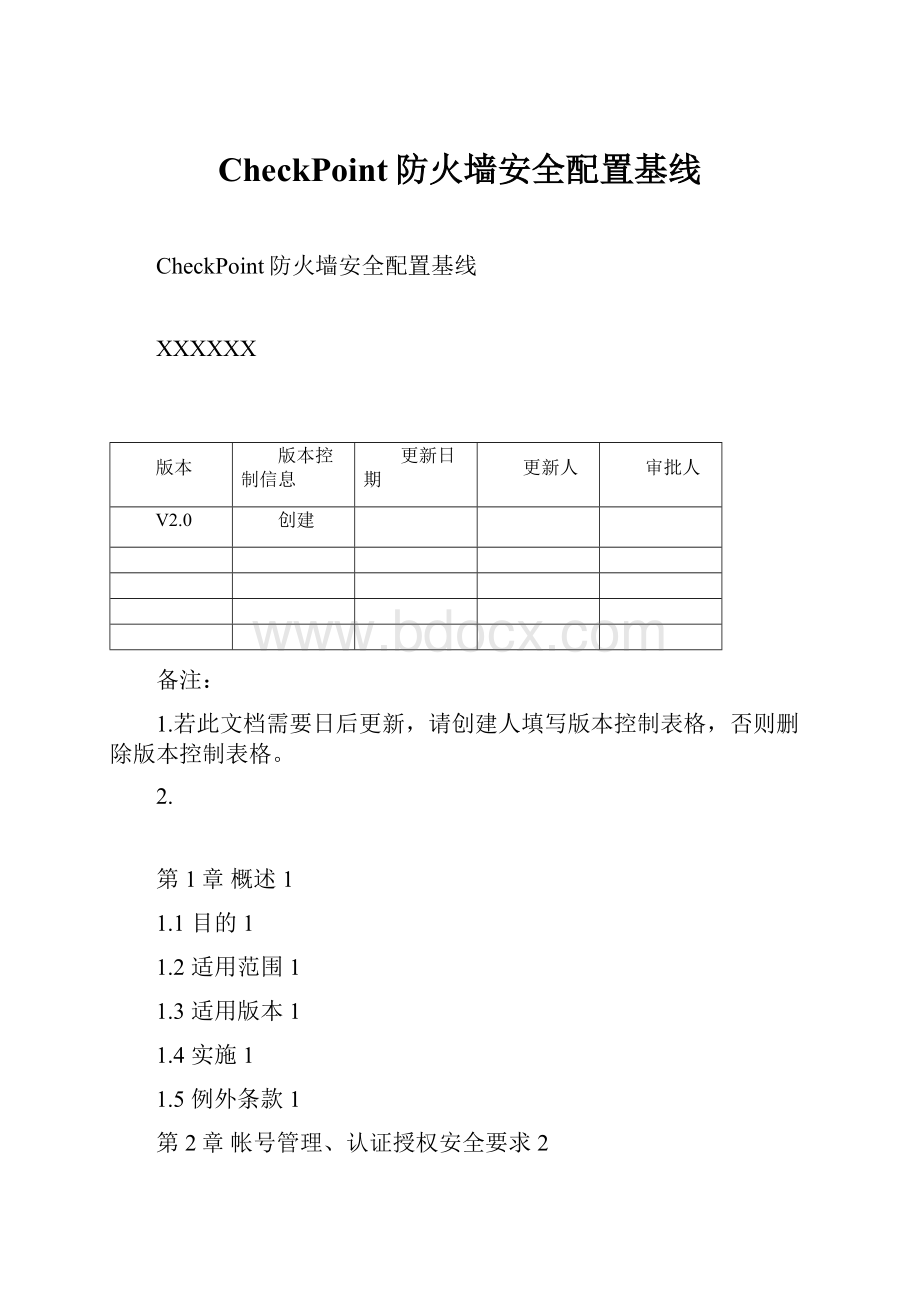

CheckPoint防火墙安全配置基线

CheckPoint防火墙安全配置基线

XXXXXX

版本

版本控制信息

更新日期

更新人

审批人

V2.0

创建

备注:

1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

2.

第1章概述1

1.1目的1

1.2适用范围1

1.3适用版本1

1.4实施1

1.5例外条款1

第2章帐号管理、认证授权安全要求2

2.1帐号管理2

2.1.1用户帐号分配*2

2.1.2删除无关的帐号*2

2.1.3帐户登录超时*3

2.1.4帐户密码错误自动锁定*4

2.2口令4

2.2.1口令复杂度要求4

2.3授权5

2.3.1远程维护的设备使用加密协议5

第3章日志及配置安全要求7

3.1日志安全7

3.1.1记录用户对设备的操作7

3.1.2开启记录NAT日志*7

3.1.3开启记录VPN日志*8

3.1.4配置记录流量日志9

3.1.5配置记录拒绝和丢弃报文规则的日志9

3.2安全策略配置要求10

3.2.1访问规则列表最后一条必须是拒绝一切流量10

3.2.2配置访问规则应尽可能缩小范围10

3.2.3配置OPSEC类型对象*11

3.2.4配置NAT地址转换*11

3.2.5限制用户连接数*12

3.2.6Syslog转发SmartCenter日志*12

3.3攻击防护配置要求14

3.3.1定义执行IPS的防火墙*14

3.3.2定义IPSProfile*15

第4章防火墙备份与恢复16

4.1.1SmartCenter备份和恢复(upgrade_tools)*16

第5章评审与修订17

第1章概述

第2章

2.1目的

2.2

本文档规定了XXXXXX管理信息系统部所维护管理的CheckPoint防火墙应当遵循的设备安全性设置标准,本文档旨在指导系统管理人员进行CheckPoint防火墙的安全配置。

2.3适用范围

2.4

本配置标准的使用者包括:

网络管理员、网络安全管理员、网络监控人员。

本配置标准适用的范围包括:

XXXXXX总部和各省公司信息化部门维护管理的CheckPoint防火墙。

2.5适用版本

2.6

CheckPoint防火墙。

2.7实施

2.8

本标准的解释权和修改权属于XXXXXX集团管理信息系统部,在本标准的执行过程中若有任何疑问或建议,应及时反馈。

本标准发布之日起生效。

2.9例外条款

2.10

欲申请本标准的例外条款,申请人必须准备书面申请文件,说明业务需求和原因,送交XXXXXX通信有限公司管理信息系统部进行审批备案。

第3章帐号管理、认证授权安全要求

第4章

4.1帐号管理

4.2

4.2.1用户帐号分配*

安全基线项目名称

用户帐号分配安全基线要求项

安全基线编号

SBL-CP-02-01-01

安全基线项说明

不同等级管理员分配不同帐号,避免帐号混用。

检测操作步骤

1.参考配置操作

2.

setusernewpasspasswd

3.补充操作说明

4.

。

基线符合性判定依据

1.判定条件

2.

用配置中没有的用户名去登录,结果是不能登录。

3.检测操作

4.

showusers

showuserusername

5.补充说明

6.

无。

备注

有些防火墙系统本身就携带三种不同权限的帐号,需要手工检查。

4.2.2删除无关的帐号*

安全基线项目名称

无关的帐号安全基线要求项

安全基线编号

SBL-CP-02-01-02

安全基线项说明

应删除或锁定与设备运行、维护等工作无关的帐号。

检测操作步骤

1.参考配置操作

2.

configt

Enterconfigurationcommands,oneperline.EndwithCNTL/Z.

nousernameruser3

3.补充操作说明

4.

基线符合性判定依据

1.判定条件

2.

配置中用户信息被删除。

3.检测操作

4.

deleteuserusername

5.补充说明

6.

无。

备注

建议手工抽查系统,无关账户更多属于管理层面,需要人为确认。

4.2.3帐户登录超时*

安全基线项目名称

帐户登录超时安全基线要求项

安全基线编号

SBL-CP-02-01-03

安全基线项说明

配置定时帐户自动登出,空闲5分钟自动登出。

登出后用户需再次登录才能进入系统。

检测操作步骤

1、参考配置操作

2、

设置超时时间为5分钟

2、补充说明

无。

基线符合性判定依据

1.判定条件

2.

在超出设定时间后,用户自动登出设备。

3.参考检测操作

4.

5.补充说明

6.

无。

备注

需要手工检查

4.2.4帐户密码错误自动锁定*

安全基线项目名称

帐户密码错误自动锁定安全基线要求项

安全基线编号

SBL-CP-02-01-04

安全基线项说明

在10次尝试登录失败后锁定帐户,不允许登录。

解锁时间设置为300秒

检测操作步骤

1、参考配置操作

2、

设置尝试失败锁定次数为10次

2、补充说明

无。

基线符合性判定依据

1.判定条件

2.

超出重试次数后帐号锁定,不允许登录,解锁时间到达后可以登录。

3.参考检测操作

4.

5.补充说明

6.

无。

备注

需要手工检查

4.3口令

4.4

4.4.1口令复杂度要求

安全基线项目名称

口令复杂度要求安全基线要求项

安全基线编号

SBL-CP-02-02-01

安全基线项说明

防火墙管理员帐号口令长度至少8位,并包括数字、小写字母、大写字母和特殊符号四类中至少两类。

且5次以内不得设置相同的口令。

密码应至少每90天进行更换。

检测操作步骤

1.参考配置操作

2.

showpassword-controls

3.补充操作说明

4.

口令字符不完全符合要求。

基线符合性判定依据

1.判定条件

2.

需要管理员打开或关闭此功能。

3.检测操作

4.

5.补充说明

6.

无。

备注

4.5授权

4.6

4.6.1远程维护的设备使用加密协议

安全基线项目名称

远程维护使用加密协议安全基线要求项

安全基线编号

SBL-CP-02-03-01

安全基线项说明

对于防火墙远程管理的配置,必须是基于加密的协议。

如SSH或者WEB SSL,如果只允许从防火墙内部进行管理,应该限定管理IP。

检测操作步骤

1.参考配置操作

2.

showsshserver

enable

3.补充操作说明

基线符合性判定依据

1.判定条件

2.

查看是否启用SSH连接。

3.检测操作

4.

showsshserver

allow-groups

allow-users

deny-groups

deny-users

permit-root-login

5.补充说明

6.

无。

备注

第5章日志及配置安全要求

第6章

6.1日志安全

6.2

6.2.1记录用户对设备的操作

安全基线项目名称

用户对设备记录安全基线要求项

安全基线编号

SBL-CP-03-01-01

安全基线项说明

配置记录防火墙管理员操作日志,如管理员登录,修改管理员组操作,帐号解锁等信息。

配置防火墙将相关的操作日志送往操作日志审计系统或者其他相关的安全管控系统。

检测操作步骤

1.参考配置操作

2.补充操作说明

在启动日志记录的情况下,CP会记录相关的日志,无需额外配置。

基线符合性判定依据

1.判定条件

SmartViewTracker

2.检测操作

可以通过“开始”à“程序”à“CheckPointSmartCosoleR75”à“SmartViewTracker”或登录“SmartDashboard”à“Windows”à“SmartViewTracker”打开该工具,Management:

显示审计相关的数据,记录管理员、应用和操作详细信息。

比如修改对象、添加策略、安装策略等双击日志条目可以查看详细信息。

备注

6.2.2开启记录NAT日志*

安全基线项目名称

开启记录NAT日志安全基线要求项

安全基线编号

SBL-CP-03-01-02

安全基线项说明

开启记录NAT日志,记录转换前后IP地址的对应关系。

检测操作步骤

1.参考配置操作

I.启动日志记录

2.补充操作说明

在启动日志记录的情况下,CP会记录NAT的日志,无需额外配置。

基线符合性判定依据

1.判定条件

检查配置中的loggig相关配置

2.检测操作

可以通过“开始”à“程序”à“CheckPointSmartCosoleR75”à“SmartViewTracker”或登录“SmartDashboard”à“Windows”à“SmartViewTracker”打开该工具,双击日志条目可以查看详细信息。

在滤镜工具里面选择NAT

备注

根据应用场景的不同,如部署场景需开启此功能,则强制要求此项。

6.2.3开启记录VPN日志*

安全基线项目名称

开启记录VPN日志安全基线要求项

安全基线编号

SBL-CP-03-01-03

安全基线项说明

开启记录VPN日志,记录VPN访问登陆、退出等信息。

检测操作步骤

1.参考配置操作

2.补充操作说明

在启动日志记录的情况下,CP会记录VPN的日志,无需额外配置。

基线符合性判定依据

1.判定条件

检查配置中的loggig相关配置

2.检测操作

可以通过“开始”à“程序”à“CheckPointSmartCosoleR75”à“SmartViewTracker”或登录“SmartDashboard”à“Windows”à“SmartViewTracker”打开该工具,双击日志条目可以查看详细信息。

左侧选择VPN

备注

根据应用场景的不同,如部署场景需开启此功能,则强制要求此项。

6.2.4配置记录流量日志

安全基线项目名称

配置记录流量日志安全基线要求项

安全基线编号

SBL-CP-03-01-04

安全基线项说明

配置记录流量日志,记录通过防火墙的网络连接的信息。

检测操作步骤

1.参考配置操作

SmartViewMonitor

2.补充操作说明

基线符合性判定依据

1.判定条件

2.检测操作

可以通过“开始”à“程序”à“CheckPointSmartCosoleR75”à“SmartViewMonitor”或登录“SmartDashboard”à“Windows”à“SmartViewMonitor”打开该工具

左侧Traffic

备注

6.2.5配置记录拒绝和丢弃报文规则的日志

安全基线项目名称

配置记录拒绝和丢弃报文规则的日志安全基线要求项

安全基线编号

SBL-CP-03-01-05

安全基线项说明

配置防火墙规则,记录防火墙拒绝和丢弃报文的日志。

检测操作步骤

1.参考配置操作

CP防火墙自动将在访问控制列表(access-list)中拒绝(deny)的数据包生成log信息。

2.补充操作说明

基线符合性判定依据

可以通过“开始”à“程序”à“CheckPointSmartCosoleR75”à“SmartViewTracker”或登录“SmartDashboard”à“Windows”à“SmartViewTracker”打开该工具,选择Drop

备注

6.3安全策略配置要求

6.4

6.4.1访问规则列表最后一条必须是拒绝一切流量

安全基线项目名称

访问规则列表最后一条必须是拒绝一切流量安全基线要求项

安全基线编号

SBL-CP-03-02-01

安全基线项说明

防火墙在配置访问规则列表时,最后一条必须是拒绝一切流量。

检测操作步骤

1.参考配置操作

在设置最后一条规则时,配置规则:

来源选择Any目的选择any动作选择drop

2.补充操作说明

基线符合性判定依据

1.判定条件

2.检测操作

备注

6.4.2配置访问规则应尽可能缩小范围

安全基线项目名称

配置访问规则应尽可能缩小范围安全基线要求项

安全基线编号

SBL-CP-03-02-02

安全基线项说明

在配置访问规则时,源地址,目的地址,服务或端口的范围必须以实际访问需求为前提,尽可能的缩小范围。

禁止源到目的全部允许规则。

禁止目的地址及服务全允许规则,禁止全服务访问规则。

检测操作步骤

1.参考配置操作

2.

2.补充操作说明

细化对象所允许的端口

基线符合性判定依据

1.判定条件

检查配置

2.检测操作

备注

6.4.3配置OPSEC类型对象*

安全基线项目名称

配置OPSEC类型对象

安全基线编号

SBL-CP-03-02-03

安全基线项说明

OPSEC是CheckPoint发起组建的开放的安全平台组织,主要旨在提供与CheckPoint相兼容的开放应用程序接口,实现与CheckPoint产品在安全平台上联动起来,最大限度的调用企业信息资源最大化安全配置,加入OPSEC组织的厂商有近百家,如微软、CISCO以及其他厂商。

检测操作步骤

1.参考配置操作

CheckPoint防火墙可以与Radius、LDAP、TACACS、以及Securid等等实现联动配置,下面具体举例配置Radius

定义Radius主要用在管理员帐号或者VPN帐号登录的集中验证,需要与Radius服务器联动,因此需要预先在管理服务器上定义好Radius属性。

选择配置

标签,右键点击“ServicesandOPSECApplications”,选择“New”,“RADIUS”如下图RADIUSServer属性界面,配置“Name”,“Host”以及“Service”和“SharedSecret”等属性,这部分属于RADIUS服务端的配置,需要RADIUS管理员确认好,确保配置一致。

定义完成Radius对象后,需要定义Radius用户,通常定义一个“generic*代表所有需要认证请求的用户,即通配用户。

如下点击用户定义模块“

”,选择“ExternalUserProfiles”,选择“Matchallusers”,定义外部用户,通常以“generic*”表示。

选择认证模式“RADIUS”认证,然后在下面选择定义好的“RADIUS”服务器。

配置完成Radius用户后,再配置Radius用户组,如下所示,新建一个“UserGroup”,将“generic*”用户添加到用户组名称为“Radius_User”的对象中。

定义完成Radius服务器对象、Radius用户对象以及Radius组对象之后,下面即定义Radius策略。

用户组为使用Radius服务器上的VPN用户访问IPSECVPN的策略;

2.补充操作说明

基线符合性判定依据

1.判定条件

2.检测操作

备注

根据应用场景的不同,如部署场景需开启此功能,则强制要求此项。

6.4.4配置NAT地址转换*

安全基线项目名称

配置NAT地址转换安全基线要求项

安全基线编号

SBL-CP-03-02-04

安全基线项说明

配置NAT地址转换,对互联网隐藏内网主机的实际地址。

检测操作步骤

1.参考配置操作

通常是内部网段要通过防火墙访问到Internet,因此我给需要访问internet的网络对象配置NAT,Hide在防火墙后面访问到互联网;首先定义内部网段对象,新建一个“Network”

配置“Network”的名称,网络地址,子网掩码,然后点击“NAT”属性,

注意,点击“OK”之后,此时在NAT页的标签里会自动生成NAT的策略;

2.补充操作说明

基线符合性判定依据

1.判定条件

配置中有nat或者static的内容

2.检测操作

备注

根据应用场景的不同,如部署场景需开启此功能,则强制要求此项。

6.4.5限制用户连接数*

安全基线项目名称

限制用户连接数

安全基线编号

SBL-CP-03-02-05

安全基线项说明

限制用户连接数

检测操作步骤

1.参考配置操作

在IPS模块中定义网络防护,选择IPSàIPandICMPàNetworkQuotaàChangeAction为PreventàEditàAllowupto100connectionspersecondfromthesamesource.

2.补充操作说明

基线符合性判定依据

1.判定条件

2.检测操作

备注

根据应用场景的不同,如部署场景需开启此功能,则强制要求此项。

6.4.6Syslog转发SmartCenter日志*

安全基线项目名称

Syslog转发SmartCenter日志

安全基线编号

SBL-CP-03-02-06

安全基线项说明

使用Syslog方式将防火墙产生的日志转发到日志服务器,先把syslog服务器上配置好,可以使用比如Kiwi,3CDeamon等程序测试,装完syslog服务端后,确认UDP514端口开放。

访问到防火墙管理服务器的网络访问正常。

检测操作步骤

1.参考配置操作

配置防火墙管理服务器syslog属性,确认管理服务器到syslog服务器网络访问正常。

[Expert@SMC-R75]#vi/etc/syslog.conf

#Kernelmessagesclutterthescreen,theygoto/var/log/messsagesanyway

kern.*/dev/null

#Loganythingoflevelinfoorhigher.

#Don'tlogprivateauthenticationmessagesandGateDlogs!

*.info;authpriv.none;cron.none;local5.none@192.168.0.20#添加syslogserverIP

#Theauthprivfilehasrestrictedaccess.

authpriv.*/var/log/secure

#Logcronstuff

cron.*/var/log/cron

#Everybodygetsemergencymessages

*.emerg;local5.none*

#Savebootmessagesalsotoboot.log

local4.info@192.168.0.20#添加syslogserverIP

local7.*/var/log/boot.log

auth.*/var/log/auth

mail.*/var/log/maillog

mail.*|/opt/postfix/log_npipe

[Expert@SMC-R75]#vi/etc/rc.d/init.d/cpboot

#!

/bin/sh

#chkconfig:

23459999

#description:

RunsCheckPointsProducts

CPDIR=/opt/CPshrd-R75

LD_LIBRARY_PATH=${LD_LIBRARY_PATH}:

/opt/CPshrd-R75/lib

umask0007

./opt/CPshrd-R75/tmp/.CPprofile.sh

case$1in

'start')$CPDIR/bin/cpstart-b

;;

'stop')$CPDIR/bin/cpstop

;;

Esac

fwlog-ftnl2>/dev/null|awk'NF'|logger-plocal4.info-tFirewall&#在末尾添加此行

2.补充操作说明

基线符合性判定依据

1.判定条件

2.检测操作

Expert@SMC-R75]#servicesyslogrestart#重启syslog服务

Shuttingdownkernellogger:

[OK]

Shuttingdownsystemlogger:

[OK]

Startingsystemlogger:

[FAILED]

Startingkernellogger:

[OK]

备注

根据应用场景的不同,如部署场景需开启此功能,则强制要求此项。

6.5攻击防护配置要求

6.6

6.6.1定义执行IPS的防火墙*

安全基线项目名称

定义执行IPS的防火墙

安全基线编号

SBL-CP-03-03-01

安全基线项说明

定义执行IPS的防火墙

检测操作步骤

1.参考配置操作

打开IPS->EnforcingGateways,可以查看目前运行IPS的安全网关,双击Gateway进行编辑在Firewall选项卡,打开NetworkObjects->CheckPoint,双击要启用IPS的防火墙对象,选中IPS选项,即在该防火墙上启用了IPS。

在IPS页面,“AssignIPSProfile”为该网关分配一个IPS配置文件。

“Protectinternalhostsonly”只保护内网主机。

“PerformIPSinspectiononalltraffic”对所有流量执行IPS检测,此选项将占用更多防火墙资源。

选择“BypassIPSinspectionwhengatewayisunderheavyload”和“Track”à“log”,防火墙在高负荷下不再执行IPS检测并记录log,可在“Advanced”处定义当CPU在什么范围时为高负荷。

2.补充操作说明

应根据实际情况调整。

基线符合性判定依据

1.判定条件

2.检测操作

备注

根据应用场景的不同,如部署场景需开启此功能,则强制要求此项。

6.6.2定义IPSProfile*

安全基线项目名称

定义IPSProfile

安全基线编号

SBL-CP-03-03-02

安全基线项说明

定义IPSProfile

检测操作步骤

1.参考配置操作

打开IPS->Profiles页面,可以查看当前已定义的IPS配置(Default和Recommended为系统自定义配置)

点击New->Createnewprofile可以手动创建一个IPSProfile

说明:

▪两种IPSMode:

’Prevent