wifi中Reaver的利用Word文档格式.docx

《wifi中Reaver的利用Word文档格式.docx》由会员分享,可在线阅读,更多相关《wifi中Reaver的利用Word文档格式.docx(15页珍藏版)》请在冰豆网上搜索。

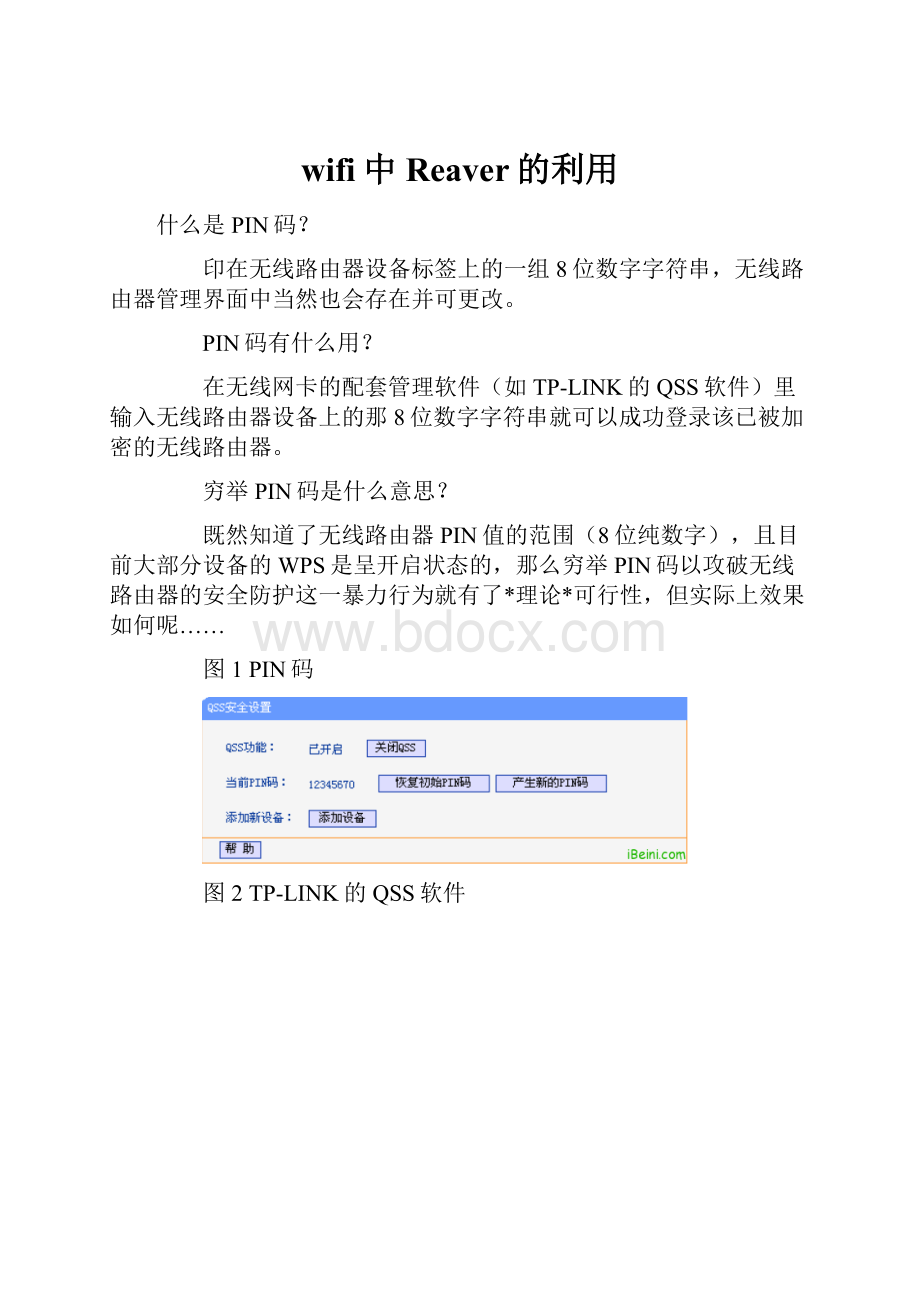

图2TP-LINK的QSS软件

更多关于WPS和PIN的知识请Google,以上仅做简单介绍。

就在8个小时之前,@devttyS0公布了他的开源免费软件Reaver,这是一个可以穷举PIN码的程序,并声称还有一个商业版本。

图3GoogleCode上的Reaver代码

地址:

使用的方法貌似很简单:

#reaver-imon0-b00:

01:

02:

03:

04:

05

mon0是进入监听模式下的网卡名称,后边则是目标AP的MAC地址。

图4Reaver程序的介绍:

原文地址:

Reaver程序的作者@devttyS0写的一篇博文:

10小时内搞定WPA加密……好像还流露出有点儿无奈:

图5《CrackingWPAin10HoursorLess》

在这篇博文中提到了一个人的名字:

Stefan,一个澳大利亚人,他在2011年12月27日写了一篇关于暴力破解PIN码的文章:

图6《Wi-FiProtectedSetupPINbruteforcevulnerability》

图7文中提到的《BruteforcingWi-FiProtectedSetup》文档

该PDF文档下载地址:

结果此文一发,各路英雄就都出来,有兴趣的朋友可以去看看评论,但在这里,我只给大家看一条:

KeithReynolds的评论。

图8KeithReynolds的不同声音

我的个人观点:

我曾经做过的一个测试,在3K/sec的计算机上穷举8位全数字的WPA密码需要8个小时才能完成。

如果PIN码是随机的8位,考虑信号不佳,噪声过大,设备负载过重,还有那恐怖的等待PIN认证结果的合理延迟(如果PIN码验证失败,程序会等待很长一段时间才会提示,这里特指QSS软件,Reaver还未测试)等等因素……10小时内搞定WPA加密我觉得不大现实,除非——某设备厂商的PIN码会固定在一个范围内且被人所知。

也许说到这里会有反对我的人站出来,说:

10小时搞不定,我可以100小时搞定!

好吧,自己去跑跑看吧。

或许一个对你有重大意义的AP值得你去这样做,况且比穷举WPA密码来说现实得多(至少8位的字符串),只能祝你好运了。

作为用户,安全起见,还是把WPS功能关闭吧……

Reaver程序我还未做测试,以上只是我现有知识所述的一面之词,抛砖引玉,欢迎批评指教,谢谢!

修1:

刚才看了一下《BruteforcingWi-FiProtectedSetup》,发现穷举PIN这一暴力行为现在具有了可行性,参看图9:

图9

由于8位纯数字的穷举量为:

10的8次方,即:

100.000.000,这是一个很庞大的数字,穷举会耗费很长时间。

现在,PIN信息可以分为两组来看,1st和2st,分别发送M4和M6信息,以验证1st和2st是否正确,这样,穷举量变成:

10的四次方+10的四次方,即:

20.000,不仅仅是这样,PIN的8位数字是最后一位是校验值,那么穷举量最终变成了:

10的四次方+10的三次方,即:

11.000……

修2:

目前Reaver程序已经成功编译并已在测试当中,见下图10,准备开一晚上计算机,看看能否找到我AP的PIN码……

图10

修3

昨天跑了一晚上PIN码,因网卡意外停止工作未果。

今天有两个重要新闻:

1:

@devttyS0更新了Reaver,版本号为:

1.1:

图11

2:

Stefan(@sviehb)发布了他用Python写的wpscrack,声称比Reaver要快一些,但有些兼容性问题:

图12

修4

下午花了3个小时把自己AP的PIN码跑了出来,PIN码成功获取,但WPA的PSK值不对,今天先到这儿了,背部疼痛难忍……

图13

修5

编译并测试了Reaver1.2,貌似BUG依旧,PSK仍不正确,且与上次的结果不同。

图14

修6

Reaver产生了不同的PSK很可能和这个技术有关,期待作者的完善。

图15

修7

Reaver发布1.3:

具有商业版本的全部功能(仅命令行方式)、加入了一个新的程序能扫描并识别开启WPS功能的AP、提高程序运行速度,可指定PIN进行测试以及修复各种BUG。

图16

修8

@devttyS0制作的”ReaverPro”设备已经开始发售,该设备形如一台普通的无线路由器(控制这台设备的计算机通过网线与之相连),但这个设备却能让有特殊需求的用户通过友好的WEB控制界面进行WPS攻击,以获取目标设备的PIN值和PSK等相关重要信息……

图17

目前该设备售价:

USD$599.00,地址:

修9

针对WPS的这一缺陷,思科发布了一个安全公告:

Wi-FiProtectedSetupPINBruteForceVulnerability

图18

修10

Reaver更新至1.4稳定版,程序日益完善……

图19

修11

Reaver1.4要备份进度很简单,进度文件保存在”/usr/local/etc/reaver”中,文件名是AP的MAC+.wpc,退出的时候保存这个文件,恢复的时候在把备份的文件拷贝到原来的位置即可。