ciscovpn配置指南带详细注解Word下载.docx

《ciscovpn配置指南带详细注解Word下载.docx》由会员分享,可在线阅读,更多相关《ciscovpn配置指南带详细注解Word下载.docx(6页珍藏版)》请在冰豆网上搜索。

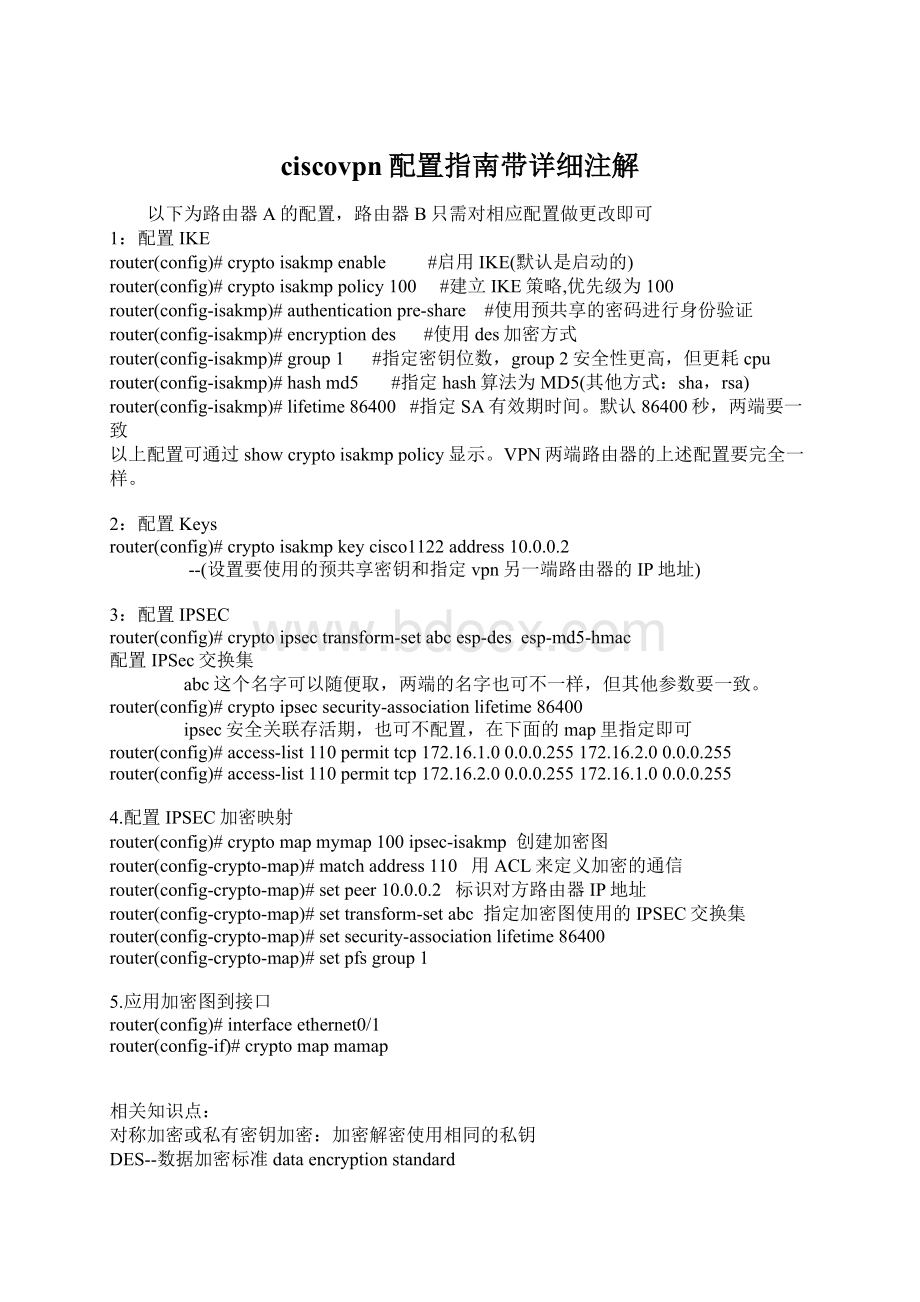

router(config-isakmp)#hashmd5

#指定hash算法为MD5(其他方式:

sha,rsa)

router(config-isakmp)#lifetime86400

#指定SA有效期时间。

默认86400秒,两端要一致

以上配置可通过showcryptoisakmppolicy显示。

VPN两端路由器的上述配置要完全一样。

2:

配置Keys

router(config)#cryptoisakmpkeycisco1122address10.0.0.2

--(设置要使用的预共享密钥和指定vpn另一端路由器的IP地址)

3:

配置IPSEC

router(config)#cryptoipsectransform-setabcesp-des

esp-md5-hmac

配置IPSec交换集

abc这个名字可以随便取,两端的名字也可不一样,但其他参数要一致。

router(config)#cryptoipsecsecurity-associationlifetime86400

ipsec安全关联存活期,也可不配置,在下面的map里指定即可

router(config)#access-list110permittcp172.16.1.00.0.0.255172.16.2.00.0.0.255

router(config)#access-list110permittcp172.16.2.00.0.0.255172.16.1.00.0.0.255

4.配置IPSEC加密映射

router(config)#cryptomapmymap100ipsec-isakmp

创建加密图

router(config-crypto-map)#matchaddress110

用ACL来定义加密的通信

router(config-crypto-map)#setpeer10.0.0.2

标识对方路由器IP地址

router(config-crypto-map)#settransform-setabc

指定加密图使用的IPSEC交换集

router(config-crypto-map)#setsecurity-associationlifetime86400

router(config-crypto-map)#setpfsgroup1

5.应用加密图到接口

router(config)#interfaceethernet0/1

router(config-if)#cryptomapmamap

相关知识点:

对称加密或私有密钥加密:

加密解密使用相同的私钥

DES--数据加密标准dataencryptionstandard

3DES--3倍数据加密标准tripledataencryptionstandard

AES--高级加密标准advancedencryptionstandard

一些技术提供验证:

MAC--消息验证码

messageauthenticationcode

HMAC--散列消息验证码

hash-basedmessageauthenticationcode

MD5和SHA是提供验证的散列函数

对称加密被用于大容量数据,因为非对称加密站用大量cpu资源

非对称或公共密钥加密:

RSA

rivest-shamir-adelman

用公钥加密,私钥解密。

公钥是公开的,但只有私钥的拥有者才能解密

两个散列常用算法:

HMAC-MD5使用128位的共享私有密钥

HMAC-SHA-I

使用160位的私有密钥

ESP协议:

用来提供机密性,数据源验证,无连接完整性和反重放服务,并且通过防止流量分析来限制流量的机密性,这些服务以来于SA建立和实现时的选择。

加密是有DES或3DES算法完成。

可选的验证和数据完整性由HMAC,keyedSHA-I或MD5提供

IKE--internet密钥交换:

他提供IPSEC对等体验证,协商IPSEC密钥和协商IPSEC安全关联

实现IKE的组件

des,3des用来加密的方式

Diffie-Hellman

基于公共密钥的加密协议允许对方在不安全的信道上建立公共密钥,在IKE中被用来建立会话密钥。

group1表示768位,group2表示1024位

MD5,SHA--验证数据包的散列算法。

RAS签名--基于公钥加密系统

Tunnel通道可以看作是最简单的一种VPN形式,它的参数很简单只要配置TunnelSource和TunnelDestination两个参数就可以了。

在公司的南京办事处与上海办事处之间建立VPN联接

南京办事处网络设置:

内网IP10.1.1.0/24

外网IP202.102.1.5/24

上海办事处网络设置:

内网IP10.1.2.0/24

外网IP202.102.1.6/24

南京路由器配置

!

servicetimestampsdebuguptime

servicetimestampsloguptime

noservicepassword-encryption

hostnamenanjing

enablecisco

------以下配置加密--------

cryptoisakmppolicy1生成iskamppolicynumber1

encryptiondes选择用DESencryption也可用3DES指定三倍DES加密

hashsha指定使用的散列算法,也可以是md5(二端保持一致)

authenticationpre-share

group1指定为Diffie-Hellman组,1表示768位,2表示1024位

lifetime14400指定安全关联的有效期,不设就为默认值

------以下配置密钥方法-----

cryptoisakmpidentityaddress指定与远程路由器通信时使用isakmp标识

cryptoisakmpkey654321address202.102.1.6对远程路由器端口202.102.1.6使用密钥654321

cryptoisakmpkey654321address192.168.1.2对远程路由器隧道端口192.168.1.2使用密钥654321

------以下定义一个转换集-----

cryptoipsectransform-settset1ah-md5-hmacesp-desesp-md5-hmac可以定义一个或多个集

-------以下建立加密图------

cryptomapcmap1local-addressserial0定义加密图cmap1并指定s0为本地地址

cryptomapcmap11ipsec-isakmp用序号1设置加密图

setpeer202.102.1.6设定目标地址

setpeer192.168.1.2

settransform-settest1指定转换集

matchaddress111指定加密访问列表111中的地址

process-max-time200

-------以下设置隧道端口------

interfaceTunnel0

ipaddress192.168.1.1255.255.255.0

tunnelsource202.102.1.5

tunneldestination202.102.1.6

cryptomapcmap

-------以下设置内网口------

interfaceEthernet0

ipaddress10.1.1.1255.255.255.0

-------以下设置外网口------

interfaceserial0

ipaddress202.102.1.5255.255.255.0

noipmroute-cache

nofair-queue

ipclassless

-------以下建立访问列表111------

access-list111permitiphost202.102.1.5host202.102.1.6

access-list111permitiphost202.102.1.6host202.102.1.5

access-list111permitip10.1.1.00.0.0.255202.102.1.00.0.0.255

access-list111permitip10.1.2.00.0.0.255202.102.1.00.0.0.255

access-list111permitip10.1.1.00.0.0.25510.1.2.00.0.0.255

access-list111permitip10.1.2.00.0.0.25510.1.1.00.0.0.255

linecon0

lineaux0

linevty04

passwordcisco

login

end

上海路由器配置

hostnameshanghai

cryptoisakmpkey654321address202.102.1.5对远程路由器端口202.102.1.6使用密钥654321

cryptoisakmpkey654321address192.168.1.1对远程路由器隧道端口192.168.1.2使用密钥654321

setpeer202.102.1.5设定目标地址

setpeer202.102.1.6

setpeer192.168.1.1

ipaddress192.168.1.2255.255.255.0

tunnelsource202.102.1.6

tunneldestination202.102.1.5

ipaddress10.1.2.1255.255.255.0

ipaddress202.102.1.6255.255.255.0