01第1章 VPN华为配置手册文档格式.docx

《01第1章 VPN华为配置手册文档格式.docx》由会员分享,可在线阅读,更多相关《01第1章 VPN华为配置手册文档格式.docx(10页珍藏版)》请在冰豆网上搜索。

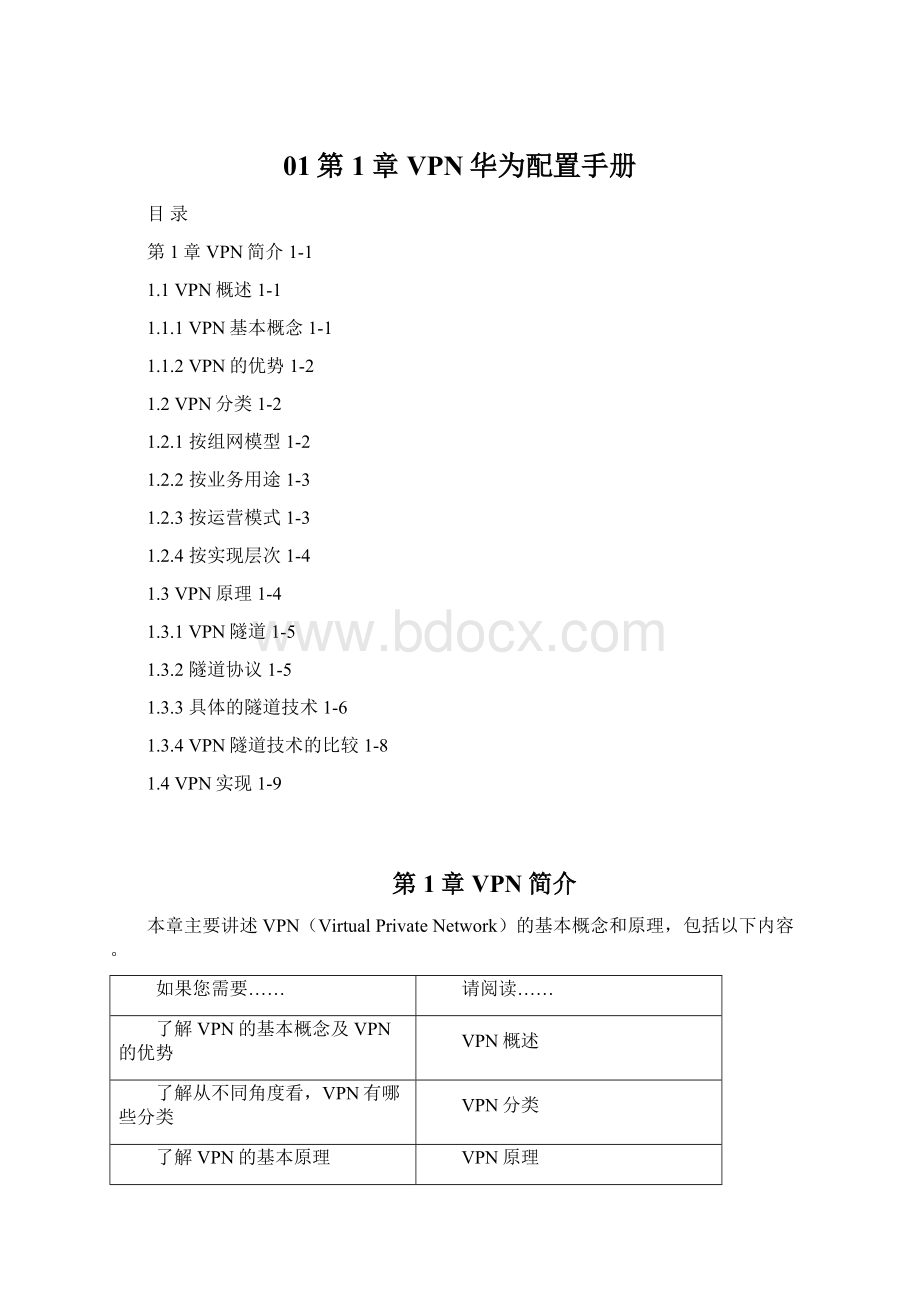

VPN分类

了解VPN的基本原理

VPN原理

了解VPN的实现方式

VPN实现

1.1VPN概述

本节主要介绍VPN的基本概念及其优势,包括以下内容:

●VPN基本概念

●VPN的优势

1.1.1VPN基本概念

虚拟专用网VPN是依靠Internet服务提供商ISP(InternetServiceProvider)和网络服务提供商NSP(NetworkServiceProvider),在公共网络中建立的虚拟专用通信网络。

VPN有以下特点:

●专用(Private):

对于VPN用户,使用VPN与使用传统专网没有区别。

一方面,VPN与底层承载网络之间保持资源独立,即,一般情况下,VPN资源不被网络中其它VPN或非该VPN用户所使用;

另一方面,VPN提供足够的安全保证,确保VPN内部信息不受外部侵扰。

●虚拟(Virtual):

VPN用户内部的通信是通过一个公共网络进行的,而这个公共网络同时也被其他非VPN用户使用。

即,VPN用户获得的是一个逻辑意义上的专网。

这个公共网络称为VPN骨干网(VPNBackbone)。

VPN不是一种简单的高层业务。

该业务建立用户之间的网络互联,包括建立VPN内部的网络拓扑、进行路由计算、维护成员的加入与退出等,因此,VPN技术比普通的点对点应用复杂得多。

1.1.2VPN的优势

和传统的数据专网相比,VPN具有如下优势:

●在远端用户、驻外机构、合作伙伴、供应商与公司总部之间建立可靠的连接,保证数据传输的安全性。

这对于实现电子商务或金融网络与通讯网络的融合特别重要。

●利用公共网络进行信息通讯,一方面使企业以更低的成本连接远地办事机构、出差人员和业务伙伴,另一方面提高网络资源利用率,有助于增加ISP的收益。

●通过软件配置就可以增加、删除VPN用户,无需改动硬件设施。

在应用上具有很大灵活性。

●支持驻外VPN用户在任何时间、任何地点的移动接入,能够满足不断增长的移动业务需求。

●构建具有服务质量保证的VPN(如MPLSVPN),可为VPN用户提供不同等级的服务质量保证。

1.2VPN分类

按照不同的角度,VPN可以分为多种类型。

具体分类角度包括:

●按组网模型

●按业务用途

●按运营模式

●按实现层次

1.2.1按组网模型

根据组网模型的不同,VPN可以分为虚拟专用拨号网络VPDN(VirtualPrivateDialNetwork)和虚拟专线VPN。

虚拟专线VPN又包括虚拟专用路由网VPRN(VirtualPrivateRoutingNetwork)、虚拟专用LAN网段VPLS(VirtualPrivateLANSegment)、虚拟租用线VLL(VirtualLeasedLine)。

1.VPDN

VPDN利用公共网络(如ISDN和PSTN)的拨号功能及接入网,为企业、小型ISP、移动办公人员提供接入服务。

主要采用点到点的连接方式。

通过L2TPv2、PPTP等协议实现。

2.VPRN

VPRN是总部、分支机构和远端办公室之间通过网络管理虚拟路由器互连。

VPRN的实现方式包括两种:

一是使用传统VPN协议(如IPSec、GRE等),另一种是使用MPLS。

3.VPLS

虚拟专用局域网业务VPLS是LAN之间通过虚拟专用网段互连,是局域网在IP公共网络上的延伸。

4.VLL

VLL是对传统租用线业务的仿真,使用IP网络模拟租用线,提供非对称、低成本的“DDN”业务。

从虚拟租用线两端的用户来看,该虚拟租用线近似于传统的租用线。

1.2.2按业务用途

根据业务用途不同,VPN可分为企业内部虚拟专网IntranetVPN、扩展的企业内部虚拟专网ExtranetVPN、远程访问虚拟专网AccessVPN三种。

1.IntranetVPN

IntranetVPN通过公用网络进行企业内部的互联,是传统专网或其它企业网的扩展或替代形式。

2.ExtranetVPN

ExtranetVPN利用VPN将企业网延伸至供应商、合作伙伴与客户处,在不同企业间通过公网构筑VPN,使部分资源能够在不同VPN用户间共享。

3.AccessVPN

AccessVPN使出差流动员工、远程办公人员和远程小办公室能够通过公用网络与企业的Intranet和Extranet建立私有网络连接。

AccessVPN有两种类型:

一种是用户发起(Client-initiated)的VPN连接,另一种是接入服务器发起(NAS-initiated)的VPN连接。

1.2.3按运营模式

根据运营模式的不同,VPN可分为由用户控制的CPE-basedVPN(CustomerPremisesEquipmentbasedVPN)、由ISP控制的Network-basedVPN(NBIP-VPN)两种。

1.CPE-basedVPN

在CPE-basedVPN模式下,由用户控制VPN的构建、管理和维护。

用户设备需要安装相关的VPN隧道协议,如:

IPSec、GRE、L2TP、PPTP,并负责VPN的维护。

CPE-basedVPN方式复杂度高、业务扩展能力弱。

2.Network-basedVPN(NBIP-VPN)

在Network-basedVPN模式下,VPN的构建、管理和维护由ISP控制,允许用户在一定程度上进行业务管理和控制。

功能特性集中在网络侧设备处实现,用户网络设备只需要支持网络互联,无需特殊的VPN功能。

Network-basedVPN方式可以降低用户投资、增加业务灵活性和扩展性,也为运营商带来新的收益。

1.2.4按实现层次

根据实现层次的不同,VPN可分为L3VPN(Layer3VPN)、L2VPN(Layer2VPN)和VPDN。

1.L3VPN

包括多种类型,例如IPSecVPN、GREVPN、基于RFC2547的BGP/MPLSVPN、以IPSec或GRE作为隧道的BGP/MPLSVPN。

2.L2VPN

包括基于MPLS骨干网的Martini方式L2VPN和Kompella方式L2VPN、基于IP骨干网的VPLS、基于MPLS骨干网的PWE3以及静态CCCL2VPN等。

3.VPDN

严格来说,VPDN也属于二层VPN,但其网络构成和协议设计与其他L2VPN有很大不同。

在对IP报文进行封装时,VPDN方式需要封装多次,第一次封装使用隧道协议L2TP,第二次封装使用UDP。

1.3VPN原理

本届介绍VPN的基本原理,具体包括:

●VPN隧道

●隧道协议

●具体的隧道技术

●VPN隧道技术的比较

1.3.1VPN隧道

VPN的基本原理是利用隧道技术,把VPN报文封装在隧道中,利用VPN骨干网建立专用数据传输通道,实现报文的透明传输。

隧道技术使用一种协议封装另外一种协议报文,而封装协议本身也可以被其他封装协议所封装或承载。

对用户来说,隧道是其PSTN/ISDN链路的逻辑延伸,在使用上与实际物理链路相同。

1.3.2隧道协议

隧道通过隧道协议实现,根据实现隧道的层次,隧道协议分为第二层隧道协议和第三层隧道协议。

1.第二层隧道协议

第二层隧道协议将整个数据帧封装在内部隧道中。

主要包括:

●点到点隧道协议PPTP(Point-to-PointTunnelingProtocol):

由微软、Ascend和3COM等公司支持,在WindowsNT4.0以上版本中提供。

该协议支持PPP在IP网络上的隧道封装。

PPTP作为呼叫控制和管理协议,使用一种增强的GRE(GenericRoutingEncapsulation)技术为传输的PPP报文提供流量控制和拥塞控制。

●二层转发协议L2F(Layer2Forwarding):

支持对更高级协议链路层的隧道封装,实现拨号服务器和拨号协议连接在物理位置上的分离。

●二层隧道协议L2TP(Layer2TunnelingProtocol):

结合上述两个协议的优点,既可用于拨号VPN业务,也可用于专线VPN业务。

2.第三层隧道协议

第三层隧道协议的起点与终点均在ISP内,PPP会话终止在NAS处,隧道内只携带第三层报文。

现有的第三层隧道协议主要包括:

●通用路由封装协议GRE(GenericRoutingEncapsulation):

实现任意一种网络协议在另一种网络协议上的封装。

●IPSec(IPSecurity):

IPSec不是一个单独的协议,它给出了IP网络上数据安全的一整套体系结构,包括AH(AuthenticationHeader)、ESP(EncapsulatingSecurityPayload)、IKE(InternetKeyExchange)等协议。

GRE和IPSec主要用于实现专线VPN业务。

3.第二、三层隧道协议的比较

第三层隧道与第二层隧道相比,优势在于它的安全性、可扩展性与可靠性。

从安全性的角度看,第二层隧道一般终止在用户侧设备上,对用户网的安全及防火墙技术要求很高;

而第三层隧道一般终止在ISP网关,通常不会对用户网的安全提出较高要求。

从可扩展性的角度看,第二层隧道内封装了整个PPP帧,可能产生传输效率问题;

PPP会话贯穿整个隧道并终止在用户侧设备上,导致用户侧网关需要保存大量PPP会话状态与信息,对系统负荷产生较大的影响,也影响到系统的扩展性;

此外,由于PPP的LCP及NCP协商对时间敏感,隧道效率降低会造成PPP对话超时等问题。

而第三层隧道终止在ISP的网关内,PPP会话终止在NAS处,用户侧网关无需管理和维护每个PPP对话的状态,从而减轻了系统负荷。

多数情况下,第二层隧道协议和第三层隧道协议都是独立使用的,如果合理地将这两层协议结合起来,将可能为用户提供更好的安全性和更佳的性能,例如将L2TP和IPSec协议配合使用。

VPN隧道需要完成的功能包括:

●封装原始数据

●实现隧道两端的点到点连通

●定时检测VPN隧道的连通性

●VPN隧道的安全性

●VPN隧道的QoS特性

评价和选择隧道技术也主要是根据上述几个方面进行。

1.3.3具体的隧道技术

1.GRE隧道

GRE隧道使用GRE协议封装原始数据报文,基于公共IP网络实现数据的透明传输。

GRE隧道不能配置二层信息,但可以配置IP地址。

利用为隧道指定的实际物理接口完成转发。

转发过程可以简单描述如下:

●所有去往远端VPN的报文先发送到隧道(Tunnel)源端;

●在Tunnel源端进行GRE封装,填写Tunnel建立时确定的隧道源地址和目的地址;

●通过公共IP网络转发到远端VPN网络。

2.IPSec隧道

IPSec是IETF制定的一个框架协议,用于保证在Internet上传送数据的安全保密性。

IPSec提供传输模式和隧道模式两种操作模式,隧道模式的封装过程为:

●首先为需要通信的两个私有网络地址定义一个IP流,流的建立可以使用IP层以上某个协议的端口;

●定义IPSec隧道的源和目的地址信息,这个源和目的地址是公网信息;

●配置缺省路由,下一跳指向IPSec隧道源地址所在链路的对端地址。

在进行VPN通信时,所有去往对端VPN的报文在出接口进行IPSec封装,到对端拆封装,然后再进行转发。

IPSec的详细介绍请参见《通用路由平台VRP操作手册安全分册》。

3.LSP

在MPLS网络中,边缘路由器对报文打上MPLS标签,网络内部路由器根据标签对报文进行转发。

标签报文所经过的路径称为标签交换路径LSP(LabelSwitchedPath)。

4.GRE或IPSec作为KompellaL2VPN或RFC2547下LSP的替代隧道

RFC2547中使用的隧道类型为LSP。

如果核心网只提供纯IP功能,而网络边缘的PE路由器具备MPLS功能,可以通过GRE或IPSec替代LSP,在核心网提供三层或二层VPN解决方案。

5.L2TP

L2TP有v2和v3两个版本,VRP提供对L2TPv2的支持,其封装形式如下图所示:

图1-1L2TPv2的报文封装形式

L2TPv2支持PPP方式的二层封装,通过UDP承载。

L2TPv2应用于VPDN,只要实现L2TP就可以完成VPDN的功能。

L2TP隧道支持拥塞控制和隧道端点验证。

在L2TP隧道两端建立IPSec安全机制可以保证VPDN的安全性。

1.3.4VPN隧道技术的比较

下面对常用的VPN隧道技术进行比较:

表1-1隧道技术比较

项目隧道

GRE

IPSec

L2TPv2

LSP

参与构成VPN的形式

可独立构成VPN;

可与IPSec构成安全性很强的IPVPN;

可作为RFC2547下LSP隧道的替代隧道

可构成VPDN

可作为L2VPN或L3VPN的隧道

可承载报文类型

IP、IPX、MPLS

IP

PPP

MPLS标签报文

拓扑连接

Access接入

不支持

支持

Site-to-Site

IP地址私有性

以纯粹GRE构建的L3VPN不能保证

以纯粹IPSec构建的L3VPN不能保证

可以保证

隧道连通性

不能保证。

可以通过到对端的路由来检测连通性

可以通过IKE的生存时间来检测连通性

需要通过路由来检测连通性

安全性

非常弱。

可以通过GREOverIPSec(传输模式)来增强其安全性

很强的安全性,可以静态配置,也可以通过IKE配置

简单的隧道身份认证机制。

可以和IPSec结合

无

QoS特性

本身没有,可以使用IPQoS特性

有简单的滑动窗口机制,可进行拥塞和流量控制;

不能保证带宽

与RSVP-TE一起使用,有很强的QoS特性

1.4VPN实现

通过前面的介绍,VPN体系结构可以概括为VPN隧道、VPN管理、VPN信令协议三个组成部分。

●VPN隧道:

包括隧道的建立和管理;

●VPN管理:

包括VPN配置管理、VPN成员管理、VPN属性管理(管理服务提供商边缘设备PE上多个VPN的属性,区分不同的VPN地址空间)、VPN自动配置(指在二层VPN中,收到对端链路信息后,建立VPN内部链路之间一一对应的关系);

●VPN信令协议:

完成VPN中各用户网络边缘设备CE间VPN资源信息的交换和共享(对于L2VPN,需要交换数据链路信息;

对于L3VPN,需要交换路由信息;

对于VPDN,需要交换单条数据链路直连信息),以及在某些应用中完成VPN的成员发现

对于本章中描述的各种VPN,隧道都是必须的,VPN管理和VPN信令协议则根据VPN的具体类型可选。

结合VPN体系结构的三个主要组成部分,可以将VPN的实现分成两种模式:

1.隧道+VPN管理

这类VPN的构成非常简单:

●在需要直连的VPN两端建立一种隧道;

●VPN管理负责隧道的建立和删除、部署VPN网管和计费、QoS等策略。

采用这种实现方式的VPN包括IPSecVPN、GREVPN、MartiniL2VPN、以及VPDN。

2.基于RFC2547的L3VPN和基于Kompella的L2VPN

这类VPN要求在二层、三层中为每个VPN进行实例化,构建本VPN私有转发信息实例。

VPN不仅管理隧道,还包括VPN成员发现、VPN成员管理、VPN自动配置等。