操作系统数据结构软件工程数据库相关基础知识Word格式文档下载.docx

《操作系统数据结构软件工程数据库相关基础知识Word格式文档下载.docx》由会员分享,可在线阅读,更多相关《操作系统数据结构软件工程数据库相关基础知识Word格式文档下载.docx(14页珍藏版)》请在冰豆网上搜索。

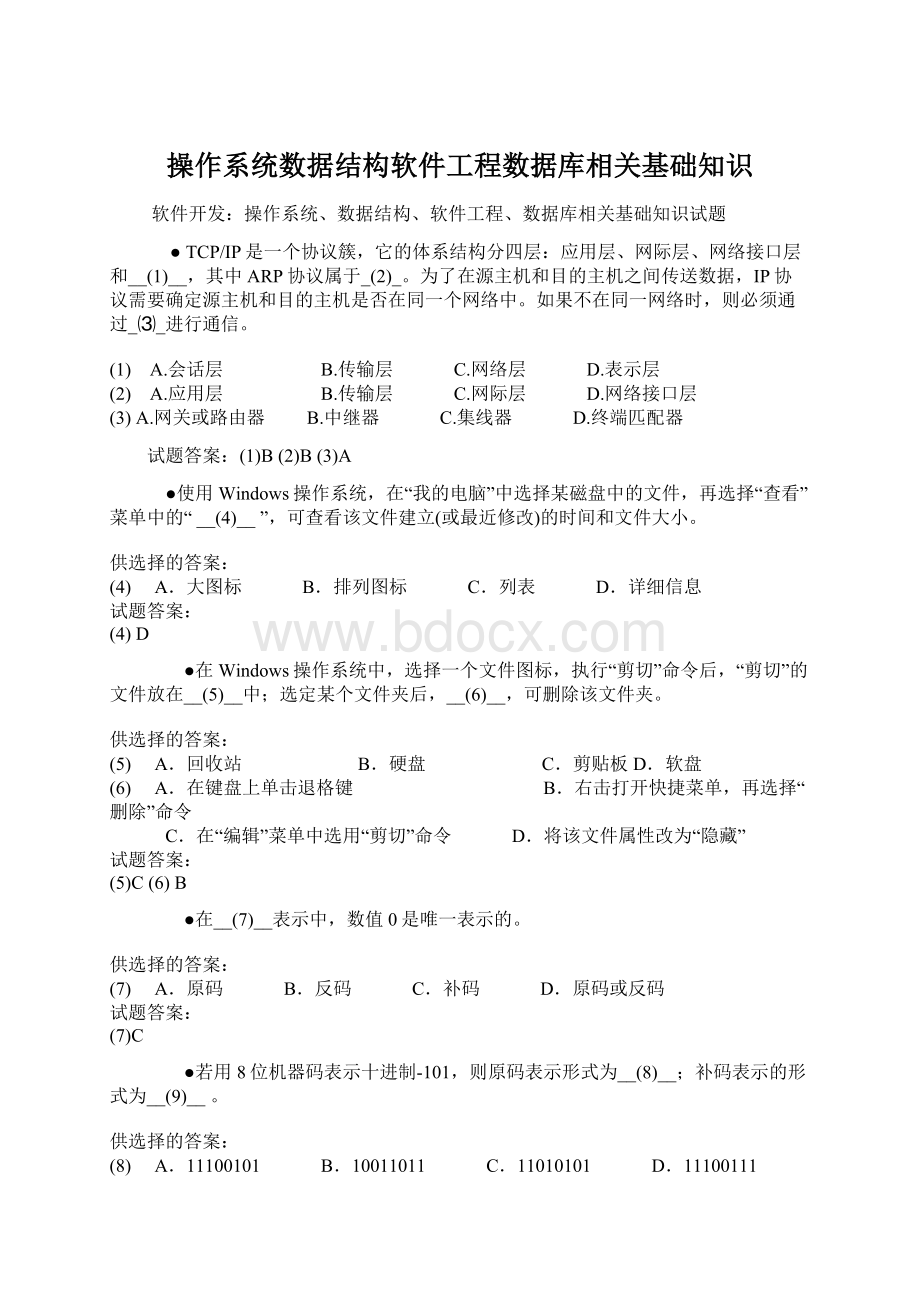

补码表示的形式为__(9)__。

(8) A.11100101 B.10011011 C.11010101 D.11100111

(9) A.11100101 B.10011011 C.11010101 D.11100111

(8)A(9)B

●CPU执行程序时,为了从内存中读取指令,需要先将__(13)__的内存输送到__(14)__上。

(13) A.指令寄存器 B.程序计数器(PC) C.标志寄存器 D.变址寄存器

(14) A.数据总线 B.地址总线 C.控制总线 D.通信总线

(13)B(14)B

●__(15)__技术是在主存中同时存放若干个程序,并使这些程序交替执行,以提高系统资源的利用率。

(15) A.多道程序设计 B.Spooling C.缓冲 D.虚拟设备

(15)A

●在下列存储管理方案中,__(16)__是解决内存碎片问题的有效方法。

虚拟存储器主要由__(17)__组成。

(16) A.单一连续分配 B.固定分区 C.可变分区 D.可重定位分区

(17) A.寄存器和软盘 B.软盘和硬盘 C.磁盘区域与主存 D.CDROM和主存

(16)D(17)C

●虚拟存储管理系统的基础是程序的__(18)__理论,这个理论的基本含义是指程序执行是往往会不均匀的访问主存储器单元。

根据这个理论,Denning提出了工作集理论。

工作集是进程运行时被频繁访问的页面集合。

在进程运行时,如果它的工作集页面都在__(19)__内,能够使该进程有效的运行,否则会出现频繁的页面调入/调出的现象

(18)A.全局性 B.局部性 C.时间全局性 D.空间全局性

(19)A.主存储器 B.虚拟存储器 C.辅助存储器 D.U盘

(18)B(19)A

●数据库管理技术是在__(20)__的基础上发展起来的。

数据模型的三要素是数据结构、数据操作和__(21)__。

建立数据库系统的主要目标是减少数据冗余,提高数据的独立性,并集中检查__(22)__。

(20) A.文件系统 B.编译系统 C.应用程序系统 D.数据库管理系统

(21) A.数据安全 B.数据兼容 C.数据约束条件 D.数据维护

(22) A.数据操作性 B.数据兼容性 C.数据完整性 D.数据可维护性

(20)A(21)C(22)C

●在关系代数运算中,__(23)__运算结果的关系模式与原关系模式相同。

(23) A.并 B.笛卡儿积 C.投影 D.自然连接

(23)A

●学生关系模式为S(Sno,Sname,SD,Sage),其中:

Sno表示学生学号,Sname表示学生姓名,SD表示学生所在系,Sage表示学生年龄,试将下面的SQL语句空缺部分补充完整,使其可以查询计算机系须生的学号、姓名和年龄。

SELECTSno,Sname,Sage

FORMs

WHERE__(24)__

(24) A.SD=计算机 B.SD=‘计算机’ C.‘SD’=计算机 D.‘SD=计算机’

(24)B

●__(28)__不能减少用户计算机被攻击的可能性。

(28) A.选用比较长和复杂的用户登录口令 B.使用防毒软件

C.尽量避免开放过多的网络服务 D.定期扫描系统硬盘碎片

(28)D

●__(29)__不是通信协议的基本元素。

(29) A.格式 B.语法 C.传输介质 D.计时

(29)C

●使用FTP协议进行文件下载时,__(30)__。

(30) A.包括用户名和口令在内,所有传输的数据都不会被自动加密

B.包括用户名和口令在内,所有传输的数据都会被自动加密

C.用户名和口令是加密传输的,而其他数据则以明文方式传输

D.用户名和口令是不加密传输的,其他数据是加密传输的

(30)A

●在面向对象方法中,对象是类的实例。

表示对象相关特征的数据称为对象的__(31)__,在该数据上执行的功能操作称为对象的__(32)__;

一个对象通过发送__(33)__来请求另一个对象哪个为其服务。

通常把一个类和这个类的所有对象称为“类及对象”或对象类。

在UML中,用来表示显示构成系统的对象类以及这些对象类之间关系的图是__(34)__。

(31) A.数据变量 B.数据结构 C.属性 D.定义

(32) A.行为 B.调用 C.实现 D.函数

(33) A.调用语句 B.消息 C.命令 D.函数

(34) A.用例图 B.构件图 C.类图 D.对象图

(31)C(32)A(33)B(34)C

●数据结构主要研究数据的__(35)__。

(35)A.逻辑结构 B.存储结构

C.逻辑结构和存储结构 D.逻辑结构和存储结构及其运算的实现

(35)D

●PUSH和POP命令常用于__(36)__操作。

(36) A.队列 B.数组 C.栈 D.记录

(36)C

●如果根的层次为1,具有61个接点的完全二叉树的高度为__(38)__。

(38) A.5 B.6 C.7 D.8

(38)B

●从未排序的序列中依次取出一个元素与已排序序列中的元素进行比较,然后将其放在已排序序列的合适位置上,该排序方法称为__(39)__。

(39) A.插入排序 B.选择排序 C.希尔排序 D.归并排序

A

●数组是一种数据结构,对数组通常进行的两种基本操作是__(40)__。

(40) A.插入和删除 B.插入和赋值 C.查找和修改 D.查找和删除

(40)C

●SQL是一种__(44)__程序设计语言。

(44) A.过程式 B.非过程式 C.面向对象 D.逻辑程序设计

(44)B

●设数组a[1..10,5..15]的元素以行为主序存放,每个元素占用4个存储单元,则数组元素a[i,j](1≤i≤10,5≤j≤15)的地址计算公式为__(46)__。

(46) A.a-204+2i+j B.a-204+40i+4j C.a-84+i+j D.a-64+44i+4j

(46)D

●以下关于编程风格的叙述中,不应提倡的是__(49)__。

(49) A.使用括号以改善表示式的清晰性

B.用计数方法而不是文件结束符来判断文件的结束

C.一般情况下,不要直接进行浮点数的相等比较

D.使用有清晰含义的标识符

(49)B

●一般地,可以将软件开发的生命周期划分为软件项目计划、__(50)__、软件设计、编码、测试和运行/维护6个阶段。

(50) A.可行性分析 B.初始调查 C.需求分析与定义 D.问题分析

(50)C

●软件的__(51)__是指软件从一种计算机系统转换到另一种计算机系统运行的难易程度。

在规定的条件下和规定的时间间隔内,软件实现其规定功能的概率称为__(52)__。

(51) A.兼容性 B.可移植性 C.可转换性 D.可扩展性

(52) A.可扩展性 B.可接近性 C.可靠性 D.稳定性

(51)B(52)C

●以下关于程序测试的叙述,正确的是__(55)__。

(55) A.程序测试的目的是为了证明程序的正确性 B.白盒测试也称为功能测试

C.黑盒测试也称为结构测试 D.程序测试要注意检验程序是否有多余的功能

(55)D

●对两个内存单元执行__(56)__逻辑操作,可实现全同比较功能。

(56) A.OR(或) B.AND(与) C.EOR(异或) D.与非

(56)C

●8个二进制位至多可表示__(57)__个数据。

(57) A.8 B.64 C.255 D.256

(57)D

●__(58)__操作一般不会感染计算机病毒。

(58) A.打开电子邮件的附件 B.从网站下载软件

C.通过软盘传送计算机上的文件 D.启动磁盘整理工具

(58)D

●CPU中,保存当前正在执行的指令的寄存器是__(59)__。

表征指令执行结果的寄存器是__(60)__。

(59) A.程序计数器 B.标志寄存器(PSW) C.堆栈指示器 D.指令寄存器

(60) A.程序计数器 B.标志寄存器(PSW) C.堆栈指示器 D.指令寄存器

(59)D(60)B

●1000BaseLX使用的传输介质是__(61)__。

(61) A.UTP B.STP C.同轴电缆 D.光纤

(61)D

●在星型局域网结构中,连接文件服务器与工作站的设备是__(62)__。

(62) A.网卡 B.集线器 C.收发器 D.网关

(62)B

●浏览器与WWW服务器之间传输信息时使用的协议是__(63)__。

(63) A.HTTP B.HTML C.FTP D.SNMP

(63)A

●MAC地址通常固化在计算机的__(64)__上。

(64) A.内存 B.网卡 C.硬盘 D.高速缓冲区

(64)B

●在局域网模型中,数据链路层分为__(65)__。

(65) A.逻辑链路控制子层和网络子层

B.逻辑链路控制子层和媒体访问控制子层

C.网络接口访问控制子层和媒体访问控制子层

D.逻辑链路控制子层和网络接口访问控制子层

(65)B

●在系统转换的过程中,旧系统和新系统并行工作一段时间,再由新系统代替旧系统的策略称为___(66)____;

在新系统全部正式运行前,一部分一部分地代替旧系统的策略称为_____(67)_____。

(66)A.直接转换 B.位置转换 C.分段转换 D.并行转换

(67)A.直接转换 B.位置转换 C.分段转换 D.并行转换

(66)D(67)C

●下列要素中,不属于DFD的是___(68)____。

当使用DFD对一个工资系统进行建模时,____(69)_____可以被认定为外部实体。

(68)A.加工 B.数据流 C.数据存储 D.联系

(69)A.接收工资单的银行 B.工资系统源代码程序

C.工资单 D.工资数据库的维护

(68)D(69)A

●在系统验收测试中,____(70)____是在一个模拟的环境下使用模拟数据运行系统;

__(71)___是在一个实际环境中使用真实数据运行系统。

(23)A.验证测试 B.审计测试 C.确认测试 D.模块测试

(24)A.验证测试 B.审计测试 C.确认测试 D.模块测试

(70)A(71)C

●采用瀑布模型进行系统开发的过程中,每个阶段都会产生不同的文档。

以下关于产生这些文档的描述中,正确的是____(72)_____。

(72)A.外部设计评审报告在概要设计阶段产生

B.集成测试计划在程序设计阶段产生

C.系统计划和需求说明在详细设计阶段产生

D.在进行编码的同时,独立的设计单元测试计划

(72)A

●__(73)__无助于加强计算机的安全。

(73) A.安装杀毒软件并及时更新病毒库 B.及时更新操作系统补丁包

C.把操作系统管理员帐号的口令设置为空 D.安装使用防火墙

C

●下面描述正确的是__(74)__。

(20) A.只要不使用U盘,就不会使系统感染病毒

B.只要不执行U盘中和程序,就不会使系统感染病毒

C.软盘比U盘更容易感染病毒

D.设置写保护后使用U盘就不会使U盘内的文件感染病毒

D

●使用浏览器上网时,__(75)__不可能影响系统和个人信息安全。

(75) A.浏览包含有病毒的网站 B.改变浏览器显示网页文字的字体大小

C.在网站上输入银行帐号、口令等敏感信息 D.下载和安装互联网上的软件或者程序

B

●若push、pop分别表示入栈、出栈操作,初始栈为空且元素1、2、3依次进栈,则经过操作序列push、push、pop、pop、push、pop之后,得到的出栈序列为__(76)__。

(76) A.321 B.213 C.231 D.123

●若in、out分别表示入、出队操作,初始队列为空且元素a、b、c依次入队,则经过操作序列in、in、out、out、in、out之后,得到的出队序列为__(77)__。

(77) A.cba B.bac C.bca D.abc

●若线性表采用链式存储结构,则适用的查找方法为__(78)__。

(78) A.随机查找 B.散列查找 C.二分查找 D.顺序查找

●字符串“computer”中长度为3的子串有__(79)_个。

(79) A.4 B.5 C.6 D.7

●可以用栈来检查算术表达式中的括号是否匹配。

分析算术表达式时,初始栈为空,从左到右扫描字符,遇到字符“(”就将其入栈,遇到“)”就执行出栈操作。

对算术表达式“(a+b*(a+b))/c)+(a+b)”,检查时,__(80)__;

对算术表达式“((a+b/(a+b)-c/a)/b”,检查时,__(81)__。

这两种情况都表明所检查的算术表达式括号不匹配。

(80) A.栈为空却要进行出栈操作 B.栈已满却要进行入栈操作

C.表达式处理已结束,栈中仍留下有字符“(”

D.表达式处理已结束,栈中仍留下有字符“)”

(81) A.栈为空却要进行出栈操作 B.栈已满却要进行入栈操作

(80)A(81)C

●堆排序是一种基于__(82)__的排序方法,__(83)__不是堆。

(82) A.计数 B.插入 C.选择 D.归并

(83) A.15,28,25,56,68,63,30 B.15,28,25,30,68,63,56

C.68,28,63,25,15,56,30 D.68,56,39,63,28,25,15

(82)C(83)D

●若循环体执行的次数为m,则在do-while型循环中,循环条件的执行次数为__(84)__,在while-do型循环中,判断循环条件的次数为__(85)__。

(84) A.m-1 B.m C.m+1 D.2m

(85) A.m-1 B.m C.m+1 D.2m

(84)B(85)C

●程序语言的语句从功能上大体可分为__(86)__两大类。

(86) A.声明语句和可执行语句 B.简单语句和复杂语句

C.顺序语句和判定语句 D.程序语句和注释语句

●设数组a[1..3,1..4]中的元素以列为主序存放,每个元素占用1个存储单元,则数组元素a[2,3]相对于数组空间首地址的偏移量为__(87)__。

(87) A.6 B.7 C.8 D.9

●职员关系模式为E(Eno,Ename,Dept,Eage,Eaddr),其中Eno表示职员号,Ename表示职员名,Dept表示职员所在部门,Eage表示年龄,Eaddr表示职员的家庭住址。

建立“开发部”(DS表示开发部)职员的视图DS_E如下,要求进行修改、插入操作时保证该视图只有开发部的职员。

CREATEVIEWDS_E

ASSELECTEno,Ename,Dept,Eage,Eaddr

FROM

WHERE__(88)__

如下SQL语句可以查询开发部姓“王”职员的姓名和家庭住址。

SelectEname,Eaddr

FromDS_E

Where__(89)__;

(88) A.Dept=DS B.Dept=DSWITHCHECKOPTION

C.Dept=’DS’ D.Dept=’DS’SWITHCHECKOPTION

(89) A.Ename=’王%’ B.EnameLink’王%’

C.Ename=’王*’ D.EnameLink’王*’

DB

●在UNIX操作系统中,若用户键入的命令参数的个数为1时,执行cat$1命令;

若用户键入的命令参数的个数为2时,执行cat>

>

$2<

$1命令。

请将下面所示的Shell程序的空缺部分补齐。

case__(90)__in

1)cat$1;

;

2)cat>

$

*)echo‘default…’

esac

(90)A.$$ B.$@ C.$# D.$*