计算机网络练习WireShark捕获和分析数据包Word文档下载推荐.doc

《计算机网络练习WireShark捕获和分析数据包Word文档下载推荐.doc》由会员分享,可在线阅读,更多相关《计算机网络练习WireShark捕获和分析数据包Word文档下载推荐.doc(15页珍藏版)》请在冰豆网上搜索。

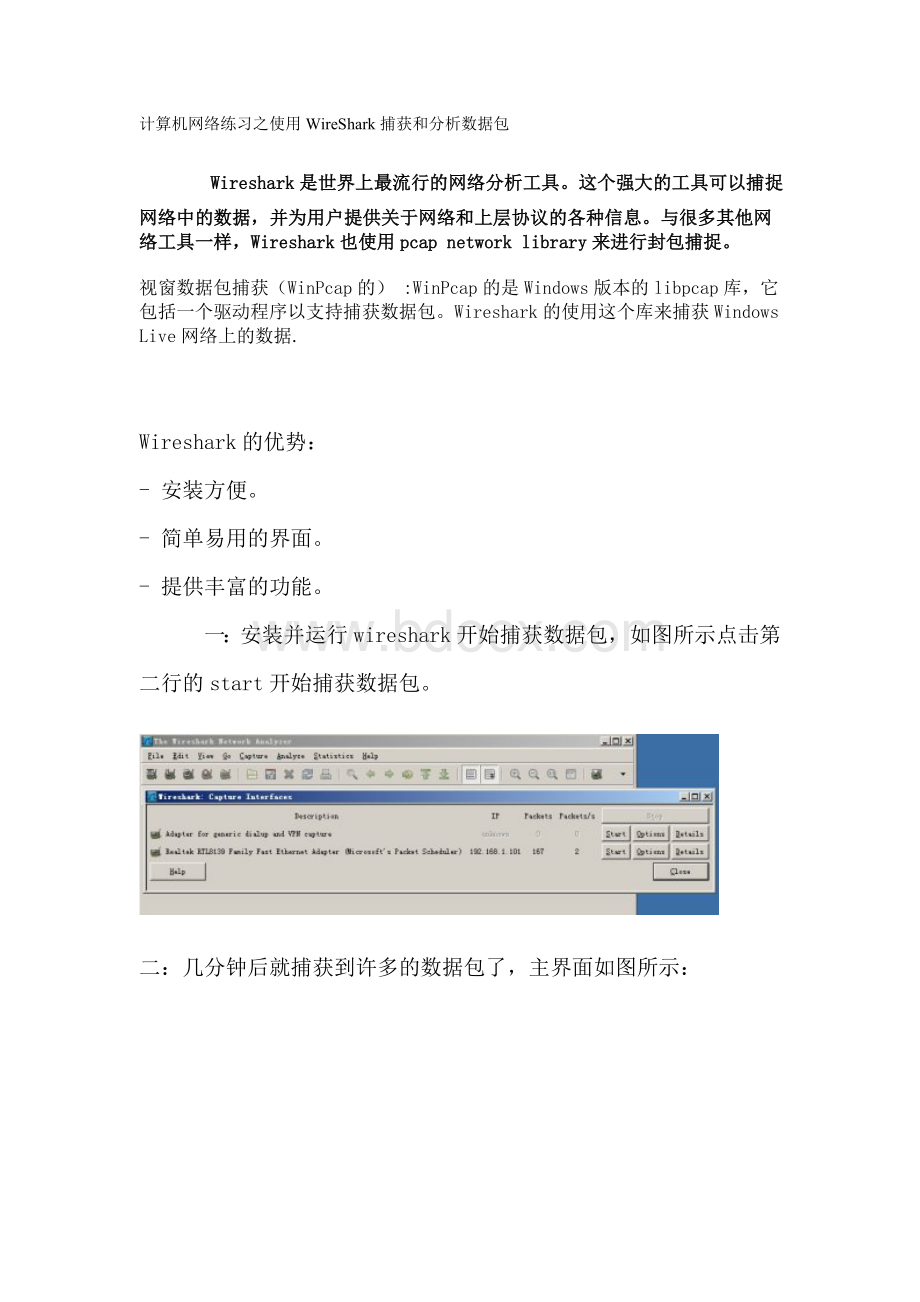

简单的使用打开软件,选择:

capture->

options,在interface中选择一个网卡,并且在capture->

capturefilters中增加一个过滤器,常用的过滤器如ip.addr==192.168.5.8然后点capture->

start,就开始抓包了。

要停止的话capture->

stop,当然也可以用上面的图标。

抓到了包之后,是二进制的,在包上面点击右键选择FollowTCPStream,就可以看到http包了。

帧号时间

源地址

目的地址

高层协议

包内信息概况

No.

Time

Source

Destination

Protocol

Info

1

0.000000

202.203.44.225

202.203.208.32

TCP

2764>

http[SYN]Seq=0Len=0MSS=1460

源端口>

目的端口[请求建立TCP链接]

以下为物理层的数据帧概况

Frame1(62bytesonwire,62bytescaptured)

1号帧,线路62字节,实际捕获62字节

ArrivalTime:

Jan21,200815:

17:

33.910261000

捕获日期和时间

[Timedeltafrompreviouspacket:

0.00000seconds]此包与前一包的时间间隔

[Timesincereferenceorfirstframe:

0.00seconds]此包与第1帧的间隔时间

FrameNumber:

1

帧序号

PacketLength:

62bytes

帧长度

CaptureLength:

捕获长度

[Frameismarked:

False]

此帧是否做了标记:

否

[Protocolsinframe:

eth:

ip:

tcp]

帧内封装的协议层次结构

[ColoringRuleName:

HTTP]

用不同颜色染色标记的协议名称:

HTTP

[ColoringRuleString:

http||tcp.port==80]

染色显示规则的字符串:

以下为数据链路层以太网帧头部信息

EthernetII,Src:

AcerTech_5b:

d4:

61(00:

00:

e2:

5b:

61),Dst:

Jetcell_e5:

1d:

0a(00:

d0:

2b:

e5:

0a)

以太网协议版本II,源地址:

厂名_序号(网卡地址),目的:

厂名_序号(网卡地址)

Destination:

0a)目的:

Source:

61)

源:

Type:

IP(0x0800)

帧内封装的上层协议类型为IP(十六进制码0800)

以下为互联网层IP包头部信息

InternetProtocol,Src:

202.203.44.225(202.203.44.225),Dst:

202.203.208.32(202.203.208.32)

互联网协议,源IP地址,目的IP地址

Version:

4

互联网协议IPv4(此部分参看教材页图122的IPv4数据报字段结构)

Headerlength:

20bytes

IP包头部长度

DifferentiatedServicesField:

0x00(DSCP0x00:

Default;

ECN:

0x00)差分服务字段

TotalLength:

48

IP包的总长度

Identification:

0x8360(33632)

标志字段

Flags:

标记字段(在路由传输时,是否允许将此IP包分段,教材页)

Fragmentoffset:

0

分段偏移量(将一个IP包分段后传输时,本段的标识)

Timetolive:

128

生存期TTL

Protocol:

TCP(0x06)

此包内封装的上层协议为TCP

Headerchecksum:

0xe4ce[correct]

头部数据的校验和

Source:

202.203.44.225(202.203.44.225)

源IP地址

目的IP地址

以下为传输层TCP数据段头部信息

TransmissionControlProtocol,SrcPort:

2764(2764),DstPort:

http(80),Seq:

0,Len:

传输控制协议TCP的内容

Sourceport:

2764(2764)源端口名称(端口号)(此部分参看教材149页图5.7)

Destinationport:

http(80)

目的端口名http(端口号80)

Sequencenumber:

(relativesequencenumber)

序列号(相对序列号)

28bytes

头部长度

0x02(SYN)

TCP标记字段(本字段是SYN,是请求建立TCP连接)

Windowsize:

65535

流量控制的窗口大小

Checksum:

0xf73b[correct]

TCP数据段的校验和

Options:

(8bytes)

可选项

三:

开始分析数据

在下图中Filter后面的编辑框中输入:

arp(注意是小写),然后回车或者点击“Apply”按钮

现在只有ARP协议了,其他的协议数据包都被过滤掉了。

注意到中间部分的三行前面都有一个“+”,点击它,这一行就会被展开。

如下图所示:

现在展开第一行。

看到的结果如下:

在上图中我们看到这个帧的一些基本信息:

帧的编号:

15(捕获时的编号)

帧的大小:

60字节。

再加上四个字节的CRC计算在里面,就刚好满足最小64字节的要求。

帧被捕获的日期和时间:

Dec2,2008……

帧距离前一个帧的捕获时间差:

0.136438000……

帧距离第一个帧的捕获时间差:

4.704371000……

帧装载的协议:

ARP

现在展开第二行:

我们可以看到:

目的地址(Destination):

ff:

ff(这是个MAC地址,这个MAC地址是一个广播地址,就是局域网中的所有计算机都会接收这个数据帧)

源地址(Source):

Elitegro_2d:

e7:

db(00:

0d:

87:

2d:

db)

帧中封装的协议类型:

0x0806,这个是ARP协议的类型编号。

Trailer:

是协议中填充的数据,为了保证帧最少有64字节。

展开第三行:

地址解析协议

硬件类型:

以太网

协议类型:

IP

硬件大小:

6

协议大小:

4

发送方MAC地址

发送方IP地址

目的MAC地址

巧用Wireshark有效管理内网

身为企业网络管理员必须能够在第一时间发现网络问题和安全隐患,普通的网络诊断方法已经不能够满足高级需求,通过ping法也只能够解决简单网络故障,特别是网络不稳定一会断一会通的情况是简单方法无法排查的。

这时就需要专业的网络管理员使用专业的工具去解决,相信各位都听说过sniffer这个网络数据探测软件,通过他可以对网络的所有数据包进行分析,发现故障根源。

下面介绍另外一款网络嗅探器——Wireshark,他在各个方面的表现是其他sniffer类网络嗅探器无法比拟的。

图4

图5

由于没有设置任何过滤信息和规则,所以Wireshark会对网络中所有数据进行检测,从捕获窗口可以看到各个不同协议数据的数量和占据总数的百分比(如图6)。

图6

点“Stop”按钮停止检测后我们就可以针对每个网络数据包进行分析了,Wireshark会把刚刚捕获的所有数据包罗列出来,如果数据内容没有加密的话也可以明文显示出来。

三、Wireshark应用实例简介

Wireshark的初级使用还是非常简单的,但是高级应用和技巧就需要我们在日常工作中去积累和运用了。

下面简单介绍三个小应用,希望可以达到抛砖引玉的目的。

(1)检测网中是否有MSN或QQ在使用

有的时候我们企业不希望员工在上班时通过MSN或QQ聊天,并针对这些IM交流软件进行了封锁,但是封锁和突破总是对立的,很多员工会找到代理工具或者其他方法来突破限制。

不过不管他采用何种方法都无法逃避Wireshark的火眼金睛。

我们打开Wireshark并设置好监控网卡,之后扫描网络中的数据,收集一段时间后停止捕获来查看数据包,如果网络中有MSN或