通过连接实例解读TCPIP协议文档格式.doc

《通过连接实例解读TCPIP协议文档格式.doc》由会员分享,可在线阅读,更多相关《通过连接实例解读TCPIP协议文档格式.doc(15页珍藏版)》请在冰豆网上搜索。

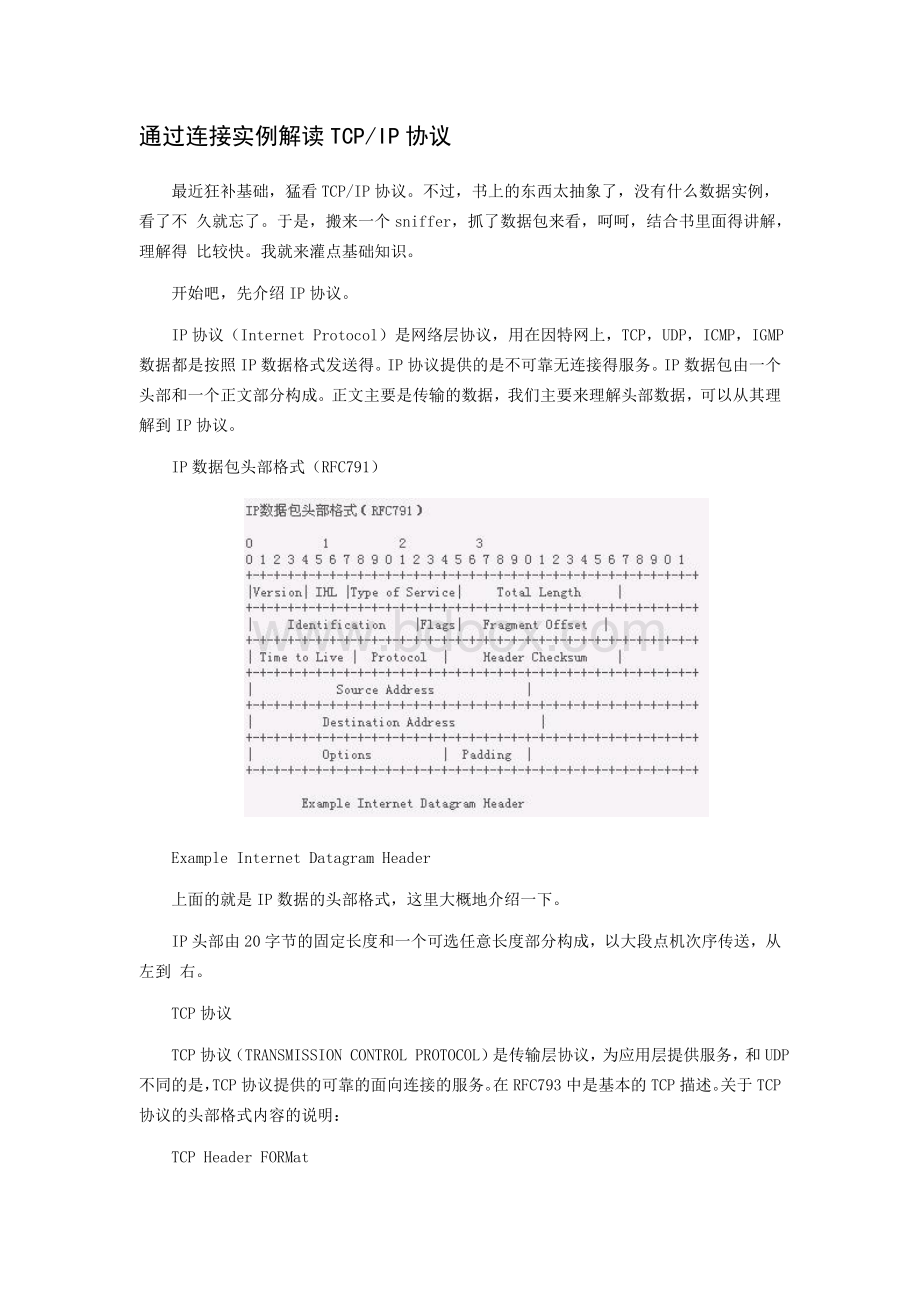

IP头部由20字节的固定长度和一个可选任意长度部分构成,以大段点机次序传送,从左到右。

TCP协议

TCP协议(TRANSMISSIONCONTROLPROTOCOL)是传输层协议,为应用层提供服务,和UDP不同的是,TCP协议提供的可靠的面向连接的服务。

在RFC793中是基本的TCP描述。

关于TCP协议的头部格式内容的说明:

TCPHeaderFORMat

TCPHeaderFORMat

跟IP头部差不多,基本的长度也是20字节。

TCP数据包是包含在一个IP数据报文中的。

好了,简单介绍到此为止。

来看看我捕获的例子吧。

这是一次FTP的连接,呵呵,是cuteftp默认的cuteftp的FTP站点,IP地址是:

216.3.226.21。

我的IP地址假设为:

192.168.1.1。

下面的数据就是TCO/IP连接过程中的数据传输。

我们可以分析TCP/IP协议数据格式以及TCP/IP连接的三次握手(ThreeWay-Handshake)情况。

下面的这些十六进制数据只是TCP/IP协议的数据,不是完整的网络通讯数据。

第一次,我向FTP站点发送连接请求(我把TCP数据的可选部分去掉了)

192.168.1.1->

216.3.226.21

IP头部:

450000305252400080062c23c0a80101d803e215

TCP头部:

0d280015505fa9060000000070024000c0290000

来看看IP头部的数据是些什么。

第一字节,“45”,其中“4”是IP协议的版本(Version),说明是IP4。

“5”是IHL位,表示IP头部的长度,是一个4bit字段,最大就是1111了,值为12,IP头部的最大长度就是60字节。

而这里为“5”,说明是20字节,这是标准的IP头部长度,头部报文中没有发送可选部分数据。

接下来的一个字节“00”是服务类型(TypeofService)。

这个8bit字段由3bit的优先权子字段(现在已经被忽略),4bit的TOS子字段以及1bit的未用字段(现在为0)构成.4bit的TOS子字段包含:

最小延时、最大吞吐量、最高可靠性以及最小费用构成,这四个1bit位最多只能有一个为1,本例中都为0,表示是一般服务。

接着的两个字节“0030”是IP数据报文总长,包含头部以及数据,这里表示48字节。

这48字节由20字节的IP头部以及28字节的TCP头构成(本来截取的TCP头应该是28字节的,其中8字节为可选部分,被我省去了)。

因此目前最大的IP数据包长度是65535字节。

再是两个字节的标志位(Identification):

“5252”,转换为十进制就是21074。

这个是让目的主机来判断新来的分段属于哪个分组。

下一个字节“40”,转换为二进制就是“01000000”,其中第一位是IP协议目前没有用上的,为0。

接着的是两个标志DF和MF。

DF为1表示不要分段,MF为1表示还有进一步的分段(本例为0)。

然后的“00000”是分段便移(FragmentOffset)。

“80”这个字节就是TTL(TimeToLive)了,表示一个IP数据流的生命周期,用Ping显示的结果,能得到TTL的值,很多文章就说通过TTL位来判别主机类型。

因为一般主机都有默认的TTL值,不同系统的默认值不一样。

比如WINDOWS为128。

不过,一般Ping得到的都不是默认值,这是因为每次IP数据包经过一个路由器的时候TTL就减一,当减到0时,这个数据包就消亡了。

这也时Tracert的原理。

本例中为“80”,转换为十进制就是128了,我用的WIN2000。

继续下来的是“06”,这个字节表示传输层的协议类型(Protocol)。

在RFC790中有定义,6表示传输层是TCP协议。

“2c23”这个16bit是头校验和(HeaderChecksum)。

接下来“c0a80101”,这个就是源地址(SourceAddress)了,也就是我的IP地址。

转换为十进制的IP地址就是:

192.168.1.1,同样,继续下来的32位“d803e215”是目标地址,216.3.226.21

好了,真累啊,终于看完基本的20字节的IP数据报头了。

继续看TCP的头部吧,这个是作为IP数据包的数据部分传输的。

一来就是一个两字节段“0d28”,表示本地端口号,转换为十进制就是3368。

第二个两字节段“0015”表示目标端口,因为我是连接FTP站点,所以,这个就是21啦,十六进制当然就是“0015”。

接下来的四个字节“505fa906”是顺序号(SequenceNumber),简写为SEQ,

SEQ=1348446470下面的四个字节“00000000”是确认号(AcknowledgmentNumber),简写为ACKNUM。

继续两个字节,“7002”,转换为二进制吧,“0111000000000010”。

这两个字节,总共16bit,有好多东西呢。

第一个4bit“0111”,是TCP头长,十进制为7,表示28个字节(刚才说了,我省略了8字节的option数据,所以你只看见了20字节)。

接着的6bit现在TCP协议没有用上,都为0。

最后的6bit“000010”是六个重要的标志。

这是两个计算机数据交流的信息标志。

接收和发送断根据这些标志来确定信息流的种类。

下面是一些介绍:

URG:

(UrgentPointerfieldsignificant)紧急指针。

用到的时候值为1,用来处理避免TCP数据流中断

ACK:

(Acknowledgmentfieldsignificant)置1时表示确认号(AcknowledgmentNumber)为合法,为0的时候表示数据段不包含确认信息,确认号被忽略。

PSH:

(PushFunction),PUSH标志的数据,置1时请求的数据段在接收方得到后就可直接送到应用程序,而不必等到缓冲区满时才传送。

RST:

(Resettheconnection)用于复位因某种原因引起出现的错误连接,也用来拒绝非法数据和请求。

如果接收到RST位时候,通常发生了某些错误。

SYN:

(Synchronizesequencenumbers)用来建立连接,在连接请求中,SYN=1,ACK=0,连接响应时,SYN=1,ACK=1。

即,SYN和ACK来区分ConnectionRequest和ConnectionAccepted。

FIN:

(Nomoredatafromsender)用来释放连接,表明发送方已经没有数据发送了。

这6个标志位,你们自己对号入座吧。

本例中SYN=1,ACK=0,当然就是表示连接请求了。

我们可以注意下面两个过程的这两位的变换。

后面的“4000c0290000”不讲了,呵呵,偷懒了。

后面两次通讯的数据,自己分开看吧。

我们看看连接的过程,一些重要地方的变化。

第二次,FTP站点返回一个可以连接的信号。

216.3.226.21->

192.168.1.1

4500002cc6be40006a06cdbad803e215c0a80101

00150d284b4f45c1505fa9076012205864070000

第三次,我确认连接。

TCP连接建立起来。

450000285253400080062c2ac0a80101d803e215

0d280015505fa9074b4f45c2501040b05b1c0000

好,我们看看整个Threeway_handshake过程。

第一步,我发出连接请求,TCP数据为:

SEQ=505fa906,ACKNUM=00000000,SYN=1,ACK=0。

第二步,对方确认可以连接,TCP数据为:

SEQ=4b4f45c1,ACKNUM=505fa907,SYN=1,ACK=1。

第三步,我确认建立连接。

SEQ=505fa907,ACKNUM=4b4f45c2,SYN=0,ACK=1。

可以看出什么变化么?

正式建立连接了呢,这些东西是什么值?

我接收从216.3.226.21->

192.168.1.1的下一个数据包中:

SEQ=4b4f45c2,ACKNUM=505fa907,SYN=0,ACK=1这些都是很基础的东西,对于编写sniffer这样的东西是必须非常熟悉的。

这里只讲解了TCP/IP协议的一点点东西,主要是头部数据的格式。

深入TCP/IP全面透彻了解

举例说明该算法。

例:

给定一classcaddress:

192.168.5.0,要求划分20个子网,每个子网5个主机。

解:

因为4〈5〈8,用256-8=248――〉即是所求的子网掩码,对应的子网数也就出来了。

这是针对C类地址。

老师也只讲了针对C类地址的做法。

下面是我自己推出来的针对B类地址的做法。

对于B类地址,假如主机数小于或等于254,与C类地址算法相同。

对于主机数大于254的,如需主机700台,50个子网(相当大了),512〈700〈1024256-(1024/256)=256-4=252――〉即是所求的子网掩码,对应的子网数也就出来了。

上面256-4中的4(2的2次幂)是指主机数用2进制表示时超过8位的位数,即超过2位,掩码为剩余的前6位,即子网数为2(6)-2=62个。

欢迎指正。

Append:

Host/SubnetQuantitiesTable

----------------------------------------------------------------------

ClassAEffectiveEffective

#bitsMaskSubnetsHosts

----------------------------------------

2255.192.0.024194302

3255.224.0.062097150

4255.240.0.0141048574