Windows下Aircrackng工具包的使用说明Word文件下载.doc

《Windows下Aircrackng工具包的使用说明Word文件下载.doc》由会员分享,可在线阅读,更多相关《Windows下Aircrackng工具包的使用说明Word文件下载.doc(5页珍藏版)》请在冰豆网上搜索。

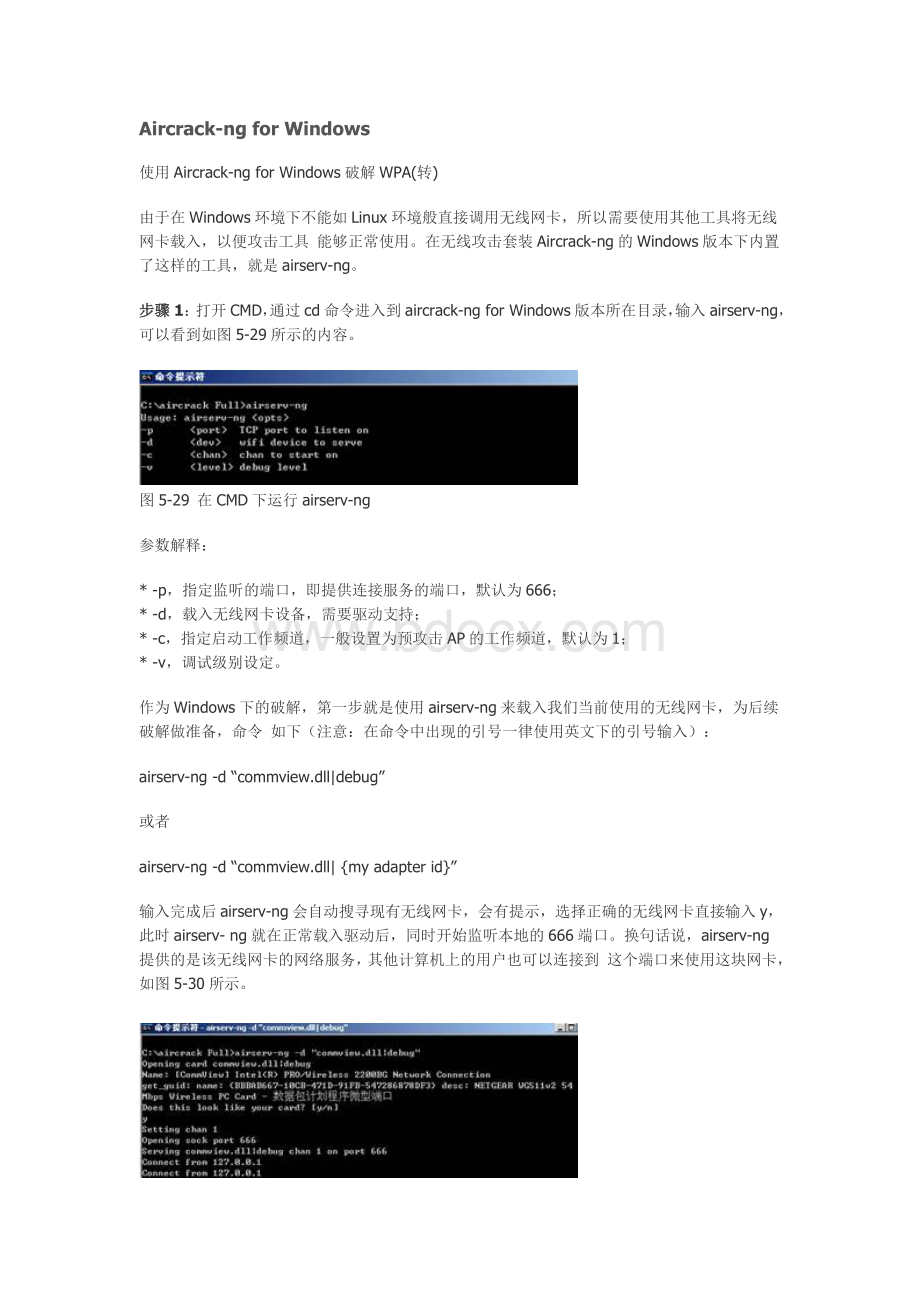

打开CMD,通过cd命令进入到aircrack-ngforWindows版本所在目录,输入airserv-ng,可以看到如图5-29所示的内容。

图5-29在CMD下运行airserv-ng

参数解释:

*-p,指定监听的端口,即提供连接服务的端口,默认为666;

*-d,载入无线网卡设备,需要驱动支持;

*-c,指定启动工作频道,一般设置为预攻击AP的工作频道,默认为1;

*-v,调试级别设定。

作为Windows下的破解,第一步就是使用airserv-ng来载入我们当前使用的无线网卡,为后续破解做准备,命令如下(注意:

在命令中出现的引号一律使用英文下的引号输入):

airserv-ng-d“commview.dll|debug”

或者

airserv-ng-d“commview.dll|{myadapterid}”

输入完成后airserv-ng会自动搜寻现有无线网卡,会有提示,选择正确的无线网卡直接输入y,此时airserv-ng就在正常载入驱动后,同时开始监听本地的666端口。

换句话说,airserv-ng提供的是该无线网卡的网络服务,其他计算机上的用户也可以连接到这个端口来使用这块网卡,如图5-30所示。

图5-30airserv-ng工作中

步骤2:

现在可以使用airodump-ng来搜索当前无线环境了。

注意,要另开启一个CMD,再输入如下命令:

airodump-ng127.0.0.1:

666

这里在IP地址处输入为本机即127.0.0.1,端口采用的是默认的666。

图5-31在CMD下运行airodump-ng

如图5-31所示,当确定预攻击目标AP的频道后,使用组合键Ctrl+C中断,即可使用如下参数来精确定位目标:

airodump-ng–channelnumber-wfilename127.0.0.1:

这里输入“airodump-ng–channel7-wonewpa127.0.0.1:

666”,回车后可看到如图5-32所示的内容。

图5-32在CMD下运行airodump-ng进行抓包

步骤3:

现在,就可以和前面在BackTrack2中讲述的一样进行Deauth攻击了,另开启一个CMD,输入(如图5-33所示):

aireplay-ng-01-aAP’sMAC127.0.0.1:

参数解释参考前面对应章节。

图5-33进行Deauth攻击

在个别情况下,可能会在上面命令结束时出现wi_write<

>

:

Operationnowprogress这样的提示,这个提示在很多无线网卡下都会出现,意思是当前进程调用被占用时,Deauth攻击在大多数情况下并不会受此影响。

步骤4:

再开启一个CMD,输入命令查看是否捕获到WPA握手数据包。

命令如下:

aircrack-ng捕获的数据包名

如果没有捕获到WPA握手数据包,就会有如图5-34所显示的“0handshake”,这个时候切回到刚才aireplay-ng所在的CMD中重复进行Deauth攻击。

图5-34没有获取到WPA握手数据包

攻击过程中注意观察airodump-ng工作界面,当右上角出现如图5-35所示的提示时,就表示成功截获到WPA握手数据包了。

图5-35成功获取到WPA握手数据包

此时再次使用aircrack-ng打开捕获的数据包,就可以看到截获到WPA<

1handshake>

的显示了,如图5-36所示,接下来便可以进行WPA本地破解了。

图5-36载入破解时成功识别出获得的WPA握手数据包

破解WPA-PSK输入命令如下:

aircrack-ng-wpassword.txtonewpa*.cap

这里介绍一个小技巧,可以在输入数据包名后面加一个*号,来自动将捕获的该名称的所有数据包整合导入。

回车后,显示如图5-37所示。

图5-37在CMD下破解WPA-PSK加密

如同在Linux下破解WPA一般耐心地等待,就可以看到WPA密钥成功解出了,如图5-38所示。

图5-38成功破解出WPA-PSK密码