华为USG系列IPSECVPN实施经验总结.docx

《华为USG系列IPSECVPN实施经验总结.docx》由会员分享,可在线阅读,更多相关《华为USG系列IPSECVPN实施经验总结.docx(22页珍藏版)》请在冰豆网上搜索。

华为USG系列IPSECVPN实施经验总结

一、网络环境介绍

在清江酒店的USG防火墙调试IPSECVPN的时候发现官方的配置手册有些问题,所以详细整理下实施过程出现的问题与解决方法。

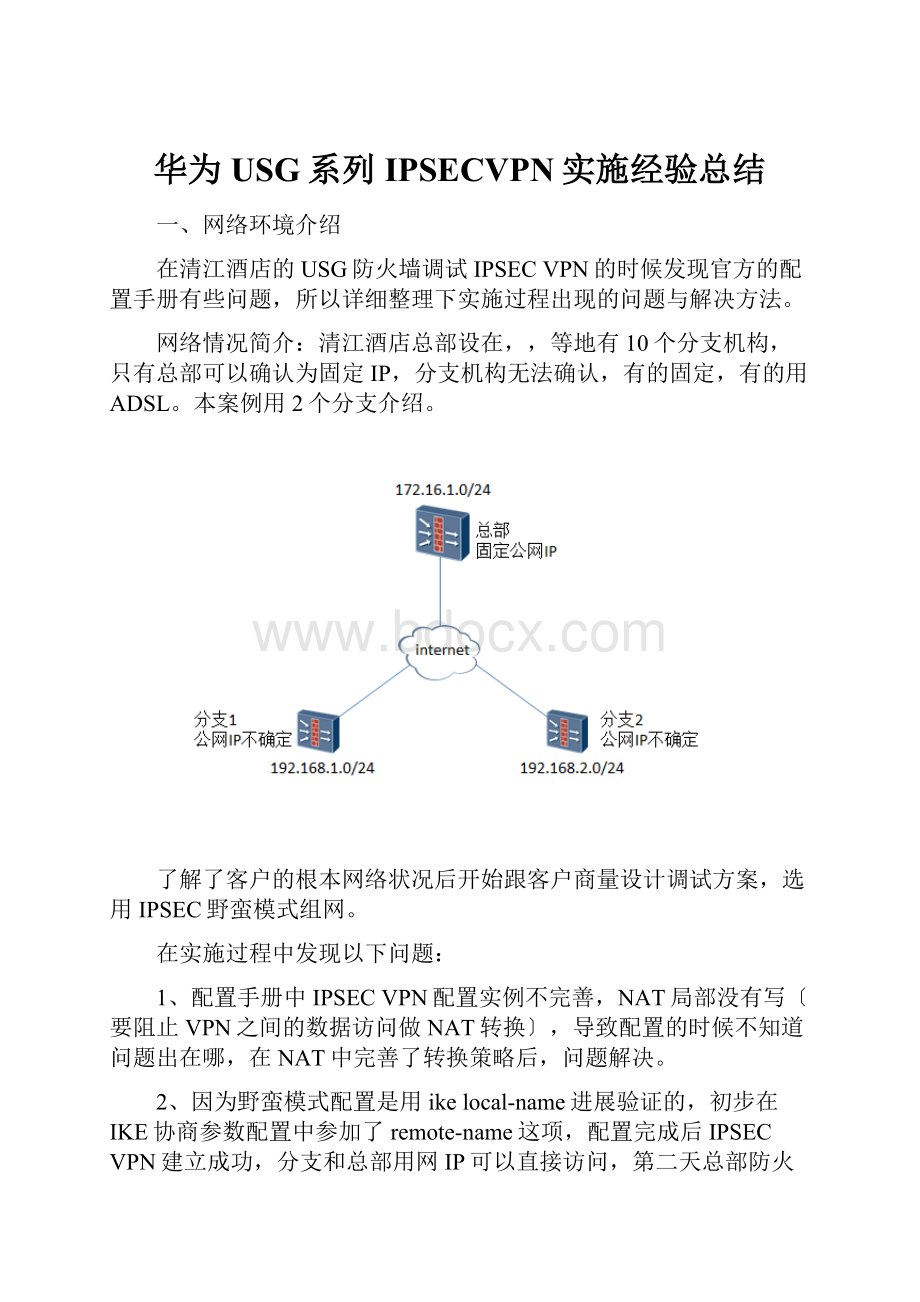

网络情况简介:

清江酒店总部设在,,等地有10个分支机构,只有总部可以确认为固定IP,分支机构无法确认,有的固定,有的用ADSL。

本案例用2个分支介绍。

了解了客户的根本网络状况后开始跟客户商量设计调试方案,选用IPSEC野蛮模式组网。

在实施过程中发现以下问题:

1、配置手册中IPSECVPN配置实例不完善,NAT局部没有写〔要阻止VPN之间的数据访问做NAT转换〕,导致配置的时候不知道问题出在哪,在NAT中完善了转换策略后,问题解决。

2、因为野蛮模式配置是用ikelocal-name进展验证的,初步在IKE协商参数配置中参加了remote-name这项,配置完成后IPSECVPN建立成功,分支和总部用网IP可以直接访问,第二天总部防火墙重启了一次后VPN怎么都建立不起来,打400后发现在IKE协商参数配置中使用了remote-name出现问题,导致VPN连接不上,去掉remote-name后问题解决。

二、配置过程详细介绍

下面详细介绍下配置过程,总部网用的172.16.1.0/24网段,其它分支采用192.168.X.X/24网段。

防火墙的软件版本都是V100R005。

〔一〕总部配置

1、配置本地IKE本地用户名

ikelocal-nameqndc

2、配置ACL

aclnumber3001创建序号3001的高级访问控制列表

rule5permitipsource172.16.1.00.0.0.255destination192.168.1.00.0.0.255

总部到分支1的网网段VPN触发策略

rule10permitipsource172.16.1.00.0.0.255destination192.168.2.00.0.0.255

总部到分支2的网网段VPN触发策略

3、配置IKE安全提议

ikeproposal10创建名称为10的IKE安全提议

authentication-algorithmmd5选择加密的算法为md5

4、配置IKEPEER

ikepeera创建名称为a的IKEPEER

exchange-modeaggressive模式选择野蛮模式

pre-shared-key123456IKE协商的密钥为123456

ike-proposal10绑定IKE安全提议

undoversion2选择V1的版本

local-id-typename使用野蛮模式的IKElocal-name验证

nattraversal打开NAT穿越

5、创建IPSEC安全提议

ipsecproposaltran1创建名称为tran1的IPSEC安全提议

espauthentication-algorithmsha1选择安全算法为哈希算法sha1

6、配置IPSEC安全策略模板

ipsecpolicy-templatemap1创建名称为map的策略模板

securityacl3001绑定触发ACL

ike-peera选择前面创建的ike-peera

proposaltran1选择前面创建的IPSEC安全提议tran1

7、创建IPSEC安全策略

ipsecpolicymap11isakmptemplatemap创建名称为map1的IPSEC安全策略绑定map策略模板

8、在外网接口上应用IPSEC安全策略

interfaceEthernet0/0/0

ipaddress119.97.240.106255.255.255.248

ipsecpolicymap1应用map1的IPSECVPN策略

9、配置目的地址为192.168.X.X/16网段不做NAT转换;这步不配的话网数据直接做NAT转换了,不会通过VPN隧道,那么前面的配置就白做了。

nat-policyinterzonetrustuntrustoutbound进入NAT配置视图

policy1策略1〔这是优先级,数字越小越优先〕

actionno-nat不做NAT转换

policydestination192.168.0.00.0.255.255目的地址为192.168.0.0/16不做NAT转换

policy2策略2

actionsource-nat基于源地址的转换

policysource172.16.1.00.0.0.255源地址为172.16.1.0/24做NAT转换

easy-ipEthernet0/0/0转换的外网地址为Ethernet0/0/0的接口地址

#

一定要注意策略的优先级,反了就没有作用了。

〔二〕分之机构配置

分之机构1的配置详解

1、配置本地IKE本地用户名

ikelocal-namefenzhi1

2、配置ACL

aclnumber3001创建序号3001的高级访问控制列表

rule5permitipsource192.168.1.00.0.0.255destination172.16.1.00.0.0.255

分之1到总部网网段的VPN触发策略

3、配置IKE安全提议

ikeproposal10创建名称为10的IKE安全提议

authentication-algorithmmd5选择加密的算法为md5

4、配置IKEPEER

ikepeera创建名称为a的IKEPEER

exchange-modeaggressive模式选择野蛮模式

pre-shared-key123456IKE协商的密钥为123456

ike-proposal10绑定IKE安全提议

undoversion2选择V1的版本

local-id-typename使用野蛮模式的IKElocal-name验证

remote-address119.97.240.106总部的外网地址

nattraversal打开NAT穿越

5、创建IPSEC安全提议

ipsecproposaltran1创建名称为tran1的IPSEC安全提议

espauthentication-algorithmsha1选择安全算法为哈希算法sha1

6、配置IPSEC安全策略

ipsecpolicymap110isakmp创建名称为map1的策略

securityacl3001绑定触发ACL

ike-peera选择前面创建的ike-peera

proposaltran1选择前面创建的IPSEC安全提议tran1

7、在外网接口上应用IPSEC安全策略

interfaceEthernet0/0/0

ipaddress59.175.185.126255.255.255.0

ipsecpolicymap1应用map1的IPSECVPN策略

8、NAT策略配置。

nat-policyinterzonetrustuntrustoutbound进入NAT配置视图

policy1策略1〔这是优先级,数字越小越优先〕

actionno-nat不做NAT转换

policydestination172.16.0.00.0.255.255目的地址为172.16.0.0/16不做NAT转换

policy2策略2

actionsource-nat基于源地址的转换

policysource192.168.1.00.0.0.255源地址为192.168.1.0/24做NAT转换

easy-ipEthernet0/0/0转换的外网地址为Ethernet0/0/0的接口地址

#

分之2的配置参照分之1,ACL源地址改本钱地网网段,IKE本地名称重新命名;其它主要VPN主要配置都一样

〔三〕配置总结

总部和分之的配置区别在于,总部采用IPSEC安全策略模板绑定到外网接口,分之机构使用安全策略。

完成所有配置后使用可以displayikesa、displayipsecsa查看ike安全联盟状态和ipsec安全联盟状态;

有这些信息就代表ipsecvpn连接成功。

三、详细配置文档〔现网成功稳定运行配置文档〕

1、总部的配置文档

#

ikelocal-nameqndc

#

firewallpacket-filterdefaultpermitinterzonelocaltrustdirectioninbound

firewallpacket-filterdefaultpermitinterzonelocaltrustdirectionoutbound

firewallpacket-filterdefaultpermitinterzonelocaluntrustdirectioninbound

firewallpacket-filterdefaultpermitinterzonelocaluntrustdirectionoutbound

firewallpacket-filterdefaultpermitinterzonelocaldmzdirectioninbound

firewallpacket-filterdefaultpermitinterzonelocaldmzdirectionoutbound

firewallpacket-filterdefaultpermitinterzonetrustuntrustdirectioninbound

firewallpacket-filterdefaultpermitinterzonetrustuntrustdirectionoutbound

firewallpacket-filterdefaultpermitinterzonetrustdmzdirectioninbound

firewallpacket-filterdefaultpermitinterzonetrustdmzdirectionoutbound

firewallpacket-filterdefaultpermitinterzonedmzuntrustdirectioninbound

firewallpacket-filterdefaultpermitinterzonedmzuntrustdirectionoutbound

#

aclnumber3001

rule5permitipsource172.16.1.00.0.0.255destination192.168.1.00.0.0.255

rule10permitipsource172.16.1.00.0.0.255destination192.168.2.00.0.0.255

#

ikeproposal10

authentication-algorithmmd5

#

ikepeera

exchange-modeaggressive

pre-shared-key123456

ike-proposal10

undoversion2

local-id-typename

nattraversal

#

ipsecproposaltran1

espauthentication-algorithmsha1

#

ipsecpolicy-templatemap1

securityacl3001

ike-peera

proposaltran1

#

ipsecpolicymap11isakmptemplatemap

#

interfaceVlanif1

ipaddress172.16.1.1255.255.255.0

#

interfaceCellular5/0/0

link-protocolppp

#

interfaceEthernet0/0/0

ipaddress119.97.240.106255.255.255.248

ipsecpolicymap1

#

interfaceEthernet1/0/0

portswitch

portlink-typeaccess

#

interfaceEthernet1/0/1

portswitch

portlink-typeaccess

#

interfaceEthernet1/0/2

portswitch

portlink-typeaccess

#

interfaceEthernet1/0/3

portswitch

portlink-typeaccess

#

interfaceEthernet1/0/4

portswitch

portlink-typeaccess

#

interfaceEthernet1/0/5

portswitch

portlink-typeaccess

#

interfaceEthernet1/0/6

portswitch

portlink-typeaccess

#

interfaceEthernet1/0/7

portswitch

portlink-typeaccess

#

interfaceNULL0

#

firewallzonelocal

setpriority100

#

firewallzonetrust

setpriority85

addinterfaceEthernet1/0/0

addinterfaceEthernet1/0/1

addinterfaceEthernet1/0/2

addinterfaceEthernet1/0/3

addinterfaceEthernet1/0/4

addinterfaceEthernet1/0/5

addinterfaceEthernet1/0/6

addinterfaceEthernet1/0/7

addinterfaceVlanif1

#

firewallzoneuntrust

setpriority5

addinterfaceEthernet0/0/0

#

iproute-static0.0.0.00.0.0.0119.97.240.105

#

nat-policyinterzonetrustuntrustoutbound

policy1

actionno-nat

policydestination182.168.0.00.0.255.255

policy2

actionsource-nat

policysource172.16.1.00.0.0.255

easy-ipEthernet0/0/0

#

2、分之1的配置

#

ikelocal-namefenzhi-1

#

firewallpacket-filterdefaultpermitinterzonelocaltrustdirectioninbound

firewallpacket-filterdefaultpermitinterzonelocaltrustdirectionoutbound

firewallpacket-filterdefaultpermitinterzonelocaluntrustdirectioninbound

firewallpacket-filterdefaultpermitinterzonelocaluntrustdirectionoutbound

firewallpacket-filterdefaultpermitinterzonelocaldmzdirectioninbound

firewallpacket-filterdefaultpermitinterzonelocaldmzdirectionoutbound

firewallpacket-filterdefaultpermitinterzonetrustuntrustdirectioninbound

firewallpacket-filterdefaultpermitinterzonetrustuntrustdirectionoutbound

firewallpacket-filterdefaultpermitinterzonetrustdmzdirectioninbound

firewallpacket-filterdefaultpermitinterzonetrustdmzdirectionoutbound

firewallpacket-filterdefaultpermitinterzonedmzuntrustdirectioninbound

firewallpacket-filterdefaultpermitinterzonedmzuntrustdirectionoutbound

#

l2fwdfastenable

#

aclnumber3001

rule5permitipsource192.168.1.00.0.0.255destination172.16.1.00.0.0.255

#

ikeproposal10

authentication-algorithmmd5

#

ikepeera

exchange-modeaggressive

pre-shared-key123456

ike-proposal10

undoversion2

local-id-typename

remote-address119.97.240.106

nattraversal

#

ipsecproposaltran1

espauthentication-algorithmsha1

#

ipsecpolicymap110isakmp

securityacl3001

ike-peera

proposaltran1

#

interfaceVlanif1

ipaddress192.168.1.1255.255.255.0

#

interfaceCellular5/0/0

link-protocolppp

#

interfaceEthernet0/0/0

ipaddress59.175.185.126255.255.255.0

ipsecpolicymap1

#

interfaceEthernet1/0/0

portswitch

portlink-typeaccess

#

interfaceEthernet1/0/1

portswitch

portlink-typeaccess

#

interfaceEthernet1/0/2

portswitch

portlink-typeaccess

#

interfaceEthernet1/0/3

portswitch

portlink-typeaccess

#

interfaceEthernet1/0/4

portswitch

portlink-typeaccess

#

interfaceEthernet1/0/5

portswitch

portlink-typeaccess

#

interfaceEthernet1/0/6

portswitch

portlink-typeaccess

#

interfaceEthernet1/0/7

portswitch

portlink-typeaccess

#

interfaceEthernet2/0/0

#

interfaceNULL0

#

firewallzonelocal

setpriority100

#

firewallzonetrust

setpriority85

detectftp

addinterfaceEthernet1/0/0

addinterfaceEthernet1/0/1

addinterfaceEthernet1/0/2

addinterfaceEthernet1/0/3

addinterfaceEthernet1/0/4

addinterfaceEthernet1/0/5

addinterfaceEthernet1/0/6

addinterfaceEthernet1/0/7

addinterfaceVlanif1

#

firewallzoneuntrust

setpriority5

detectftp

addinterfaceEthernet0/0/0

addinterfaceEthernet2/0/0

#

iproute-static0.0.0.00.0.0.059.175.185.1

#

nat-policyinterzonetrustuntrustoutbound

policy1

actionno-nat

policydestination172.16.0.00.0.255.255

policy2

actionsource-nat

policysource192.168.1.00.0.0.255

easy-ipEthernet0/0/0

#

3、分之2的配置文档

#

ikelocal-namefenzhi-2

#

firewallpacket-filterdefaultpermitinterzonelocaltrustdirectioninbound

firewallpacket-filterdefaultpermitinterzonelocaltrustdirectionoutbound

firewallpacket-filterdefaultpermitinterzonelocaluntrustdirectioninbound