Ipsec简单设置与系统自带的抓包工具分析.docx

《Ipsec简单设置与系统自带的抓包工具分析.docx》由会员分享,可在线阅读,更多相关《Ipsec简单设置与系统自带的抓包工具分析.docx(25页珍藏版)》请在冰豆网上搜索。

Ipsec简单设置与系统自带的抓包工具分析

Ipsec简单设置与系统自带的抓包工具分析

实验环境:

VMwareWorkstation5.5

WindowsServer2003EnterpriseEdition

2台VM2003系统IP分别为:

192.168.1.1192.168.1.2

Ipsec也可以实现安全防护自己的计算机:

1.禁止其他ICMP协议Ping入自己的PC

2.使用ipsec关闭不常用的端口

3.使用身份验证共享密钥(意思是通过协商,如果成功可以PING通PC,协商不成功就会拒绝)

下面来操作

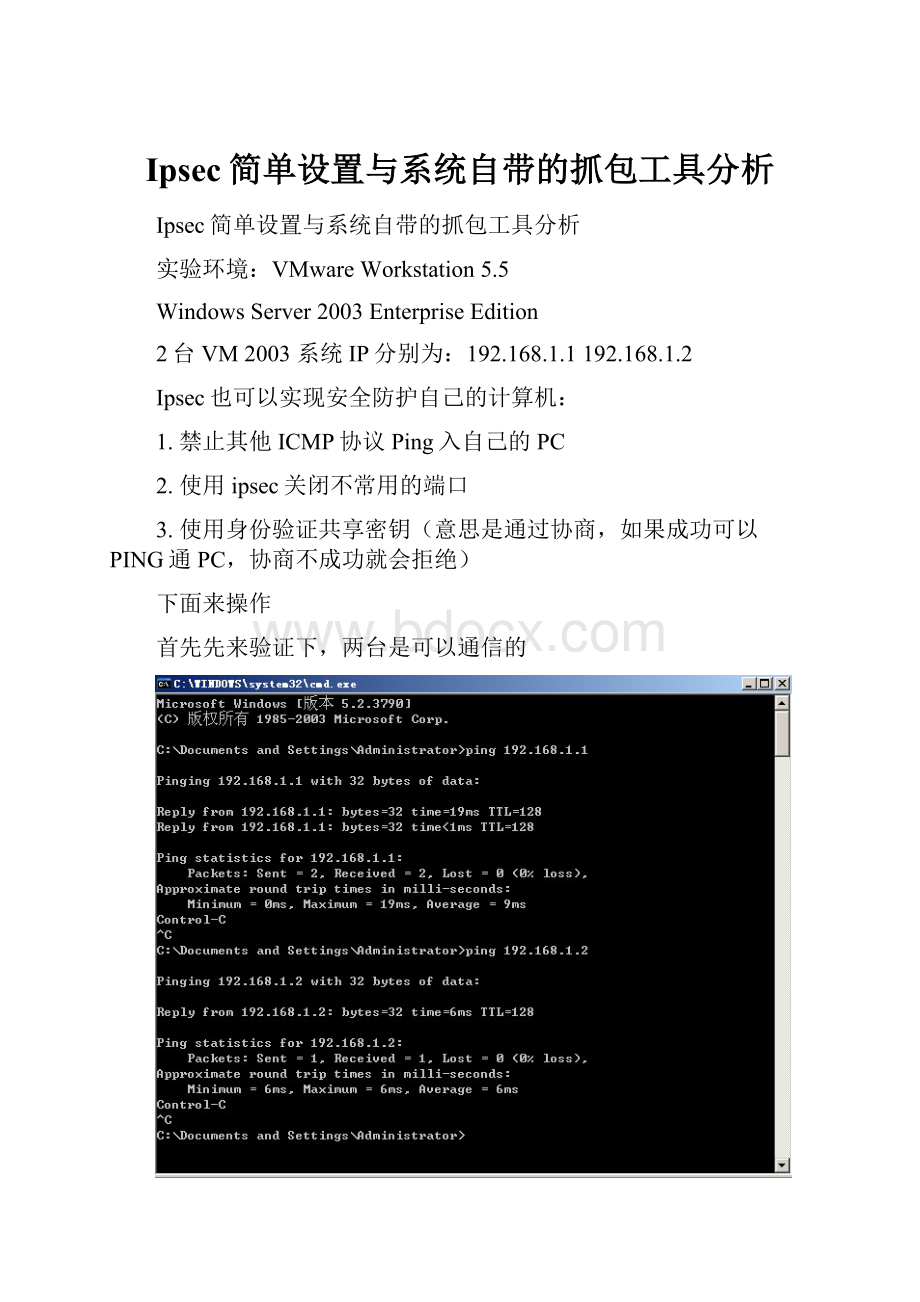

首先先来验证下,两台是可以通信的

我们来配置IPsec安全策略

开始---运行—输入“MMC”打开控制台

点击左上角的“文件”---添加/删除管理单元,弹出以下配置框

点击“添加”选项,并选择“IP安全策略管理”

根据需求定义,我这里就选择本机,点击完成关闭原来的配置框并确定

来到IP安全策略控制台

右击“创建IP安全策略”—下一步—名称自定义---下一步

现在不需要激活—下一步

点击完成

在该配置框,添加规则

这个选项就不勾了

然后添加,出现以下提示

接着,添加名称自定义

把此选项勾掉

之后,添加,地址选项卡中的“源地址“中选择“任何IP地址”,在目标地址选择“我的IP地址”,并点击“确定”

解释:

镜像,与源地址和目标地址正好相反的数据包相匹配;这个选项的意思是,别人PING不通你,同时你也PING不通被人,如果去掉侧选项,照样也PING不通别人,只不过两种的返回的值是不一样;

在切换到“协议“选项卡选择”ICMP“协议点击确定

确定

选中刚创建的规则

在选择“筛选器操作“并把”使用添加向导“去掉,然后添加

在这里选中“阻止“并确定,我们是要禁止PING入,所以选择阻止

选中刚创建的规则—确定---确定

右击创建的新策略—点击指派

来验证下,能否通信

VM2的结果

VM1的也是同样;

下面举例关闭端口拿139端口为例

在没做策略之前,VM2是可以连接VM1的139端口

右击“创建IP安全策略”—下一步—名称自定义---下一步

现在不需要激活—下一步

点击完成

在该配置框,添加规则

这个选项就不勾了

然后添加,出现以下提示

接着,添加名称自定义

把此选项勾掉

之后,添加,地址选项卡中的“源地址“中选择“任何IP地址”,在目标地址选择“我的IP地址”,并点击“确定”

在切换到“协议“选项卡选择”TCP“协议点击确定

确定

选中刚创建的规则

在选择“筛选器操作“并把”使用添加向导“去掉,然后添加

在这里选中“阻止“并确定,我们是要禁止PING入,所以选择阻止

这里就使用原来的策略就可以—确定---确定

右击创建的新策略—点击指派

测试下,肯定是不能连接的

下面使用2003自带的抓包工具

开始---程序---控制面板—添加删除程序—添加/删除windos组建,选择“管理和监视工具”

下一步—完成

打开开始—程序—管理工具—网络监视器

点击确定,选择你要监听得得网卡

确定

程序的界面

至于那些分析和ipsec协商,改天再写,O(∩_∩)O~

先闪!

!

!