综合网络信息安全复习资料.docx

《综合网络信息安全复习资料.docx》由会员分享,可在线阅读,更多相关《综合网络信息安全复习资料.docx(45页珍藏版)》请在冰豆网上搜索。

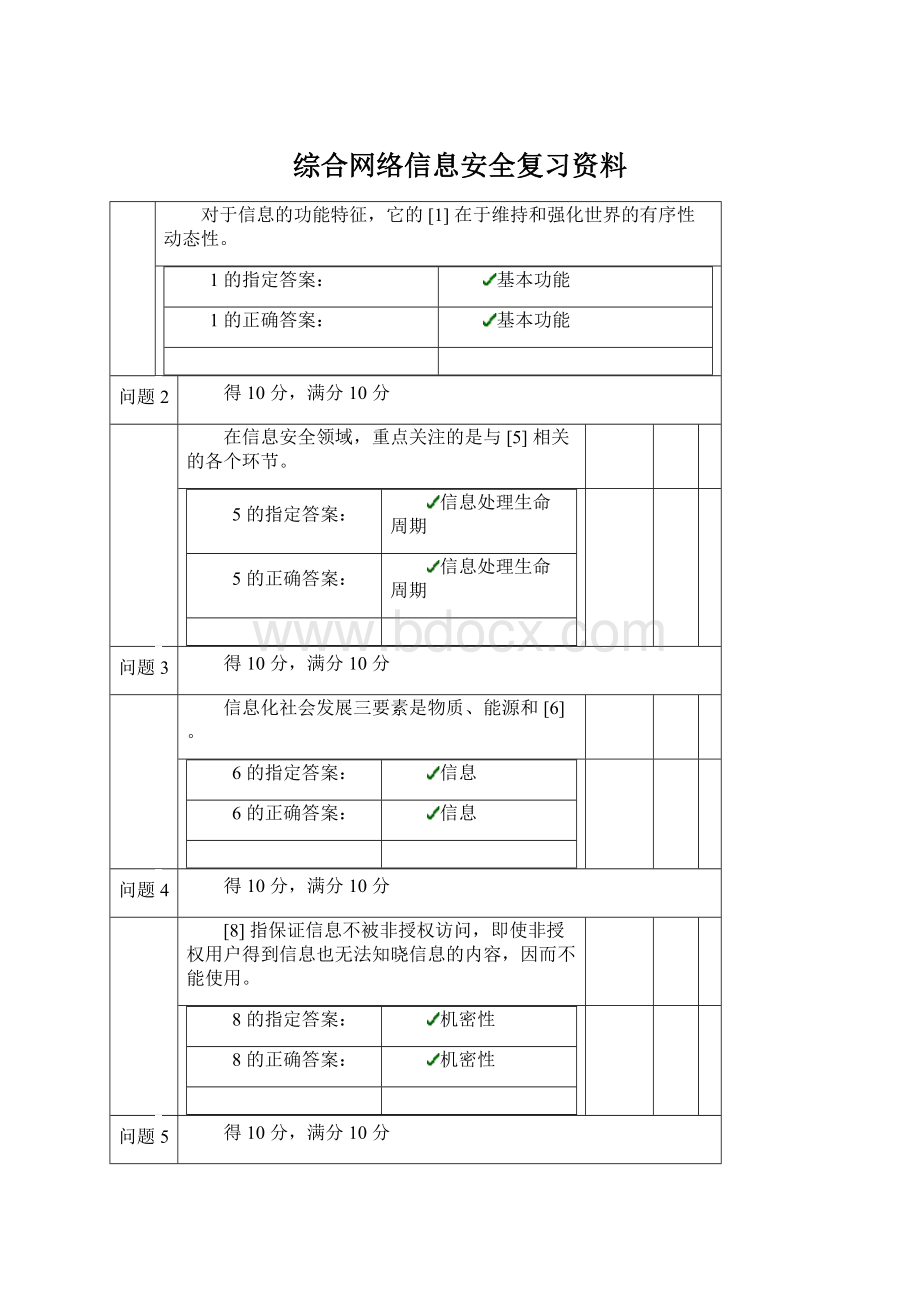

综合网络信息安全复习资料

对于信息的功能特征,它的[1]在于维持和强化世界的有序性动态性。

1的指定答案:

基本功能

1的正确答案:

基本功能

问题2

得10分,满分10分

在信息安全领域,重点关注的是与[5]相关的各个环节。

5的指定答案:

信息处理生命周期

5的正确答案:

信息处理生命周期

问题3

得10分,满分10分

信息化社会发展三要素是物质、能源和[6]。

6的指定答案:

信息

6的正确答案:

信息

问题4

得10分,满分10分

[8]指保证信息不被非授权访问,即使非授权用户得到信息也无法知晓信息的内容,因而不能使用。

8的指定答案:

机密性

8的正确答案:

机密性

问题5

得10分,满分10分

[10]指授权用户在需要时能不受其他因素的影响,方便地使用所需信息。

这一目标是对信息系统的总体可靠性要求。

10的指定答案:

可用性

10的正确答案:

可用性

问题6

得10分,满分10分

当前信息安全的整体解决方案是PDRR模型和[14]的整合应用。

14的指定答案:

信息安全管理

14的正确答案:

信息安全管理

问题7

得10分,满分10分

数据链路层要负责建立、维持和释放[17]的连接。

17的指定答案:

数据链路

17的正确答案:

数据链路

问题8

得10分,满分10分

TCP协议基于面向连接的技术,为数据包提供[21],在发送数据前需要通过三次握手建立TCP连接。

21的指定答案:

可靠的连接服务

21的正确答案:

可靠的连接服务

问题9

得10分,满分10分

僵尸网络是指由黑客通过控制服务器间接并[26]的僵尸程序感染计算机群。

26的指定答案:

集中控制

26的正确答案:

集中控制

问题10

得10分,满分10分

网络仿冒就是通过[27]来诱骗用户提供个人资料、财务账号和口令。

27的指定答案:

仿冒正宗网页

27的正确答案:

仿冒正宗网页

问题11

得10分,满分10分

DoS破坏了信息的()。

所选答案:

可用性

正确答案:

可用性

问题12

得10分,满分10分

用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段?

所选答案:

钓鱼攻击

正确答案:

钓鱼攻击

问题13

得10分,满分10分

以下描述哪个是错误的?

所选答案:

UDP提供无连接的可靠传输服务

正确答案:

UDP提供无连接的可靠传输服务

问题14

得10分,满分10分

PDRR模型不包括()。

所选答案:

备份

正确答案:

备份

问题15

得10分,满分10分

网络环境下的安全机制不包括()。

所选答案:

灾难恢复

正确答案:

灾难恢复

问题1

得10分,满分10分

信息安全问题是一个__________问题,而不是单一的信息本身的问题。

所选答案:

系统

正确答案:

系统

问题2

得10分,满分10分

信息安全的风险来源于以下几个方面:

物理因素__________、网络因素、应用因素和管理因素。

所选答案:

系统因素

正确答案:

系统因素

问题3

得10分,满分10分

计算机网络系统所面临的威胁大体可分为针对网络中____________的威胁和针对网络中设备的威胁。

所选答案:

信息

正确答案:

信息

问题4

得10分,满分10分

网络攻击的主要途径有:

针对端口的攻击、针对_________的攻击、针对第三方软件的攻击、DoS攻击、针对系统的攻击、口令攻击、欺骗等。

所选答案:

服务

正确答案:

服务

问题5

得10分,满分10分

第一层攻击是基于_________的操作,攻击的目的只是为了干扰目标的正常工作。

所选答案:

应用层

正确答案:

应用层

问题6

得10分,满分10分

拒绝服务指对信息或其他资源的___________被无条件地阻止。

所选答案:

合法访问

正确答案:

合法访问

问题7

得10分,满分10分

第二层攻击是指本地用户获得不应获得的文件(或目录)__________。

所选答案:

读权限

正确答案:

读权限

问题8

得10分,满分10分

第四层攻击主要指___________获得访问内部文件的权利。

所选答案:

外部用户

正确答案:

外部用户

问题9

得10分,满分10分

第六层攻击指非授权用户获得_____________的权限或根权限。

所选答案:

系统管理员

正确答案:

系统管理员

问题10

得10分,满分10分

漏洞是指硬件、软件或策略上存在的__________,从而使得攻击者能够在未授权的情况下访问、控制系统。

所选答案:

安全缺陷

正确答案:

安全缺陷

问题11

得10分,满分10分

典型的拒绝服务攻击有__________和资源过载两种形式。

所选答案:

资源耗尽

正确答案:

资源耗尽

问题12

得10分,满分10分

扫描是采取________的形式对目标可能存在的已知安全漏洞逐项进行检查,利用各种工具在攻击目标的IP地址或地址段的主机上寻找漏洞。

所选答案:

模拟攻击

正确答案:

模拟攻击

问题13

得10分,满分10分

__________就是指漏洞信息公布后、还没有对应的安全补丁就出现相应的攻击手段。

所选答案:

零日攻击

正确答案:

零日攻击

问题14

得10分,满分10分

互联网的“无序、无界、__________”三大基本特征决定了网络与信息的不安全。

所选答案:

匿名

正确答案:

匿名

问题15

得10分,满分10分

系统风险是由组成系统的各部件的脆弱性构成的,以下哪个不是系统风险的构成组件?

所选答案:

A.访问规则

正确答案:

A.访问规则

问题16

得10分,满分10分

威胁和攻击的主要来源不包括()。

所选答案:

D.设备故障

正确答案:

D.设备故障

问题17

得10分,满分10分

以下()不是安全威胁的表现形式。

所选答案:

B.解密

正确答案:

B.解密

问题18

得10分,满分10分

以下()不是安全威胁的表现形式。

所选答案:

D.网络扫描

正确答案:

D.网络扫描

问题19

得10分,满分10分

________攻击通过各种手段来消耗网络带宽和系统资源,或者攻击系统缺陷,使系统的正常服务陷于瘫痪状态,从而实现拒绝正常用户的服务访问。

所选答案:

B.拒绝服务

正确答案:

B.拒绝服务

问题20

得0分,满分10分

ARP欺骗是通过伪造___________的信息或对应关系来实现的。

所选答案:

A.IP地址

正确答案:

C.ARP项目

问题1

得10分,满分10分

系统安全与功能实现的方便性是矛盾的对立。

必须牺牲方便性求得安全,我们必须在这两者之间找出_________。

所选答案:

平衡点

正确答案:

平衡点

问题2

得10分,满分10分

现实系统的安全一般要求是根据安全需求,建立安全模型,使信息安全风险被控制在可接受的___________。

所选答案:

最小限度内

正确答案:

最小限度内

问题3

得10分,满分10分

信息安全的最终任务是保护信息资源被__________安全使用,并禁止非法用户、入侵者、攻击者和黑客非法偷盗、使用信息资源。

所选答案:

合法用户

正确答案:

合法用户

问题4

得10分,满分10分

ISC2的中文名称是_______________________________。

所选答案:

国际信息系统安全认证组织

正确答案:

国际信息系统安全认证组织

问题5

得10分,满分10分

CNNIC的中文名称是_______________。

所选答案:

中国互联网络信息中心

正确答案:

中国互联网络信息中心

问题6

得10分,满分10分

CNCERT的中文名称是______________________________________。

所