第12季 网络访问TelnetSSH全功略sshcopyid.docx

《第12季 网络访问TelnetSSH全功略sshcopyid.docx》由会员分享,可在线阅读,更多相关《第12季 网络访问TelnetSSH全功略sshcopyid.docx(17页珍藏版)》请在冰豆网上搜索。

第12季网络访问TelnetSSH全功略sshcopyid

第12季网络访问Telnet/SSH全功略

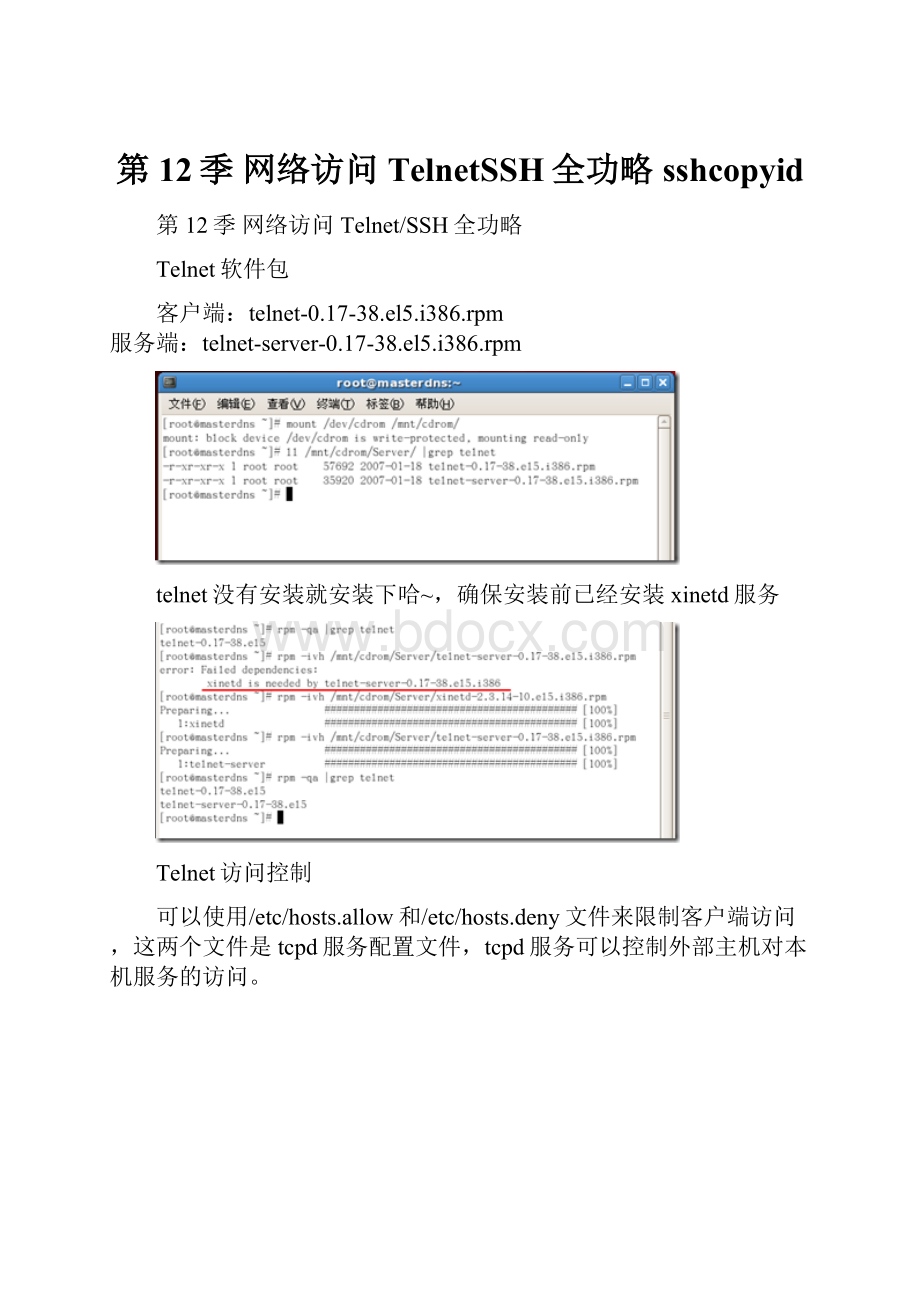

Telnet软件包

客户端:

telnet-0.17-38.el5.i386.rpm

服务端:

telnet-server-0.17-38.el5.i386.rpm

telnet没有安装就安装下哈~,确保安装前已经安装xinetd服务

Telnet访问控制

可以使用/etc/hosts.allow和/etc/hosts.deny文件来限制客户端访问,这两个文件是tcpd服务配置文件,tcpd服务可以控制外部主机对本机服务的访问。

格式:

服务进程名:

主机列表:

[可选的命令操作]

Telnet限制最大连接数

可以编辑/etc/xinetd.d/telnet文件,然后在{}中添加一行instances=需要限制的数字

Telnet服务启动方法

由于telnet是由xinetd服务管理,所以telnet启动方法和其他服务不大一样哈~

chkconfig--level35krb5-telneton

也可以使用ntsysv启动

通过修改/etc/xinetd.d/krb5-telnet文件也可以启动telnet服务,而ntsysv从本质上也是通过修改此文件的,修改方法将"disable=yes"改为"disable=no"就可以了

修改了配置文件我们还需要重启xinetd服务来使用配置生效

现在我们可以查看一下主机是否开启了23端口

netstat-tna|grep23

现在客户端就可以telnet上服务器了,默认不允许root用户通过telnet登录,我们可以使用su-切换到root用户身份。

如果服务器配置了防火墙的话,就禁止了telnet登录。

这样客户端就telnet连接不上了

还需要允许客户端访问telnet服务所使用的端口才可以,默认使用TCP协议的23端口。

iptables-IINPUT-ptcp--dport23-jACCEPT

现在就又可以登录了哈~

我们还可以更新telnet默认端口号,这样可以降低安全风险,注意不能修改成已经在使用的端口

vim/etc/services

修改后重启xinetd服务

现在我们还需要修改iptables规则

iptables-IINPUT-ptcp--dport2388-jACCEPT

客户端XP登录测试下哈~

##############Michael分割线################

OpenSSH服务需要4个软件包

openssh-4.3p2-24.el5.i386.rpm:

包含OpenSSH服务器及客户端需要的核心文件

openssh-askpass-4.3p2-24.el5.i386.rpm:

支持对话框窗口的显示,是一个基于X系统的密码诊断工具

openssh-clients-4.3p2-24.el5.i386.rpm:

OpenSSH客户端软件包

openssh-server-4.3p2-24.el5.i386.rpm:

OpenSSH服务器软件包

没有就安装一下哈~

OpenSSH配置文件

OpenSSH常用配置文件有两个/etc/ssh/ssh_config和/etc/sshd_config。

ssh_config为客户端配置文件而sshd_config为服务器端配置文件

ssh_config配置文件

Host:

指定配置生效的主机,设置的主机将使用其他设置,“*”表示所有的计算机。

ForwardAgent:

如果存在验证代理,可以设置连接是否经过验证代理转发给远程计算机。

ForwardX11:

设置X11连接是否被自动重定向到安全的通道和显示集。

RhostsAuthentication:

设置是否使用基于rhosts安全验证。

RhostsRSAAuthentication:

设置是否使用RSA算法的基于rhosts安全验证。

RSAAuthentication:

设置是否使用RSA算法进行安全验证。

PasswordAuthentication:

设置是否使用口令验证。

HostbasedAuthentication:

基于主机的认证

FallBackToRsh:

设置如果用SSH连接出现错误是否自动使用RSH。

UseRsh:

设置是否在这台计算机上使用rlogin/rsh。

BatchMode:

如果设置为yes,passphrase/password的提示将被禁止。

当不能交互式输入口令的时候,这个选项对脚本文件和批处理任务非常有用。

CheckHostIP:

设置SSH是否查看连接到服务器的主机的IP地址来防止DNS欺骗。

建议设置为yes。

AddressFamily:

指定sshd应当使用哪种地址族

ConnectTimeout:

设置连接超时。

StrictHostKeyChecking:

如果设置为yes,SSH就不会自动把计算机的密匙加入$HOME/.ssh/known_hosts文件,并且一旦计算机的密匙发生变化,就拒绝连接。

IdentityFile:

设置从哪个文件读取用户的RSA安全验证标识。

Port:

设置连接到远程主机的端口。

Protocol:

设置客户端使用的SSH版本。

Cipher:

设置加密方式。

Ciphers:

指定SSH-2允许使用的加密算法

EscapeChar:

设置escape字符。

Tunnel:

设置穿越不被信任的网络

TunnelDeviceany:

any

PermitLocalCommandno

/etc/ssh/sshd_config配置文件

Port22

设置sshd监听端口号

ListenAddress0.0.0.0

设置sshd服务器绑定的IP地址,0.0.0.0表示侦听所有地址

HostKey/etc/ssh/ssh_host_key

设置包含计算机私人密匙的文件

ServerKeyBits768

定义服务器密匙长度

LoginGraceTime2m

设置如果用户不能成功登录,在切断连接之前服务器需要等待的时间(单位为秒)

KeyRegenerationInterval1h

设置在多少秒之后自动重新生成服务器密匙。

重新生成密匙是为了防止用盗用的密匙解密被截获的信息。

PermitRootLoginno

设置root是否能够使用SSH登录,为了保证服务器安全,建议设置为no

StrictModesyes

设置SSH在接收登录请求之前是否检查用户家目录和rhosts文件的权限和所有权。

防止目录和文件设置成任何人都有写权限。

RhostsAuthenticationno

设置只用rhosts或/etc/hosts.equiv进行安全验证是否满足需要。

RhostsRSAAuthenticationno

设置是否允许用rhosts或/etc/hosts.equiv加上RSA进行安全验证。

RSAAuthenticationyes

设置是否允许只有RSA安全验证。

IgnoreUserKnownHostsno

设置sshdaemon是否在进行RhostsRSAAuthentication安全验证的时候忽略用户的$HOME/.ssh/known_hosts。

IgnoreRhostsyes

设置验证的时候是否使用rhosts和shosts文件

PasswordAuthenticationyes

设置是否允许口令验证。

PermitEmptyPasswordsno

设置是否允许用口令为空的帐号登录。

X11Forwardingyes

设置是否允许X11转发

PrintMotdyes

设置sshd是否在用户登录的时候显示/etc/motd中的信息。

SyslogFacilityAUTH

设置在记录来自sshd的消息时是否给出facilitycode。

LogLevelINFO

设置记录sshd日志消息的层次

AllowUsersmichael

设置允许的用户,数量可以为多个,使用空格隔开。

OpenSSH身份验证

(1)口令验证

ssh-l[远程主机帐号][远程服务器主机名或IP地址]

ssh-lmichael192.168.8.188

如果通信正常将会收到如下信息

第一次登录服务器时系统没有保存远程主机的信息,为了确认该主机身份会提示用户是否继续连接,输入yes后登录,这时系统会将远程服务器信息写入用户主目录下的$HOME/.ssh/known_hosts文件中,下次再进行登录时因为保存有该主机信息就不会再提示了哈~

(2)密匙认证

1)配置远程服务器,禁止口令认证

vim/etc/ssh/sshd_conf

2)客户端生成密匙

如果专用ssh系统帐号为51cto进行远程管理,可以使用51cto帐号登录后执行ssh-keygen生成密匙,因为rhel5使用的是ssh2,所以要加参数-d

ssh-keygen-d

提示输入密匙文件的保存路径,选择默认继续哈~

下面要求输入密码,这里的passphrase密码是对生成的私匙文件(/home/51cto/.ssh/id_dsa)的保护口令,如果不设置可以回车。

公匙文件为

/home/51cto/.ssh/id_dsa.pub。

3)发布公匙

使用ssh-copy-id命令将客户端生成的公钥发布到远程服务器192.168.8.188,并使用-i参数指定本地公钥的存放位置。

ssh-copy-id-i/home/51cto/.ssh/id_dsa.pub192.168.8.188

4)连接远程服务器

ssh-l51cto192.168.8.188

其他客户端设置参考

RHCE课程-RH131Linux管理笔记五-Linux远程登陆telnet及ssh服务